azure active directory что такое

Что такое Azure Active Directory B2C

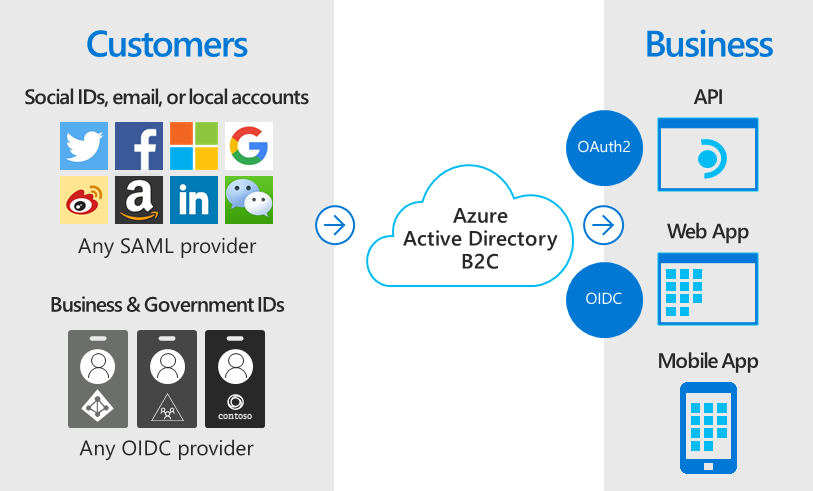

Azure Active Directory B2C предоставляет службу корпоративного управления удостоверениями для клиентов. Ваши клиенты получат возможность единого входа в ваши приложения и API, используя выбранные удостоверения социальных сетей, предприятий или локальных учетных записей.

Azure AD B2C — это решение для управления удостоверениями и доступом клиентов (CIAM), способное обслуживать миллионы пользователей и миллиарды проверок подлинности ежедневно. Это решение отвечает за масштабирование и безопасность платформы проверки подлинности, мониторинг и автоматическую реакцию на разные угрозы, такие как атаки методами отказа в обслуживании, распыления паролей подбора.

Azure AD B2C — это отдельная служба в Azure Active Directory (Azure AD). Он основан на той же технологии, что и Azure AD, но используется для другой цели, позволяя создавать приложения для клиентов, а затем разрешать всем пользователям регистрироваться в этих приложениях без ограничений для учетных записей пользователей.

Кто использует Azure AD B2C?

Любая организация или человек, которым нужно выполнить проверку подлинности конечных пользователей в своих веб-и мобильных приложениях с помощью решения для проверки подлинности с использованием белой метки. Кроме проверки подлинности, служба Azure AD B2C используется для авторизации, например для получения доступа к ресурсам API пользователями, выполнившими проверку подлинности. Служба Azure AD B2C предназначена для использования ИТ-администраторами и разработчиками.

Решение для идентификации с пользовательским оформлением

Azure AD B2C предоставляет небрендированное решение для проверки подлинности. Вы можете изменить весь пользовательский интерфейс под оформление своей торговой марки, чтобы он хорошо смотрелся в мобильных и веб-приложениях.

Настройте каждую страницу, которую Azure AD B2C отображает при регистрации пользователей, входе в систему и изменении профилей. Настройте HTML, CSS и JavaScript в путях взаимодействия пользователя, чтобы интерфейс Azure AD B2C не отличался от основного приложения.

Единый вход с использованием удостоверений, предоставленных пользователем

Azure AD B2C использует протоколы проверки подлинности на основе стандартов, включая OpenID Connect, OAuth 2.0 и язык разметки заявлений системы безопасности (SAML). Это решение интегрируется с большинством современных приложений и коммерческих версий программного обеспечения.

Azure AD B2C выполняет роль центра проверки подлинности для веб-приложений, мобильных приложений и интерфейсов API, позволяя создать для них общее решение единого входа. Создайте централизованную коллекцию профилей пользователей и сведений о предпочтениях, собирайте данные о поведении при входе и преобразовании в регистрации для подробного анализа.

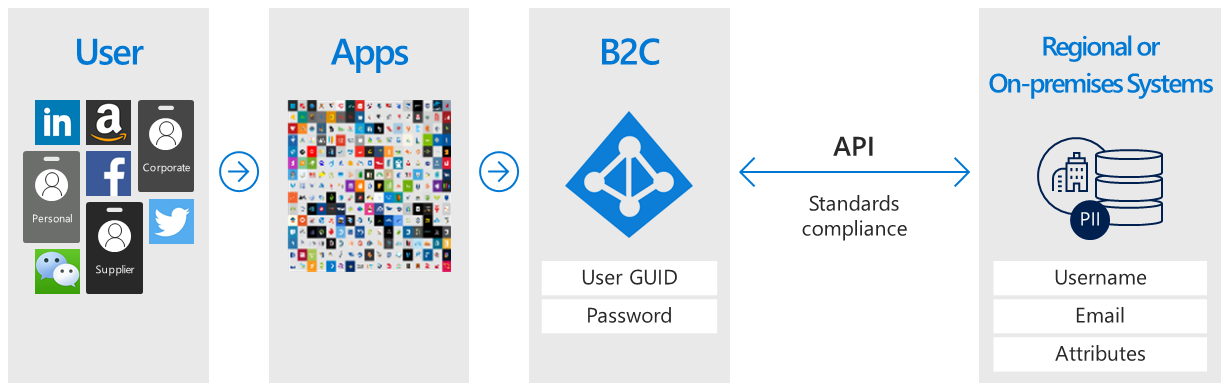

Интеграция с внешними хранилищами пользователей

Azure AD B2C предоставляет каталог, который может содержать 100 настраиваемых атрибутов для каждого пользователя. Но поддерживается и интеграция с внешними системами. Например, вы можете использовать Azure AD B2C для проверки подлинности, а источником данных о пользователях назначить внешнюю систему CRM или базу данных лояльности клиентов.

Внешнее хранилище пользователей можно также применять для хранения профилей пользователей или персональных данных, оставив обработку проверки подлинности в Azure AD B2C. Например, это будет полезно при наличии требований к местонахождению, таких как региональные или локальные политики хранения данных. Однако служба Azure AD B2C сама по себе доступна по всему миру через общедоступное облако Azure.

Azure AD B2C может помогать в сборе данных о пользователе во время регистрации или изменения профиля, а затем передавать эти данные во внешнюю систему через API. Затем, при проверках подлинности, Azure AD B2C будет получать эти данные из внешней системы и при необходимости включать их в маркер проверки подлинности, который отправляется в приложение в качестве ответа.

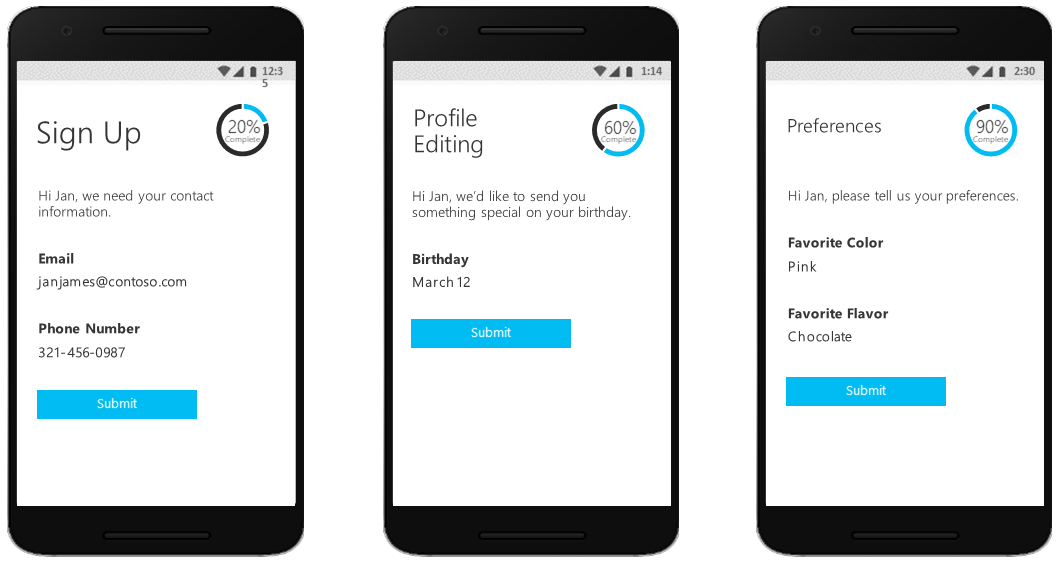

Прогрессивное профилирование

Следующий вариант пути взаимодействия пользователя включает прогрессивное профилирование. Прогрессивное профилирование позволяет клиентам быстро завершить первую транзакцию, при которой собирается минимальный объем информации. Затем дополнительные данные для профиля собираются от клиента при последующих входах.

Проверка личности и подтверждение у сторонних поставщиков

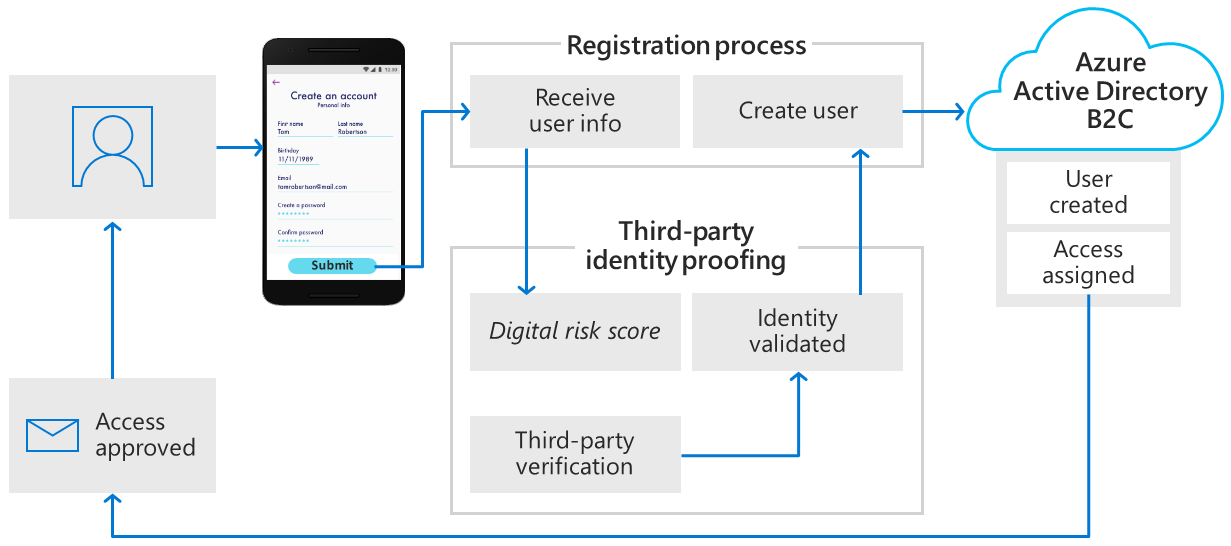

Azure AD B2C поможет упростить проверку личности и подтверждение, собирая данные пользователей и передавая их в систему стороннего поставщика для проверки, оценки доверия и утверждения создаваемой учетной записи пользователя.

Вы узнали о некоторых возможностях при использовании Azure AD B2C в качестве платформы идентификации категории «бизнес — клиент». В следующих разделах этой обзорной статьи описывается демонстрационное приложение, в котором используется Azure AD B2C. Вы также можете сразу перейти к более подробному техническому обзору Azure AD B2C.

Пример WoodGrove Groceries

WoodGrove Groceries создано и опубликовано корпорацией Майкрософт как веб-приложение для демонстрации нескольких функций Azure AD B2C. В следующих нескольких разделах рассматриваются некоторые варианты проверки подлинности, предоставляемые Azure AD B2C на веб-сайте WoodGrove.

Обзор бизнеса

WoodGrove — это Интернет-магазин, который продает бакалейные товары отдельным потребителям и бизнес-клиентам. Бизнес-клиенты приобретают товары от имени компании, в которой они работают или которой управляют.

Параметры входа

WoodGrove Groceries предлагает несколько вариантов для входа в зависимости от отношений клиента с магазином.

Проверка подлинности для индивидуальных клиентов

Когда клиент выбирает вход с личной учетной записью он перенаправляется на настроенную страницу входа в Azure AD B2C. На следующем рисунке можно заметить, что мы настроили пользовательский интерфейс и внешний вид так же, как на веб-сайте WoodGrove Groceries. Клиенты WoodGrove не должны замечать, что процесс проверки подлинности размещается и защищается в Azure AD B2C.

WoodGrove позволяет своим клиентам регистрироваться и входить в систему с учетными записями, поставщиком удостоверений для которых является Google, Facebook или Майкрософт. Также они могут зарегистрироваться, указав личный адрес электронной почты и пароль для создания локальной учетной записи.

Когда клиент выбирает вход с личной учетной записью, а затем ссылку Зарегистрироваться, ему предоставляется пользовательская страница регистрации.

Когда клиент вводит адрес электронной почты и выбирает отправку проверочного кода, Azure AD B2C отправляет ему этот код. Клиент вводит код и нажимает кнопку Проверить код, а затем вводит другие сведения в форме и подтверждает согласие с условиями предоставления услуг.

Когда пользователь нажмет кнопку Создать, Azure AD B2C перенаправит его обратно на веб-сайт WoodGrove Groceries. При этом перенаправлении Azure AD B2C передает маркер проверки подлинности OpenID Connect в веб-приложение WoodGrove. Теперь пользователь считается вошедшим в систему и может начинать работу, а его имя отображается в правом верхнем углу как признак успешного входа.

Проверка подлинности для бизнес-клиентов

Когда клиент выбирает любой из вариантов в разделе Бизнес-клиенты, веб-сайт WoodGrove Groceries вызывает другую политику Azure AD B2C, которая отличается от политики для индивидуальных клиентов. Дополнительные сведения о политике B2C см. в техническом обзоре Azure AD B2C.

Эта политика позволяет ввести корпоративные учетные данные для регистрации и входа. В примере WoodGrove пользователям предлагается выполнить вход с любой рабочей или учебной учетной записью. Эта политика использует мультитенантное приложение Azure AD и конечную точку /common Azure AD для федерации Azure AD B2C с любым клиентом Microsoft 365.

Проверка подлинности для партнеров

С ссылкой для входа с учетной записью поставщика используется функция совместной работы из Azure Active Directory B2B. Azure AD B2B — это семейство компонентов Azure Active Directory для управления удостоверениями партнеров. Для этих удостоверений можно настроить федерацию из Azure Active Directory для доступа к приложениям, защищенным с помощью Azure AD B2C.

Дальнейшие действия

Теперь, когда у вас есть представление о том, что такое Azure AD B2C и в каких ситуациях есть смысл использовать это решение, переходите к изучению технических возможностей и компонентов системы.

Часто задаваемые вопросы об Azure Active Directory

Azure Active Directory — это комплексная служба идентификации (IDaaS), охватывающая все аспекты идентификации, управления доступом и безопасности.

Доступ к Azure и Azure Active Directory

Почему при попытке получить доступ к Azure AD на портале Azure появляется сообщение «Подписки не найдены»?

Для получения доступа к порталу Azure каждому пользователю требуются разрешения в рамках подписки Azure. Если используется платная версия Microsoft 365 или подписка Azure AD, нужно активировать бесплатную учетную запись Azure или платную подписку.

Дополнительные сведения см. в разделе:

Как связаны между собой Azure AD, Microsoft 365 и Azure?

Azure AD предоставляет общие возможности идентификации и доступа для всех веб-служб. При использовании Microsoft 365, Microsoft Azure, Intune или других служб Azure AD уже будет использоваться для включения единого входа и управления доступом для всех этих служб.

Все пользователи, которые могут использовать веб-службы, определяются как учетные записи пользователей в одном или нескольких экземплярах Azure AD. В этих учетных записях Azure AD можно настроить бесплатные возможности, такие как доступ к облачным приложениям.

Платные службы Azure AD (например, Enterprise Mobility + Security) дополняют веб-службы, такие как Microsoft 365 и Microsoft Azure, комплексными решениями по управлению и обеспечению безопасности на уровне предприятия.

Чем владелец отличается от глобального администратора?

По умолчанию роль владельца назначается пользователю, зарегистрировавшему подписку Azure. Владелец может использовать учетную запись Майкрософт либо рабочую или учебную учетную запись из каталога, с которым связана подписка Azure. Эта роль дает право управлять службами на портале Azure.

Если другим пользователям нужно войти в систему и получить доступ к службам с помощью той же подписки, вы можете назначить им соответствующие встроенные роли. Дополнительные сведения см. в статье Назначение ролей Azure с помощью портала Azure.

По умолчанию роль глобального администратора каталога назначается пользователю, зарегистрировавшему подписку Azure. Глобальный администратор имеет доступ ко всем функциям Azure Active Directory. Для управления функциями, связанными с каталогом и идентификацией, в Azure AD имеется другой набор ролей администратора. Эти администраторы будут иметь доступ к различным возможностям на портале Azure. Роль администраторов определяет их возможности, например создание или изменение пользователей, назначение административных ролей другим пользователям, сброс паролей пользователей, управление лицензиями пользователей или управление доменами. Дополнительные сведения об администраторах каталогов Azure AD и их ролях см. в статье Назначение пользователю ролей администратора в Azure Active Directory и Назначение ролей администратора в Azure Active Directory.

Кроме того, платные службы Azure AD (например, Enterprise Mobility + Security) дополняют веб-службы, такие как Microsoft 365 и Microsoft Azure, комплексными решениями по управлению и обеспечению безопасности на уровне предприятия.

Существует ли отчет, показывающий, когда истекает срок действия пользовательских лицензий на Azure AD?

Нет. В настоящее время недоступно.

Начало работы с Hybrid Azure AD

Каким образом можно выйти из клиента, если я добавлен в качестве участника совместной работы?

Если вы добавлены в клиент другой организации в качестве участника совместной работы, переключаться между клиентами можно с помощью переключателя в правом верхнем углу. В настоящее время невозможно покинуть приглашающую организацию, но корпорация Майкрософт работает над добавлением такой возможности. Пока эта функция недоступна, вы можете попросить приглашающую организацию удалить вас из их клиента.

Как подключить локальный каталог к Azure AD?

Вы можете подключить локальный каталог к Azure AD с помощью Azure AD Connect.

Как настроить единый вход между локальным каталогом и облачными приложениями?

Вам нужно настроить только единый вход между локальным каталогом и Azure AD. Если вы получаете доступ к облачным приложениям через Azure AD, служба автоматически помогает пользователям правильно пройти проверку подлинности с помощью учетных данных своей локальной учетной записи.

Единый вход из локальной сети можно легко реализовать благодаря решениям федерации, таким как службы федерации Active Directory (ADFS), или путем настройки синхронизации хэшей паролей. Вы можете легко развернуть оба варианта с помощью мастера настройки Azure AD Connect.

Предусмотрен ли в Azure AD портал самообслуживания для пользователей в моей организации?

Да, в Azure AD есть панель доступа к Azure AD для самообслуживания пользователей и доступа к приложениям. Если вы являетесь клиентом Microsoft 365, многие из этих возможностей вы найдете на портале Office 365.

Дополнительные сведения см. в статье Общие сведения о панели доступа.

Можно ли управлять локальной инфраструктурой с помощью Azure AD?

Да. В выпуске Azure AD Premium Edition доступна служба Azure AD Connect Health. Служба Azure AD Connect Health помогает отслеживать локальную инфраструктуру идентификации и службы синхронизации.

Управление паролями

Можно ли использовать компонент обратной записи паролей Azure AD без синхронизации паролей? (Можно ли в этом случае использовать самостоятельный сброс пароля Azure AD с обратной записью паролей и не хранить пароли в облаке?)

Чтобы включить обратную запись, не нужно синхронизировать пароли Active Directory с Azure AD. В федеративной среде единый вход Azure AD использует локальный каталог для проверки подлинности пользователя. В этом сценарии не требуется отслеживание локального пароля в Azure AD.

Сколько времени длится обратная запись пароля в локальную среду Active Directory?

Обратная запись пароля выполняется в режиме реального времени.

Можно ли использовать обратную запись паролей, которые управляются администратором?

Да. Если вы включили обратную запись паролей, операции, которые администратор выполняет с паролем, записываются обратно в локальную среду.

Ответы на другие вопросы, связанные с паролями, см. в статье Вопросы и ответы об управлении паролями.

Что делать, если я не могу вспомнить действующий пароль Microsoft 365 или Azure AD при попытке изменить свой пароль?

В такой ситуации есть два варианта действий. Используйте самостоятельный сброс пароля, если он доступен. Функционирование самостоятельного сброса пароля зависит от настройки этой функции. Дополнительные сведения см. в разделе о принципах работы портала для сброса паролей.

Для пользователей Microsoft 365 администраторы могут сбрасывать пароли, используя шаги, описанные в статье Для администраторов: сброс паролей пользователей.

Для учетных записей Azure AD администраторы могут сбрасывать пароли, используя один из вариантов:

Безопасность

Блокируются ли учетные записи после определенного числа неудачных попыток или используется более сложная стратегия?

Мы используем более сложную стратегию для блокировки учетных записей. Она основана на IP-адресе запроса и введенном пароле. Если есть вероятность того, что это атака, длительность блокировки увеличивается.

Некоторые (распространенные) пароли отклоняются с сообщением о том, что такой пароль уже использовался много раз. Относится ли это к паролям, используемым в текущем экземпляре Active Directory?

Это относится к паролям, которые распространены во всем мире. Например, это все вариации слова Password и цифр 123456.

Будет ли блокироваться запрос на вход в клиент B2C из сомнительных источников (ботнеты, конечная точка tor) или для этого требуется клиент выпуска Basic или Premium?

У нас есть шлюз, который отфильтровывает запросы и предоставляет некоторую защиту от ботнетов и применяется для всех клиентов B2C.

Доступ к приложениям

Где можно найти список предварительно интегрированных с Azure AD приложений и их возможностей?

В Azure AD предварительно интегрировано более 2600 приложений корпорации Майкрософт, поставщиков услуг по предоставлению приложений в аренду или партнеров. Все предварительно интегрированные приложения поддерживают единый вход. Единый вход позволяет использовать учетные данные организации для доступа к приложениям. Некоторые приложения также поддерживают автоматическую подготовку и отмену подготовки.

Полный список предварительно интегрированных приложений см. в магазине Active Directory Marketplace.

Что делать, если в магазине Azure AD Marketplace нет нужного мне приложения?

С помощью Azure AD Premium вы можете добавить и настроить любое приложение. В зависимости от возможностей вашего приложения и своих предпочтений вы можете настроить единый вход и автоматическую подготовку.

Дополнительные сведения см. в разделе:

Каким образом пользователи входят в приложения с помощью Azure AD?

Azure AD поддерживает несколько способов просмотра приложений и доступа к ним, например:

Как Azure AD обеспечивает проверку подлинности и единый вход для приложений?

Azure AD поддерживает множество стандартных протоколов для проверки подлинности и авторизации, например SAML 2.0, OpenID Connect, OAuth 2.0 и WS-Federation. В Azure AD также реализованы хранилища паролей и возможности автоматического входа для приложений, которые поддерживают только проверку подлинности на основе форм.

Дополнительные сведения см. в разделе:

Можно ли добавить приложения, которые я использую в локальной среде?

Прокси приложения Azure AD предоставляет надежный и безопасный доступ к локальным веб-приложениям, которые вы выбираете. К этим приложениям можно обращаться так же, как и к приложениям SaaS в Azure AD. Нет необходимости использовать VPN или изменять инфраструктуру сети.

Как установить обязательное выполнение многофакторной идентификации для пользователей, обращающихся к конкретному приложению?

С помощью условного доступа Azure AD вы можете назначить уникальную политику доступа для каждого приложения. В политике вы можете настроить обязательное выполнение многофакторной идентификации для всех пользователей или только для пользователей, не подключенных к локальной сети.

Что такое автоматическая подготовка пользователей для приложений SaaS

Служба Azure AD предоставляет возможность автоматизировать процесс создания, обслуживания и удаления удостоверений пользователей во многих популярных облачных приложениях SaaS.

Можно ли установить безопасное подключение LDAP к Azure AD?

Нет. Azure AD не поддерживает протокол LDAP или защищенный протокол LDAP напрямую. Но вы можете включить экземпляр доменных служб Azure AD (Azure AD DS) в клиенте Azure AD, если правильно настроите группы безопасности сети через Сеть Azure для поддержки подключения LDAP. Дополнительные сведения см. в статье Руководство по настройке защищенного протокола LDAP для управляемого домена доменных служб Azure AD.

Что такое «Доменные службы Azure Active Directory»?

Доменные службы Azure Active Directory (Azure AD DS) предоставляют управляемые доменные службы, отвечающие за присоединение к домену, применение групповой политики, использование протокола LDAP (упрощенный протокол доступа к каталогам), выполнение аутентификации Kerberos или NTLM. Вы можете использовать эти доменные службы без необходимости развертывать и исправлять контроллеры домена в облаке или управлять ими.

Управляемый домен Azure AD DS позволяет запускать в облаке устаревшие приложения, если они не могут использовать необходимые современные методы проверки подлинности или необходимо избежать постоянного переключения функции поиска в каталогах на локальную среду AD DS. Эти устаревшие приложения можно перенести из локальной среды в управляемый домен, чтобы избавиться от необходимости управлять средой AD DS в облаке.

Azure AD DS интегрируется с существующим клиентом Azure AD. Такая интеграция позволяет пользователям входить в службы и приложения, подключенные к управляемому домену, используя существующие учетные данные. Для безопасного доступа к ресурсам можно также использовать существующие группы и учетные записи пользователей. Эти функции обеспечивают более гладкий перенос lift-and-shift локальных ресурсов в Azure.

Посмотрите наше короткое видео, чтобы узнать больше об Azure AD DS.

Как работает Azure AD DS?

При создании управляемого домена Azure AD DS вы должны определить уникальное пространство имен. Это пространство имен является доменным именем, например aaddscontoso.com. Затем в выбранном регионе Azure развертываются два контроллера домена Windows Server. Такое развертывание контроллеров домена называется набором реплик.

Вам не нужно управлять этими контроллерами домена, а также настраивать или обновлять их. Платформа Azure работает с контроллерами домена как с компонентом управляемого домена, в том числе выполняет резервное копирование и шифрование хранимых данных с помощью Шифрования дисков Azure.

Управляемый домен настроен для выполнения односторонней синхронизации из Azure AD, чтобы предоставлять доступ к централизованному хранилищу данных о пользователях, группах и учетных данных. Вы можете создавать ресурсы непосредственно в управляемом домене, но они не будут синхронизироваться в Azure AD. Приложения, службы и виртуальные машины, которые размещены в Azure и подключаются к управляемому домену, смогут использовать стандартные функции AD DS, такие как присоединение к домену, групповая политика, LDAP и аутентификация Kerberos/NTLM.

В гибридной среде с локальной средой AD DS применяется Azure AD Connect для синхронизации сведений об удостоверениях в Azure AD, которые затем синхронизируются с управляемым доменом.

Azure AD DS реплицирует сведения об удостоверениях из Azure AD, а значит работает с полностью облачными клиентами Azure AD или клиентами, синхронизируемыми с локальной средой AD DS. Набор функций Azure AD DS в обоих средах идентичен.

Вы можете расширить управляемый домен для использования более одного набора реплик в каждом арендаторе Azure AD. Наборы реплик можно добавить к любой пиринговой виртуальной сети в любом регионе Azure, который поддерживает Azure AD DS. Дополнительные наборы реплик в разных регионах Azure предоставляют возможности географического аварийного восстановления для устаревших приложений, если регион Azure становится недоступен. Дополнительные сведения см. в статье Основные понятия и функции наборов реплик для управляемых доменов.

Просмотрите это видео об особенностях интеграции Azure AD DS с приложениями и рабочими нагрузками для создания облачных служб идентификации.

Чтобы увидеть сценарии развертывания Azure AD DS в действии, можно изучить следующие примеры:

Возможности и преимущества Azure AD DS

Чтобы предоставить службы идентификации для приложений и виртуальных машин в облаке, Azure AD DS поддерживает полную совместимость с традиционной средой AD DS для таких операций, как присоединение к домену, использование защищенного протокола LDAP (LDAPS) и групповой политики, управление DNS, а также привязка и чтение LDAP. Поддержка записи LDAP доступна для объектов, созданных в управляемом домене, но не для ресурсов, синхронизируемых с Azure AD.

Следующие функции Azure AD DS упрощают операции развертывания и управления.

Ниже приведены некоторые ключевые аспекты управляемого домена.

В гибридных средах, использующих локальную службу AD DS, вам не нужно управлять репликацией AD в управляемый домен. Расположенные в локальном каталоге учетные записи и учетные данные пользователей, а также сведения о членстве в группах, синхронизируются в Azure AD через Azure AD Connect. Эти учетные записи и учетные данные пользователей, а также сведения о членстве в группах автоматически становятся доступными в управляемом домене.

Дальнейшие действия

Дополнительные сведения о сравнении Azure AD DS с другими решениями для идентификации и о том, как работает синхронизация, см. в следующих статьях: