cisco vpn что это такое

Cisco VPN: ценообразование, рейтинг, анализ, мнения.

Cisco – это технологическая компания, которая предлагает различные услуги. Она присутствует во всем мире на протяжении многих лет. Среди некоторых систем, которые она предлагает, является Cisco VPN.

В общем, Cisco VPN считается шлюзом для гораздо более безопасного просмотра веб-страниц. Этот тип программного обеспечения известен как GIS, который обеспечивает пользователям безопасный доступ.

Перед тем, как установить соединение любого типа с другими серверами, Cisco VPN предпринимает автоматические действия, такие как создание шлюза, который обеспечивает первую линию защиты с полной проверкой и защитой для обеспечения конфиденциальности пользователей.

Если вы хотите узнать больше о Cisco VPN, продолжайте читать этот пост, в котором мы проанализируем все возможности сервиса и мнения других пользователей.

Cisco VPN за и против

Почему стоит выбирать Cisco VPN

Есть несколько причин, по которым следует выбрать Cisco VPN. Важно отметить о ее сервисах, что это надежное решение для всех пользователей на бизнес уровне.

Это простой процесс, после того, как регистрация программы выполнена правильно, необходимо прибегнуть к коду авторизации, который получается всего за 2 простых шага, избегая простых проблем в течение долгого времени.

Правда заключается в том, что он используется по нескольким причинам, одной из которых является тот факт, что он подключается через SSL, который реализуется компанией, то есть все происходит за пределами сети.

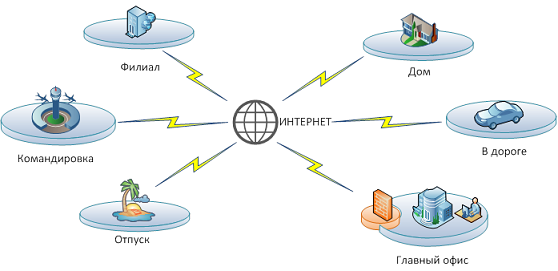

Некоторые говорят, что Cisco является идеальной VPN для людей, которые постоянно путешествуют, так как она довольно хорошо работает как на мобильных, так и на компьютерных версиях. Лучше всего, что она доступна на испанском языке, для большего охвата клиентов.

Самое лучшее в Cisco VPN то, что она позволяет использовать различные модальности, такие как

Анализ и функции Cisco VPN

Он должен предложить много функций, которые делают его уникальным VPN. Вот почему многие люди поощряются использовать все его услуги. Все факторы, окружающие эту VPN замечательны.

Помимо преимуществ, которые могут быть получены с его приобретением, есть все те небольшие элементы, которые составляют его, и это приводит к невероятным сервисом для поддержания анонимности ИС в различных обстоятельствах.

В данном разделе мы представляем анализ некоторых наиболее важных возможностей Cisco VPN.

1. Простота использования

Эта VPN очень простая платформа для использования, она имеет несколько способов, которые основаны на личном или деловом использовании. Для доступа к ее сервисам необходимо только обновить DNS-серверы.

Различные опции, к которым можно получить доступ, управляются непосредственно со специализированной панели управления. Кроме того, она имеет все необходимые средства для совместимости с большим количеством устройств.

2. Страны, имеющиеся в наличии

Хотя мы можем вас заверить, что он предлагает впечатляющее количество серверов, вы не обладаете достаточными знаниями о местах, с которыми он работает. Это тактика, используемая многими VPN платформами для обеспечения конфиденциальности пользователей.

3. Устройства

Службы Cisco VPN совместимы с различными ведущими платформами и устройствами. Среди них и эти:

4. Типы контрактов

Контракты варьируются в зависимости от того, являетесь ли вы индивидуальным клиентом или компанией. Реальность такова, что для некоторых это довольно дорогая услуга, но она оправдана, так как их клиентами обычно являются предприятия и малые предприятия, которые могут осуществлять платежи в рассрочку.

5. Доступные услуги

Среди различных сервисов, доступных для этой VPN, есть следующие:

6. Безопасность

Различные условия Cisco VPN имеют довольно тесные отношения с NGFW компании. Это сервис, который непосредственно управляет безопасностью, предоставляемой платформой для своих клиентов.

Cisco не только защищает своих индивидуальных пользователей, но и предоставляет ряд преимуществ, идеально подходящих для защиты бизнесменов или офисных сотрудников, которым необходимо использовать VPN для удобства использования.

Самое лучшее, что эта служба способна делать это даже тогда, когда люди или устройства находятся вне VPN, а это означает, что никакие другие внешние агенты не нужны.

7. Качество поддержки

У него есть два разных метода. Как ни странно, кроме онлайн-чата с официального сайта, у него есть контактный телефон. Поэтому сервис не только полностью персонализирован, но и 24 часа в сутки с немедленным ответом.

8. Netflix и торрентинг с Cisco VPN

Подавляющее большинство клиентов Cisco VPN – это предприятия или малые и средние компании, поэтому они не специализируются на том, чтобы остаться незамеченными для таких платформ, как Netflix и скачивание торрентов.

Cisco VPN скорость

Ограничения скорости, которыми обладает Cisco VPN, малоизвестны. Кроме некоторых комментариев и мнений, где есть уверенность, что это довольно хорошо, мы ничего не можем гарантировать.

Какие серверы предлагает Cisco VPN?

Серверы чрезвычайно важны для Cisco VPN, и эта платформа используется в хорошем смысле этого слова. Среди различных серверов, которые могут быть достигнуты с помощью Cisco VPN, можно назвать следующие

Как установить Cisco VPN для безопасного браузинга

В этом случае нет необходимости в загрузке, так как это не сама программа, а устройство, похожее на маршрутизатор, предоставляющий интернет, но в данном случае оно обеспечивает IP-анонимность нескольких устройств одновременно.

Поэтому нужна лишь простая конфигурация, которая легко объясняется в момент покупки.

Этапы конфигурации включают в себя:

Цены и промоакции Cisco VPN

Платные VPN имеют различные цены и акции в зависимости от используемых планов. Покупка пакета Cisco VPN совсем не сложна, поэтому мы предлагаем вам в этом разделе всю необходимую информацию.

1. Цены на Cisco VPN

Цена достаточно высока, если рассматривать ее лично. Но для небольших компаний или мощных предприятий это лучший вариант. Ежемесячные платежи составляют около 1000 евро.

Общая стоимость этой услуги составляет 36 000 евро, которая обычно рассчитывается в 36 рассрочку для удобства компаний.

2. Акции Cisco VPN: Скидочный код и купон

Скидки Cisco VPN очень хороши, так как вы можете обратиться к различным типам финансирования. Среди них, вы можете получить до 10% скидку на каждый взнос, который вы должны заплатить.

3. Способы оплаты Cisco VPN

Платформа этой компании предлагает несколько способов оплаты для своих клиентов, чтобы они могли оплатить сборы по различным ценам, которые имеют их пакеты. Разнообразие в основном связано с тем, что она стремится к комфорту пользователей.

Среди различных способов оплаты, к которым можно получить доступ, можно назвать следующие

Cisco VPN Отзывы

Мнения о Cisco VPN отличные, все пользователи выражают свое мнение, подчеркивая хороший сервис, который они предлагают, и то, насколько безопасно они чувствуют себя при использовании этой VPN. Из многих уголков мира они комментируют свой опыт на английском или испанском языке, и их удовлетворенность не меняется.

Вот несколько довольных отзывов клиентов, которые мы нашли на некоторых сайтах о Cisco VPN:

Заключение о Cisco VPN

Cisco – это компания, которая уже давно присутствует на рынке, поэтому можно сказать, что хотя есть много вещей, которые большинству неизвестны, ее качество полностью гарантировано при покупке их услуг.

С другой стороны, важно уточнить, что это не тот продукт, который может быть приобретен каждым. Правда в том, что он разработан по-крупному, для компаний, предприятий и офисов, которым нужен безопасный и ответственный VPN-сервис.

Цена, которую она обработает, довольно высока, но она того стоит, учитывая обстоятельства, ради которых она была создана, и кто ее крупнейшие клиенты.

Альтернативы Cisco VPN

Есть много альтернатив. Вот краткий список ссылок на VPN, которые можно легко заменить:

Технологии Cisco VPN и выбор VPN технологии

Введение

На сегодняшний момент существует очень большое количество технологий создания VPN сетей:

Для создания защищенных каналов используется специальный набор протоколов IPsec или SSL VPN.

Если необходимо организовать защищенный канал между доверенными узлами, например, между головным офисом и филиалом компании, наиболее экономичным решением является применение IPsec VPN. В результате между узлами компании образуется единая IP адресация.

А вот для удаленного доступа сотрудников IPsec решения применяются все реже т.к. в данном случае необходимо, во-первых, установить на устройства удаленных сотрудников специальное ПО, во-вторых, поддерживать работоспособность этого ПО на каждом устройстве.

Помимо этого, при организации удаленного доступа посредством IPsec возникают и дополнительные проблемы:

При использовании SSL VPN таких проблем не возникает.

Для подключения к сети компании сотруднику необходим только Интернет-обозреватель, в котором необходимо указать адрес SSL VPN сервера компании. После этого появляется сообщение с требованием аутентифицироваться и применяются политики безопасности:

После успешного прохождения процедур безопасности в Интернет-обозревателе становятся доступны ссылки для доступа к ресурсам компании:

Список доступных ссылок редактируется в зависимости от введенных пользователем данных в процессе аутентификации.

Таким образом, применение SSL VPN решает несколько задач:

Классификация VPN Сisco

Каждый производитель сетевого оборудования предлагает свои решения для организации VPN каналов. В том числе и компания Cisco. Некоторые из этих решений разных производителей совместимы между собой, а некоторые работают только на оборудовании одного производителя.

Технологии построения VPN на оборудовании Cisco можно классифицировать по технологии построения канала (классификация не официальная):

Кратко рассмотрим принципы работы:

VPN on crypto map

Если используется Easy VPN, есть отличия (дополнительно применяется IKE phase 1,5):

Участники делятся на два типа:

Dedicated tunnel interface

(используется специальный интерфейс для VPN)

Если используется DVTI:

Если используется DMVPN:

В основе лежит VTI, но адрес назначения туннеля узнается динамически, с использованием NHRP (next hop resolution protocol).

Устройства делятся на

FlexVPN

В основе лежит технология VTI. Представляет собой унификацию всех VPN.

Базируется на IKEv2, которая дает следующие преимущества

— 4-6 сообщений для установки IPsec SA

— Двусторонняя аутентификация, при этом на направлениях можно использовать разные типы аутентификации

— Аутентификация IKE phase 1,5 – EAP

— Защита от DoS засчет использования cookie

— IKE Routing – добавление маршрутов в таблицу маршрутизации без использования протоколов динамической маршрутизации

Tunnel less VPN

GETVPN

Технология шифрования без использования туннелей (скрытие исходных IP адресов не происходит).

Маршрутизаторы делятся на два типа:

COOP – технология резервирования KS, связь между ними осуществляется благодаря IKE phase 1.

L2 VPN

MACSec (IEEE 802.1AE) – технология 2го уровня, позволяет выполнять шифрование компьютер-коммутатор или коммутатор-коммутатор. Шифрование выполняется на каждом переходе межу устройствами.

SSL VPN

Используется транспортный протокол SSL.

Сотруднику нет необходимости устанавливать какое-либо ПО, достаточно иметь устройство с выходом в интернет и любой интернет-обозреватель.

Выбор VPN технологии

После ответа на данные вопросы, проблема реализации требуемой VPN сети становится значительно меньше. Следующей задачей, которую необходимо решить, это внедрение выбранной технологии. Компании Cisco имеет, наверное, самый богатый сайт, с описанием требуемых команд для каждой технологии и примерами настроек. Рекомендуем обратиться за дальнейшими инструкциями на этот сайт.

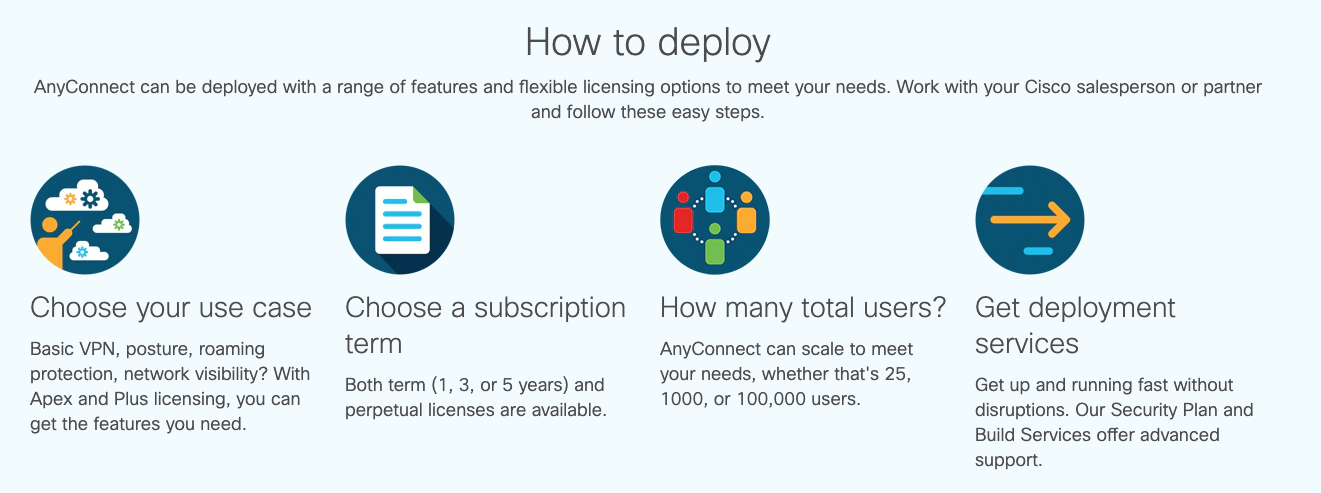

Почему Cisco AnyConnect — это не просто VPN-клиент

На прошлой неделе вышла у меня дискуссия на тему удаленного доступа и различных VPN-клиентов, которые можно поставить на рабочее место сотрудника, отправляемого работать домой. Один коллега отстаивал «патриотическую» позицию, что надо использовать «абонентские пункты» к отечественным шифраторам. Другой настаивал на применении клиентов от зарубежных VPN-решений. Я же придерживался третьей позиции, которая заключается в том, что такое решение не должно быть придатком периметрового шифратора и даже не клиентской частью VPN-шлюза. Даже на производительном компьютере не совсем правильно ставить несколько защитных клиентов, которые будут решать разные задачи — VPN, идентификация/аутентификация, защищенный доступ, оценка соответствия и т.п. Идеально, когда все эти функции, а также иные, объединены в рамках единого клиента, что снижает нагрузку на систему, а также вероятность несовместимости между различным защитным ПО. Одним из таких клиентов является Cisco AnyConnect, о возможностях которого я бы и хотел вкратце рассказать.

Cisco AnyConnect является логичным развитием Cisco VPN Client, который за много лет не только был русифицирован, но и обогатился множеством различных функций и возможностей для защищенного удаленного доступа к корпоративной или облачной инфраструктуре с помощью одного из трех протоколов — TLS, DTLS и IPSec (поддерживается также FlexVPN). Первый из них является достаточно традиционным для VPN-клиентов и использует TCP как транспортный для своей работы. Однако туннелирование через TLS означает, что приложения, основанные на TCP, будут его дублировать (один раз для организации TLS, второй — для своей работы уже внутри TLS). А протоколы на базе UDP будут… все равно использовать TCP. Это может привести к определенным задержкам, например, для мультимедиа-приложений, которые являются очень популярными при удаленной работе. Решением этой проблемы стала разработка протокола DTLS, который вместо TCP задействует UDP для работы TLS. AnyConnect поддерживает обе реализации TLS — на базе TCP и UDP, что позволяет гибко их использовать в зависимости от условий удаленной работы. Обычно TCP/443 или UDP/443 разрешены на межсетевых экранах или прокси и поэтому использование TLS и DTLS не составляет большой проблемы. Но в ряде случаев может потребоваться применение протокола IPSec, который также поддерживается AnyConnect’ом (IPSec/IKEv2).

А на каких устройствах может терминироваться VPN-туннель, создаваемый AnyConnect? Я просто их перечислю:

Интересно, что в отличие от многих других VPN-клиентов, у вас существует множество вариантов инсталляции Cisco AnyConnect на персональный компьютер или мобильное устройство ваших работников. Если вы выдаете им такие устройства из собственных запасов или специально покупаете для сотрудников ноутбуки, то вы можете просто предустановить защитного клиента вместо с остальным ПО, требуемым для удаленной работы. Но что делать для пользователей, которые находятся далеко от корпоративных ИТ-специалистов и не могут предоставить им свой ноутбук для установки нужного ПО? Можно, конечно, задействовать и специализированное ПО типа SMS, SCCM или Microsoft Installer, но у Cisco AnyConnect есть и другой способ установки — при обращении к упомянутому VPN-шлюзу клиент сам скачивается на компьютер пользователя, работающий под управлением Windows, Linux или macOS. Это позволяет быстро развернуть VPN-сеть даже на личных устройствах работников, отправленных на удаленную работу. Мобильные же пользователи могут просто скачать Cisco AnyConnect из Apple AppStore или Google Play.

Но как я уже выше написал, Cisco AnyConnect, это не просто VPN-клиент, это гораздо больше. Но я бы не хотел переписывать здесь документацию на него, а попробовать описать ключевые функции в режиме вопросов и ответов на них (FAQ).

А как я могу гарантировать, что домашний пользователь не подцепит ничего в Интернет?

В AnyConnect есть такая функция — Always-On VPN, которая предотвращает прямой доступ в Интернет, если пользователь не находится в так называемой доверенной сети, которой может быть ваша корпоративная инфраструктура. Но обратите внимание, что данная функция работает очень гибко. Если пользователь находится в корпоративной сети, VPN автоматически отключается, а при ее покидании (например, если пользователь работает с ноутбука, планшета или смартфона), VPN опять включается; причем прозрачно и незаметно для пользователя. Тем самым пользователь всегда будет находиться под защитой корпоративных средств защиты, установленных на периметре, — межсетевого экрана, системы предотвращения вторжений, системы анализа аномалий, прокси и т.п. Многие компании, выдавая удаленным работникам корпоративные устройства, ставят условие использования их только для служебных целей. А чтобы контролировать исполнение этого требования включают в AnyConnect настройки, запрещающие пользователю ходить в Интернет напрямую.

А могу ли я шифровать не весь трафик, а только корпоративный?

Функция Always-On VPN очень полезна для защиты удаленного доступа с выданных вами устройств, но далеко не всегда мы можем заставить пользователя делать то, что хотим мы, особенно если речь идет о его личном компьютере, на котором мы не можем устанавливать свои правила. И пользователь не захочет, чтобы его личный трафик проходил через корпоративный периметр и ваши администраторы следили за тем, какие сайты пользователь посещает во время надомной работы. Как говорится, «сложно говорить о морали с администратором, который видел логи вашего прокси» 🙂

В этом случае на Cisco AnyConnect можно включить функцию split tunneling, то есть разделения туннелей. Одни виды трафика, например, до корпоративной инфраструктуры и рабочих облаков трафик будет шифроваться, а трафик до соцсетей или онлайн-кинотеатров будет идти в обычном режиме, без защиты со стороны AnyConnect. Это позволяет учесть интересы и компании и ее работников, вынужденных делить персональный компьютер сотрудника между двумя областями жизни — личной и служебной. Но стоит помнить, что функция split tunneling может снизить защищенность вашей сети, так как пользователь может подцепить какую-нибудь заразу в Интернет, а потом уже по защищенному каналу она попадет в внутрь компании.

А могу ли я шифровать трафик определенных, например, корпоративных, приложений?

Помимо разделения трафика по принципу «доверенный/недоверенный», Cisco AnyConnect поддерживает функцию Per App VPN, которая позволяет шифровать трафик отдельных приложений (даже на мобильных устройствах). Это позволяет шифровать (читай, пускать в корпоративную сеть) только определенные приложения, например, 1C, SAP, Sharepoint, Oracle, а тот же Facebook, LinkedIn или персональный Office365 пускать в обход корпоративного периметра. При этом для разных групп удаленных устройств или пользователей могут быть свои правила безопасности.

А ведь пользователь может подцепить вредонос на домашний компьютер, который затем попадет в корпоративную сеть. Как с этим бороться?

С одной стороны Cisco AnyConnect может проверять наличие у вас системы защиты Cisco AMP for Endpoints и устанавливать ее при отсутствии. Но возможно у пользователя уже установлен собственный антивирус или этот антивирус уже был установлен вами при переводе работников на удаленную работу. Однако все мы знаем, что антивирус сегодня ловит очень мало серьезных угроз и неплохо бы дополнить его более продвинутыми решениями по обнаружению вредоносных программ, аномалий и иных атак. Если в вашей корпоративной инфраструктуре развернуто решение Cisco Stealthwatch, то вы можете легко интегрировать с ним и агенты Cisco AnyConnect, установленные на домашних компьютерах ваших работников. В AnyConnect встроен специальный модуль Network Visibility Module (NVM), который транслирует активность узла в специально разработанный для этой задачи протокол nvzFlow, который дополняет ее дополнительной информацией и передает на Netflow-коллектор, которым может являться как Cisco Stealthwatch Enterprise, так и какой-либо SIEM, например, Splunk. Среди прочего NVM-модуль может передавать следующую информацию, на базе которой можно выявлять аномальную и вредоносную активность на домашнем компьютере, которая осталась незаметной для установленного антивируса:

А как мне аутентифицировать пользователей?

Когда пользователи работают на корпоративных компьютерах, то они проходят аутентификацию обычно в Active Directory или ином LDAP-справочнике. Хочется получить такую же возможность и при удаленном доступе и Cisco AnyConnect позволяет ее реализовать за счет поддержки аутентификации по логину/паролю, включая и одноразовые пароли (например, LinOTP), пользовательским или машинным сертификатам, аппаратным токенам (например, смарт-картам или Yubikey), и даже биометрии и иным способам многофакторной аутентификации. Все эти варианты могут быть легко интегрированы с вашими решениями по управлению идентификацией и аутентификацией с помощью протоколов RADIUS, RSA SecurID, SAML, Kerberos и т.п.

А если я использую облачные платформы, например, Amazon AWS или MS Azure, то как мне защитить доступ домашних пользователей к ним?

У Cisco существует виртуальный маршрутизатор Cisco CSR 1000, который может быть развернут в облачных средах, например, в Amazon AWS или MS Azure, и который может терминировать на себе VPN-туннели, создаваемые Cisco AnyConnect.

Если пользователь работает с личного устройства, то как мне повысить защищенность своей сети при таком доступе?

Давайте попробуем прикинуть, что может плохого или неправильного сделать пользователь на компьютере при удаленной работе? Установить ПО, содержащее уязвимости, или просто не устранять их своевременно с помощью патчей. Не обновлять свой антивирус или вообще его не иметь. Использовать слабые пароли. Установить ПО с вредоносным функционалом. Это то, что может поставить вашу корпоративную сеть под угрозу и никакой VPN вас не защитит от этого. А вот Cisco AnyConnect может за счет функции оценки соответствия, которая позволяет перед предоставлением доступа удаленного компьютера к корпоративным ресурсам проверить все необходимые и требуемые ИТ/ИБ-политиками настройки — наличие патчей, актуальные версии ПО, обновленный антивирус, наличие средств защиты, правильную длину пароля, наличие шифрования жесткого диска, определенные настройки реестра и т.п. Реализуется данная возможность либо с помощью функции Host Scan (для этого нужна Cisco ASA в качестве шлюза удаленного доступа), либо с помощью функции System Scan, которая обеспечивается с помощью системы контроля сетевого доступа Cisco ISE.

А если я работаю с планшета или смартфона и постоянно перемещаюсь. У меня будет рваться VPN-соединение и мне надо будет каждый раз устанавливать его заново?

Нет, не надо. В Cisco AnyConnect встроен специальный роуминговый модуль, который позволяет не только автоматически и прозрачно переподключать VPN при переходе между различными типами подключений (3G/4G, Wi-Fi и т.п.), но и автоматически защищать ваше мобильное (ведь вряд ли вы будете носить с собой стационарный домашний компьютер) устройство с помощью решения Cisco Umbrella, которое будет инспектировать весь DNS-трафик на предмет доступа к фишинговым сайтам, командным серверам, ботнетам и т.п. Подключение к Umbrella потребуется в том случае, если вы разрешили пользователю функцию split tunneling и он может подключаться к различным ресурсам Интернет напрямую, минуя шлюз удаленного доступа. Модуль подключения к Cisco Umbrella будет полезен даже в том случае если вы не используете VPN — тогда весь трафик будет проверяться через этот защитный сервис.

А ваш AnyConnect не снизит качество видео- и голосовых телеконференций?

Нет. Как я уже описывал выше, Cisco AnyConnect поддерживает протокол DTLS, который специально ориентирован на защиту мультимедиа-трафика.

На самом деле Cisco AnyConnect обладает куда большим количеством возможностей. Он может работать в скрытом режиме, динамически выбирать наиболее оптимальный шлюз удаленного доступа, поддерживает IPv6, имеет встроенный персональный межсетевой экран, мониторится удаленно, обеспечивает контроль доступа, поддерживает RDP и т.п. А еще он русифицирован, чтобы у пользователей не возникало вопросов относительно тех редких сообщений, которые Cisco AnyConnect может выдавать. Так что Cisco AnyConnect — это не просто VPN-клиент, но гораздо более интересное решение для обеспечения защищенного удаленного доступа, который в последние недели начинает набирать популярность из-за пандемии коронавируса, заставляющего работодателей переводить отдельные категории своих работников на удаленку.