data integrity что это такое

Целостность данных

Целостность данных — термин в информатике и теории телекоммуникаций, который означает, что данные полны, условие того, что данные не были изменены при выполнении любой операции над ними, будь то передача, хранение или представление.

В телекоммуникации целостность данных часто проверяют, используя MAC-код сообщения (Message authentication code).

В криптографии и информационной безопасности целостность данных в общем — это данные в том виде, в каком они были созданы. Примеры нарушения целостности данных:

В теории баз данных целостность данных означает корректность данных и их непротиворечивость. Обычно она также включает целостность связей, которая исключает ошибки связей между первичным и вторичным ключом. К примеру, когда существуют дочерние записи-сироты, которые не имеют связи с родительскими записями.

Пример проверки целостности данных в криптографии — это использование хеш-функции, к примеру хеш-функцией тоже изменится.

Целостность данных — свойство, при выполнении которого данные сохраняют заранее определённый вид и качество.

Смотреть что такое «Целостность данных» в других словарях:

целостность данных — Свойство, при выполнении которого данные сохраняют заранее определенный вид и качество. [http://www.rfcmd.ru/glossword/1.8/index.php?a=index d=23] целостность данных Сервис контроля доступа, гарантирующий, что принятые по сети данные не были… … Справочник технического переводчика

Целостность данных — свойство, при выполнении которого данные сохраняют заранее определенный вид и качество. По английски: Data integrity См. также: Информационная безопасность Финансовый словарь Финам … Финансовый словарь

Целостность данных — Целостность (данных) (integrity (of data)): свойство данных сохранять точность и непротиворечивость независимо от внесенных изменений (ИСО/МЭК 2382 8). Источник: ИНФОРМАТИЗАЦИЯ ЗДОРОВЬЯ. ТРЕБОВАНИЯ К АРХИТЕКТУРЕ ЭЛЕКТРОННОГО УЧЕТА ЗДОРОВЬЯ.… … Официальная терминология

целостность (данных) — (integrity (of data)): Свойство данных сохранять точность и непротиворечивость независимо от внесенных изменений (ИСО/МЭК 2382 8). Источник: ГОСТ Р ИСО/ТС 18308 2008: Информатизация здоровья. Требования к архитектуре электронного учета здоровья … Словарь-справочник терминов нормативно-технической документации

целостность данных — 2.23 целостность данных (data integrity): Соответствие значений всех данных базы данных определенному непротиворечивому набору правил. Источник: ГОСТ Р ИСО/МЭК ТО 10032 2007: Эталонная модель управления данными целостность данных: Способность… … Словарь-справочник терминов нормативно-технической документации

Целостность информации — Целостность информации (также целостность данных) термин в информатике и теории телекоммуникаций, который означает, что данные полны, условие того, что данные не были изменены при выполнении любой операции над ними, будь то передача,… … Википедия

целостность системы — 1. Качество системы, которым она обладает, если корректно выполняет все свои функции, свободна от намеренных или случайных несанкционированных манипуляций. 2. Состояние системы, в котором существует полная гарантия того, что при любых условиях… … Справочник технического переводчика

целостность — 2.15 целостность (integrity): Свойство сохранения правильности и полноты активов. Источник … Словарь-справочник терминов нормативно-технической документации

Целостность базы данных — свойство базы данных, означающее, что БД содержит полную и непротиворечивую информацию, необходимую для корректного функционирования приложений. Для обеспечения целостности накладывают ограничения целостности. См. также: Базы данных Финансовый… … Финансовый словарь

целостность на уровне ссылок — ссылочная целостность целостность ссылочных данных — [Л.Г.Суменко. Англо русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.] Тематики информационные технологии в целом Синонимы ссылочная целостностьцелостность ссылочных… … Справочник технического переводчика

СОДЕРЖАНИЕ

Типы целостности

Физическая целостность

Логическая целостность

Как физическая, так и логическая целостность часто имеют много общих проблем, таких как человеческие ошибки и недостатки проектирования, и оба должны соответствующим образом обрабатывать параллельные запросы на запись и извлечение данных, последний из которых является полностью самостоятельной темой.

Если в секторе данных есть только логическая ошибка, его можно использовать повторно, перезаписав его новыми данными. В случае физической ошибки затронутый сектор данных навсегда становится непригодным для использования.

Базы данных

Типы ограничений целостности

Целостность данных обычно обеспечивается в системе баз данных с помощью ряда ограничений или правил целостности. Три типа ограничений целостности являются неотъемлемой частью реляционной модели данных: целостность объекта, ссылочная целостность и целостность домена.

Если база данных поддерживает эти функции, она несет ответственность за обеспечение целостности данных, а также за модель согласованности для хранения и извлечения данных. Если база данных не поддерживает эти функции, приложения несут ответственность за обеспечение целостности данных, в то время как база данных поддерживает модель согласованности для хранения и поиска данных.

Наличие единой, хорошо контролируемой и четко определенной системы целостности данных увеличивает

Современные базы данных поддерживают эти функции (см. Сравнение систем управления реляционными базами данных ), и де-факто ответственность за обеспечение целостности данных стала возложена на базу данных. Компании и многие системы баз данных предлагают продукты и услуги для переноса устаревших систем на современные базы данных.

Примеры

Примером механизма целостности данных являются отношения между родителями и потомками связанных записей. Если родительская запись владеет одной или несколькими связанными дочерними записями, все процессы ссылочной целостности обрабатываются самой базой данных, что автоматически обеспечивает точность и целостность данных, так что ни одна дочерняя запись не может существовать без родительской записи (также называемой осиротевшей) и что ни один родитель не теряет свои дочерние записи. Это также гарантирует, что никакая родительская запись не может быть удалена, пока родительская запись владеет какими-либо дочерними записями. Все это обрабатывается на уровне базы данных и не требует проверки целостности кода в каждом приложении.

Файловые системы

data integrity

надёжность данных

достоверность данных

—

[Я.Н.Лугинский, М.С.Фези-Жилинская, Ю.С.Кабиров. Англо-русский словарь по электротехнике и электроэнергетике, Москва, 1999]

Тематики

Синонимы

целостность данных

Свойство, при выполнении которого данные сохраняют заранее определенный вид и качество.

[http://www.rfcmd.ru/glossword/1.8/index.php?a=index&d=23]

целостность данных

Сервис контроля доступа, гарантирующий, что принятые по сети данные не были изменены при пересылке

[ Англо-русский словарь по вычислительной технике и программированию. Масловский Е. К., 2008 ]

целостность данных

В информатике и теории телекоммуникаций данный термин означает, что данные полныи и не были изменены при выполнении любой операции над ними, будь то передача, хранение или представление.

В телекоммуникации целостность данных часто проверяют, используя MAC-код сообщения (Message authentication code).

целостность (данных)

Свойство данных сохранять точность и непротиворечивость независимо от внесенных изменений (ИСО/МЭК 2382-8).

[ГОСТ Р ИСО-ТС 18308-2008]

Тематики

2.23 целостность данных (data integrity): Соответствие значений всех данных базы данных определенному непротиворечивому набору правил.

Data Integrity — [engl.], Datenintegrität … Universal-Lexikon

data integrity — duomenų vientisumas statusas Aprobuotas sritis informacija, informacinės technologijos ir informacinė visuomenė apibrėžtis Elektroninės informacijos savybė – elektroninė informacija nebuvo atsitiktinai ar neteisėtai pakeista ar sunaikinta.… … Lithuanian dictionary (lietuvių žodynas)

data integrity — duomenų nepažeistumas statusas T sritis informatika apibrėžtis Duomenų tapatumo išsaugojimas juos laikant, perkeliant į kitą vietą, persiunčiant tinklu. Duomenys turi išlikti absoliučiai tokie pat, kokie buvo pradžioje. Tai gali užtikrinti… … Enciklopedinis kompiuterijos žodynas

data integrity — duomenų vientisumas statusas T sritis informatika apibrėžtis Perduodamų ir apdorojamų duomenų suderinamumas, tikslumas ir neprieštaringumas. atitikmenys: angl. data integrity ryšiai: dar žiūrėk – apsauga … Enciklopedinis kompiuterijos žodynas

Data integrity — An ISO term. The property that data has not been altered or destroyed in an unauthorised manner … International financial encyclopaedia

data integrity — A measure of accuracy based on error detection … IT glossary of terms, acronyms and abbreviations

Data Integrity Field — DIF stands for Data Integrity Field. The purpose of this field is to provide End to End data protection in Computer/Enterprise data storage methodology. Data integrity concerns are not new, and protection mechanisms abound. Packet based storage… … Wikipedia

Data warehouse — Overview In computing, a data warehouse (DW) is a database used for reporting and analysis. The data stored in the warehouse is uploaded from the operational systems. The data may pass through an operational data store for additional operations… … Wikipedia

Integrity constraints — are used to ensure accuracy and consistency of data in a relational database. Data integrity is handled in a relational database through the concept of referential integrity. There are many types of integrity constraints that play a role in… … Wikipedia

Data quality — Data are of high quality if they are fit for their intended uses in operations, decision making and planning (J. M. Juran). Alternatively, the data are deemed of high quality if they correctly represent the real world construct to which they… … Wikipedia

Это магическое словосочетание — Data Integrity

Если не у всех, то у очень многих сейчас на слуху это чарующее воображение словосочетание Data Integrity- целостность данных. Это интуитивно осознаваемое понятие стремительно ворвалось в фармацевтический обиход по мере выхода в последние годы достаточно большого количества руководств, посвященных этому вопросу:

В феврале 2019-го появилось русскоязычное Руководство по Целостности данных и валидации компьютеризированных систем от ГИЛС и НП, разработанное при участии специалистов PQE. Это уникальный в своём роде русскоязычный документ (ведь все остальные документы, упоминаемые в этом контексте, англоязычные и/или зарубежного происхождения). Помимо целостности данных это Руководство увязывает описанное словосочетание, собственно, с валидацией компьютеризированных систем, потому что трудно представить эти понятия в отрыве.

Нет, я, конечно, замечу, что понятие «целостность данных» в фарма касается в т.ч. и бумажных документов. Вместе с тем, позволю себе два оценочных суждения: 1) целостность данных в бумажном виде – это то, к чему нужно стремиться, но на практике это практически утопия, если подходить к этому вопросу со всей строгостью и пытаться с доказательной базой наперевес продемонстрировать следование принципам ALCOA & ALCOA+; 2) число программных решений в рамках автоматизации бизнес-процессов почти ультимативно выводит нас на обсуждение целостности данных в разрезе компьютеризированных систем и их валидации. Так что Руководство ГИЛС и НП появилось очень своевременно и сгруппировано оно весьма полезным образом. Ведь если брать зарубежные аналоги, они ведь лишь дополняют разного рода базовые руководства калибра GAMP 5, PIC/S, OECD, EDQM и т.п.

Адресуясь к этому Руководству, хочу затронуть лишь один, достаточно инновационный аспект. Принципы ALCOA & ALCOA + таковыми в нашем стремительно меняющемся мире уже не являются. Именно они как раз и понимаются интуитивно и, по сути, лишь консолидируют требования GMP на этот счет, «размазанные тонким слоем» по всему тексту GMP. Ведь Прослеживаемость (Attributable), Читаемость (Legible), Своевременность (Contemporaneous), Подлинность (Original) и Точность (Accurate)), а также (Полнота (Complete), Последовательность (Consistent), Устойчивость (Enduring) и Доступность (Available) – это и есть составляющие вышеупомянутых акронимов, смысл которых раскрыт не только в Руководстве, но и в ряде других, предшествующих ему документов.

Мне, как автору данного очерка, гораздо более серьезным показался следующий пассаж в Руководстве, возникший, впрочем, не случайно, а присутствующей в т.ч. в новейшем Руководстве по целостности данных от MHRA. Это акроним DIRA (data integrity risk assessment). В эпоху, когда только ленивый не упоминает об оценке рисков к месту и не к месту, данный пункт (6.2 Руководства ГИЛС и НП) можно воспринять, как дежурный. Однако вчитаемся в следующую фразу:

Примером приемлемого подхода является оценка риска целостности данных (data integrity risk assessment — DIRA), при которой процессы, производящие данные, или в результате которых получены данные, картируются, критические воздействия идентифицируются, а присущие риски документируются

Что же подразумевается под «картированием процессов»? Кто-то ясно себе представляет, как это будет выглядеть на практике? В MHRA изложено тоже самое практически буквально:

An example of a suitable approach is to perform a data integrity risk assessment (DIRA) where the processes that produce data or where data is obtained are mapped out and each of the formats and their controls are identified and the data criticality and inherent risks documented

Впрочем, подсказки присутствуют буквально сразу же по соседству:

Оценка рисков должна быть сосредоточена на бизнес-процессе, например: производство, контроль качества

Дело в том, что индустрия не «картирования», а моделирования бизнес-процессов развита очень хорошо примерно с 60-х годов прошлого века, а в 90-е годы уже появились программные решения, которые позволяют выполнить это моделирование «не пешком». В 1960-е годы развивался подход функционального моделирования (SADT = structured analysis and design technique), в 90-е родилось семейство стандартов IDEFx. Помимо этого, развивались другие нотации моделирования бизнес-процессов – ARIS, DFD и т.п. В настоящее время на авансцену довольно мощно вышла методология BPMN 2.0 – вот краткий очерк применительно к фарма в отношении указанных методологий. Объединяет их все одно общее свойство – это своеобразный «костыль для мозга», ведь сформулировать хотя бы на уровне требований информационную модель к будущей компьютеризированной системе без специальных инструментов практически невозможно. Точнее как, попытаться можно, но это только бумажные СМК успешно «преодолевают» нестыковки и коллизии, которые стерпит бумага. Попытка информатизировать «захламеленный» бизнес-процесс приведёт к тому, что на выходе получиться «мертворожденное» приложение, например, в части либо документооборота, либо учета лабораторной деятельности, либо статусов сырья, материалов и готовой продукции, которое будет внедряться «вечно».

Было бы очень ценно узнать мнения авторов Руководств или мнения экспертного сообщества, что подразумеваются под такими терминами, как «картирование процессов». На мой взгляд всё достаточно логично сводится к стандартной бизнес-аналитике. Ведь попытка выполнить заявленные действия как-то иначе будет сродни изобретению колеса. Вот абстрактный пример – отталкиваемся от прямой формулировки – процессы, производящие данные, картируются. Сколько процессов на среднестатистическом фармпредприятии? Понято, что зависит от уровня декомпозиции, но тем не менее? Очевидно, что эти бизнес-процессы нужно «посчитать», «инвентаризировать». Далее, речь идёт о данных. Сколько и каких данных генерирует среднестатистическое фармпредприятие? Ответ аналогичный. Если кто-либо попытается это сделать «пешком», «карандашиком в блокнотик», то неизбежно зароется в рутине. И для блокнотика или для «номинального» документа с титульным листом DIRA этого может оказаться и достаточно. Но построить работающую компьютеризированную систему таким образом, не то, чтобы не удастся – просто в процессе разработки и тестирования будут неприемлемо большие затраты на разрешение непродуманных коллизий или противоречий. Ведь если, к примеру, вы не продумали в модели системы, как будет работать 1С, то ошибка в модели приведёт к тому, что программа просто прервёт свою функцию или выполнить её неправильно. Причем логические ошибки можно искать годами. А система тем временем не сформирует бланк, не передаст выполнение функции на следующий шаг, не предоставит полномочия ответственному специалисту и т.п.

Взгляните, как выглядит пример стандартного бизнес-процесса (относительно простого) в демонстрационной версии системы BPMS CE ELMA:

Это пример улучшения бизнес-процесса. Как прочитать данную диаграмму, выполненную в нотации BPMN 2.0? Укрупнённо – есть дорожки (пулы) ответственности- Инициатор, Владелец процесса, Исполнитель. Есть ключевые этапы и виды деятельности – старт процесса (зеленый кружок), операции различных видов (пользовательская задача, оповещение и т.п.) и закономерное завершение процесса (красный кружок). Данная нотация позволяет выяснить «кто на ком стоял» (с). Ведь чем грешит бумажный документооборот? Неопределенностью. Кто заполняет журнал или бланк, в какой момент заполняет его, какие данные при этом генерируются и т.д. Нотация BPMN 2.0 в значительной степени снимет такие вопросы, поскольку модели проверяются на непротиворечивость перед их публикацией. Это и составляет ключевое отличие от «наскальной живописи», выполненной в Visio или иными графическими редакторами. Это в простом примере выше вы довольно легко «по наитию» накидаете сценарий. А если у вас таких бизнес-процессов тысячи? А если большинство сценариев – межмодульные? Впрочем, к этому образцу у читателя вполне должен сформироваться ясный ответ. Преимуществом любой нотации бизнес-моделирования являются встроенные проверки состоятельности нашей модели, прежде чем отдать её в реализацию.

Ценность данной нотации состоит в том, что она формализует комплекс всех бизнес-процессов предприятия, накладывая её на сформированную и поддерживаемую организационную структуру, а её преимущество по отношении к другим нотациям – это то, что бизнес-логика может быть автоматом транслирована в код (т.н. low code программирование) и на выходе можно получить сразу готовое решение, чья модель всех устраивает. Например, это может быть внутрифирменный портал.

Что при этом является дополнительным преимуществом, так это то, что многие вопросы в отношении целостности данных решены будут ещё на проектном этапе. Нецелостная модель просто «не взлетит». А самый распространенный вопрос – кто, в какой момент и какие данные внёс или имеет право внести – будут решены ещё на уровне проверки модели.

Я постараюсь развить данную тематику на ближайшей Российской неделе валидации. Ведь очевидно, что подобные вопросы будут приобретать только всё большую актуальность. Мне же представляется, что адресация к стандартным практикам моделирования бизнес-процессов — вполне обоснованное решение указанных вопросов.

Data Integrity: What It Means and How to Maintain It

In today’s information age, it is absolutely critical to enforce policies that protect the quality of gathered data, since more pieces of information are stored and analyzed now than ever.

The first move towards maintaining your data safe is to learn the basics of data integrity.

What Is Data Integrity?

As explained in our Cybersecurity Glossary, data integrity refers to information property that has not been altered or modified by an unauthorized person. The term is used to refer to information quality in a database, data warehouse, or other online locations.

By the usage of standard protocols and guidelines, data integrity is typically imposed during the design and creation process of a data repository. It is preserved by the use of different methods and validation protocols for error-checking.

Data integrity is assessed by its authenticity, completeness, and transparency. In addition, the integrity of data also requires ensuring that organizations comply with the regulations in place and identify security lapses. This status is attained by enforcing a series of protocols, instructions, and criteria. Fundamentally, data integrity is maintained by designing a framework where data cannot be tinkered with or manipulated.

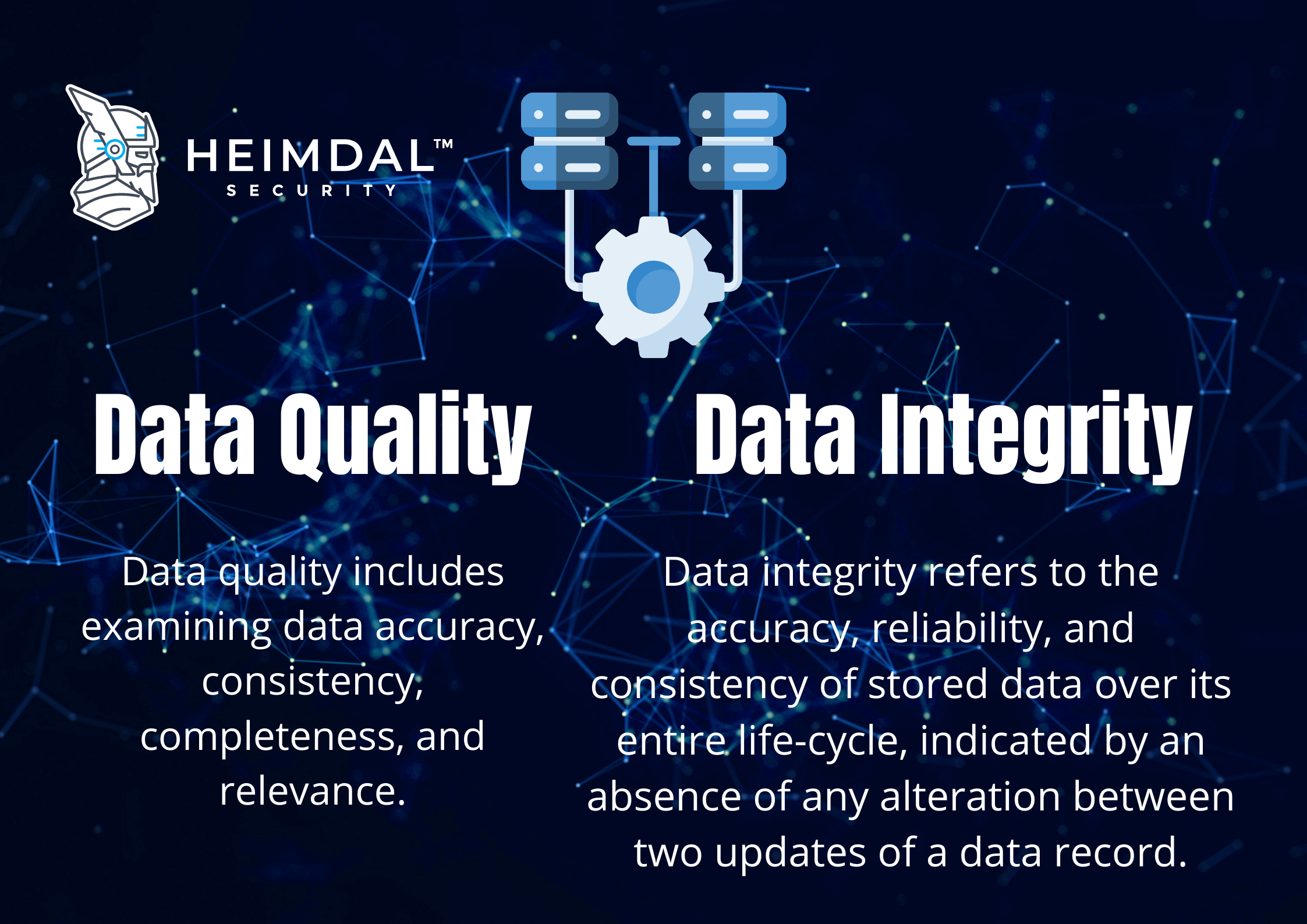

Data Integrity vs Data Quality

Data can be the most important resource for a company – but only if it’s data you can actually rely on.

Inaccurate insights, biased observations, and ill-advised suggestions may be the outcomes of unreliable data.

As I previously mentioned, data integrity is a basic feature of information security and relates to the quality and durability of data contained in a database, data center, etc. The concept of data integrity may be used to define a state, a procedure, or a feature and is sometimes used interchangeably with “data quality”.

However, “data integrity” and “data quality” are two different terms.

To make informed decisions, any business trying to improve the quality, consistency, and validity of its data needs to grasp the difference between data integrity and data quality.

Data Quality

The reliability of data relates to data quality. The quality of data is a component of the integrity of data. For data to be considered as having quality, it must be characterized by:

Data quality ought to fulfill all the above conditions – otherwise, the data quality aspect would be missing.

Nevertheless, merely dealing with data quality does not mean that it would be valuable to an enterprise. For example, you could keep a reliable and relevant database of user contact details, but if you may lack sufficient supporting information that provides you the background for certain customers and their interaction with your business, that registry may not be that helpful.

This is where data integrity starts to matter.

Data Integrity

Although data quality relates to whether the information is correct and trustworthy, data integrity transcends the quality of data. The integrity of data must ensure data is complete, reliable, clear, and relevant.

Data integrity is what really renders the data valuable to its operator. A part of it is data quality, but this is not its sole component.

Data is an invaluable business commodity, and for companies seeking to make data-driven choices, both data accuracy and data integrity are critical. The quality of data is a strong initial step, however, data integrity increases the degree of relevance and intelligence within an enterprise and eventually leads to better strategies.

One must first fix data quality issues to be able to successfully move towards data integrity. Businesses that make a systematic attempt to address data quality and data integrity challenges will certainly experience higher performance.

Types of Data Integrity

Physical integrity

When discussing the physical integrity of data, we refer to the protection of the wholeness and accuracy of that data as it’s stored and recovered. In case of natural disasters, blackouts, or cyberattacks, physical integrity is compromised. Additionally, human error, storage erosion, and a whole host of issues can also make it impossible to obtain precise data.

Logical integrity

Whenever data is managed and processed, there is a possibility that it might get damaged – maliciously or inadvertently. Preserving the integrity of data helps ensure that the information stays unchanged and unaltered during its entire lifespan. For instance, a user might mistakenly insert a phone number into a date section. Should the database uphold data integrity, it would prevent these errors from happening.

Maintaining data integrity should become a priority when building databases. For this reason, whenever feasible, a proper database will impose data integrity.

In relation to databases, there are four categories of logical integrity:

#1. Entity Integrity

The entity integrity ensures each row inside a table is unique (two rows can never be identical). A primary key value can be established to accomplish this. There will be a unique identifier in the primary key field, and two rows will not have the same unique identifier.

#2. Referential Integrity

Referential integrity is associated with relationships, which suggests we have to guarantee the foreign key value matches the primary key value at all times when two or more tables have a relationship. Coming across a scenario where, in the primary table, a foreign key value has no matching primary key value is to be avoided, as this will lead to the record becoming orphaned.

Referential integrity will prohibit users from attaching records to a related table if the primary table does not have an associated record, changing values that result in orphaned records in a related table in the primary table, or erasing records from a primary table if similar records are matched.

#3. Domain Integrity

The integrity of the domain involves the authenticity of entries for a certain column. The very first step in preserving domain integrity is choosing the suitable data type for a column. Additional actions could include creating relevant restrictions and rules to determine the format of the data and/or limiting the number of potential values.

#4. User-Defined Integrity

User-defined integrity enables the user to apply rules which are not protected by either of the other three forms of data integrity of the database.

Data Integrity Threats

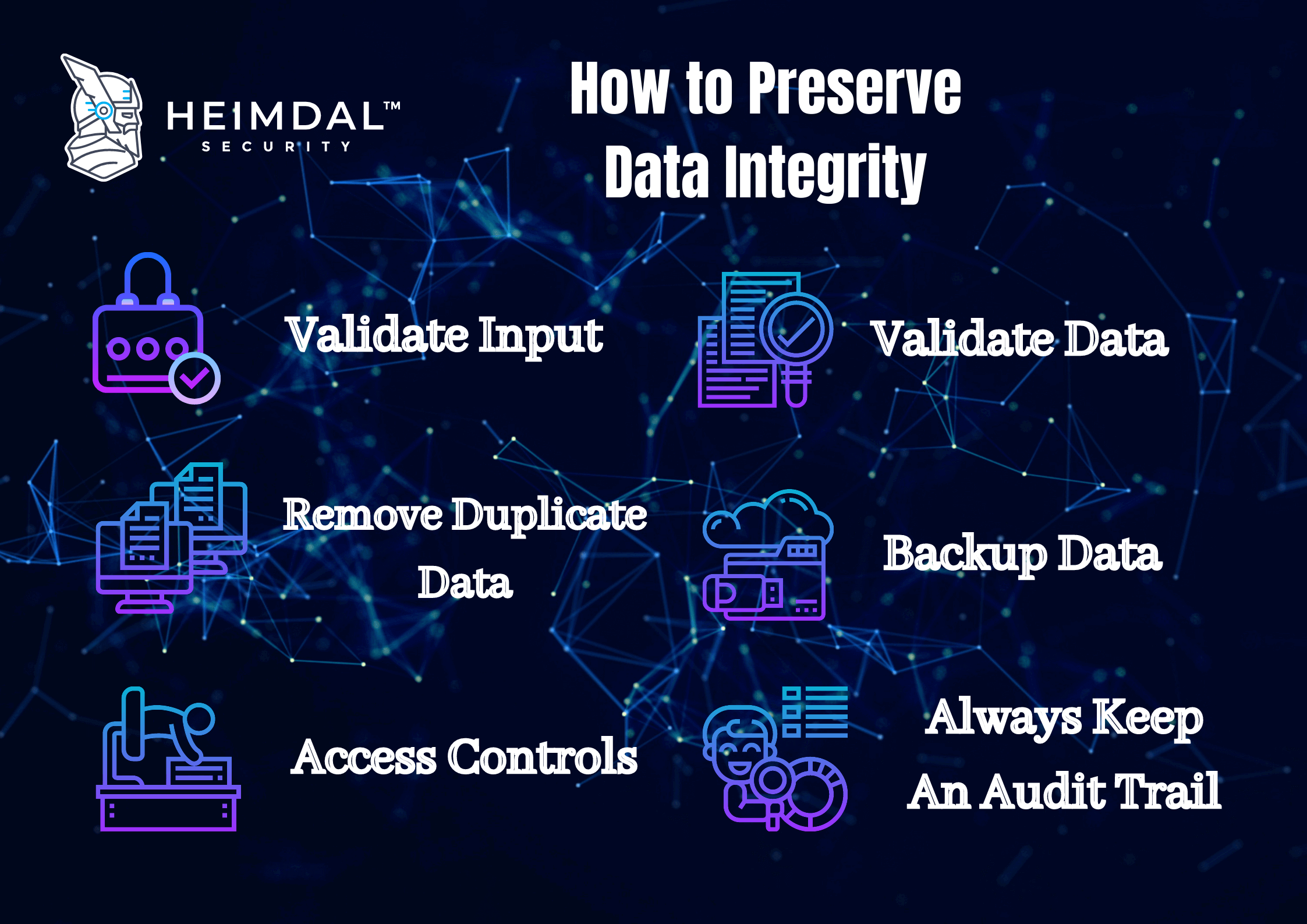

How to Preserve Your Data Integrity

Since the danger of data integrity has become so detrimental to organizations and information systems, a range of tactical steps to minimize these risks needs to be introduced. Nevertheless, since it would be impossible to eradicate all risks in a single blow, we recommend using a mix of various strategies and tools.

Below you will find the top 10 measures that reduce the threats to data integrity.

#1. Educating your employees and promoting a culture of Integrity

Supporting an environment of integrity mitigates in many ways the risk of data integrity. It helps by encouraging employees to be honest about their own jobs as well as about the endeavors of their colleagues. Staff in a data integrity-based community is often more prone to disclose cases when people are acting irresponsibly or do not perform their tasks in accordance with data integrity policies.

#2. Introducing measures for quality assurance

Quality control mechanisms require individuals and procedures to verify that workers operate with data in compliance, with confidentiality, and in accordance with data governance policies.

#3. Having an audit trail

An audit trail is an especially powerful way to minimize the danger of losing data integrity. Throughout the various stages of their lifecycle, audit trails are essential to understand what happened to data, namely where it originated from and how it was transformed and used.

#4. Mapping processes for your data

Organizations have better control over their assets by mapping them – preferably before any data is used. These maps are essential for the implementation of effective security and regulatory enforcement measures.

#5. Removing vulnerabilities

To help mitigate data integrity threats related to securing data, it is required to remove security vulnerabilities. This risk reduction approach involves identifying known security vulnerabilities and enforcing steps to remove them, for instance by installing security patches in a timely manner.

With automated updates activated, our customers who use Heimdal™ Patch & Asset Management can rest assured knowing that they are safe and compliant at all times. Every month, almost 50% of our users install their security patches within 3 days upon release, while the rest tend to pause the process of patching according to their own schedule.

#6. Having a data backup process in place

We suggest a data backup and restoration plan to be implemented in the event of a device failure, program error, or data erasure. With a backup, the recovery and restoration of missing data files can take place more smoothly, helping to preserve the data integrity of restored records.

#7. Encrypting your data

Encryption is the most powerful way of maintaining the security of your files. This way, even if your data is breached, it would become inaccessible for malicious actors.

#8. Implementing multifactor authentication

In an age in which simple password protection is no longer adequate, we are continually exposed to password threats such as credential stuffing attacks or key loggers. Therefore, besides implementing a strong password policy to avoid common password security mistakes, multifactor authentication is critical for today’s enterprise security.

#9. Enforcing the Principle of Least Privilege and Privileged Access Management

The accounts that intruders wish to access the most are privileged accounts. Many IT professionals don’t fully understand the dangers involved with privileged account compromise and abuse, which makes them (and thus the organizations they work in) more susceptible to attacks.

Due to the unrestricted access they offer, privileged accounts are the focus of malicious hackers and sadly, many businesses have made the attackers’ jobs easy by granting local admin rights to most staff members. To learn more about this threat, I suggest you also check out the article where my colleague explained what the Principle of Least Privilege is.

Heimdal™ Privileged Access Management eliminates the burden of managing admin rights and ensures scalability, data protection compliance, and more. When used in tandem with Heimdal™ Next-gen Endpoint Antivirus or Heimdal™ Threat Prevention, it becomes the only PAM tool on the market that automatically removes admin rights once threats are detected on a machine.

#10. Proactively hunting, detecting, and blocking known and unknown threats

Cyber threat hunting should be performed by organizations confronting the growing amount of potential threats. Not only that, but businesses should also choose the appropriate detection and response mechanisms to react to emerging threats. This is where EPDR comes into play.

EPDR (Endpoint Prevention, Detection, and Response) is one of the most recent developments in cybersecurity and one of the best security methods you can rely on for proactive, real-time security. Heimdal’s EPDR offering features Machine Learning-driven security, HIPS/HIDS and IOAs/IOCs, integration with various tools, automatic vulnerability patching, and admin rights management to safeguard your organization from multiple angles and maintain your data integrity.

Conclusion

Indisputably, we operate in a data-driven world, where data is the cornerstone of today’s economy and business environment. Organizations are constantly dependent on data in relation to their operations, clients, financial activity, and so on. This growing trend has been led by the exponential growth of technology. Nonetheless, as the volume of data we receive and use has risen incredibly fast, the integrity of data is not taken into consideration all too frequently.

Organizations must ensure that their data integrity policies are properly implemented, understood, and accepted throughout the company. Since data has turned into an invaluable organizational resource, it must be your priority to ensure its integrity. In the end, the better you preserve your data integrity, the more it will positively impact your business.