detached from key daemon что делать

Detached from key daemon что делать

I’ve been recommended to use shrew soft vpn to connecto the my office at work..

I got it working once before. That was when i had gutsy installed.

I realized ike vpn had been included in the repositories in Hardy, so i temporarily added the appropriate repositories to my /etc/apt/souces.list.

Installed the thing using apt, and it was running.

Since then, i’ve installed Hardy itself (fresh install) and now tried to re-install shrew soft vpn again.

Installs ok. GUI starts up ok, daemon appears to be running.

But i don’t get anywhere much when connecting.

Here is the output from the gui:

Anyone got any idea what my problem might be? It is not just on this one computer. I tried installing it also on another, (Fresh Hardy) and i have the same problem there. And this is in the same network conditions as it was before when it worked without problems.

Oh, and, incidentally, when i run windows under VirtualBox, and run shrew soft ike client there, I have no problems.

I would be very grateful if someone could help me work this out! Even to the point of writing up a howto, so no one else has this problem again.

Well. it can’t be firewall getting in the way.. because by default there ain’t none on Ubuntu.

Is there extra configurations I need?

How can I find out how the shrew soft client available on the Ubuntu repositories was compiled?? I have read that for NAT support, it needs to be compiled differently than the default. Perhaps this is it?

detached from key daemon

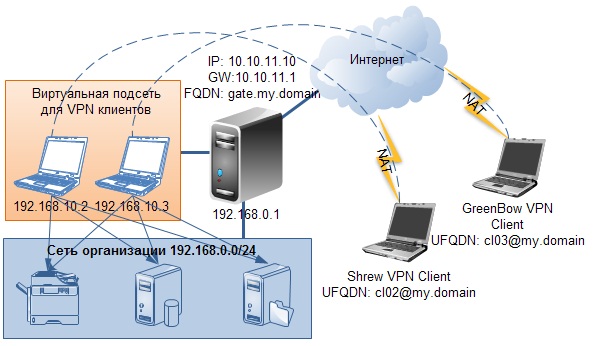

В этой статье я расскажу об одном из вариантов настройки сервера удаленного доступа IPSec VPN на базе OpenSwan. Для клиентского подключения будут использоваться GreenBow VPN Client и Shrew VPN. Аутентификация с использованием Preshared Key.

Итак у нас имеется сервер с CentOS 5.5 один из интерфейсов смотрит в интернет и имеет внешний IP 10.10.11.10 и шлюз 10.10.11.1 (адреса IP и шлюза взяты исключительно для данного примера и не имеют отношения к внешним адресам), другой интерфейс имеет IP 192.168.0.1 и является шлюзом для корпоративной подсети 192.168.0.0/24. Виртуальная подсеть для VPN клиентов 192.168.10.0/24 – ее использование в данном случае упрощает ограничение доступа для удаленных пользователей к ресурсам организации. Ну и пара клиентских компьютеров как показано на рисунке ниже.

1. Установка OpenSwan

OpenSwan есть в стандартном репозитории CentOS, однако версия 2.6.21 увы не поддерживает множественные подключения с различными ключевыми фразами в агрессивном режиме (здесь по-моему просто теряется смысл использования менее защищенного агрессивного режима). Поэтому берем более новую версию с сайта openswan.org и устанавливаем:

Для нормальной работы скриптов необходимо установить which и lsof:

Открываем файл /etc/sysctl.conf и меняем значение net.ipv4.ip_forward c 0 на 1, тем самым разрешая форвардинг пакетов и дописываем две строчки запрещающие ICMP send redirects и ICMP accept redirects:

Применяем сделанные изменения

2. Настройка подключений

На данном этапе я не буду углубляться в упрощение описания за счет использования директив also и %default или расположения описаний подключений в отдельных файлах – по моему главное сделать максимально простой и работоспособный пример.

Открываем файл /etc/ipsec.conf и приводим его к следующему виду.

Открываем файл /etc/ipsec.secrets

Добавляем в iptables

Добавляем сервис ipsec в автозапуск и запускаем

3. Настройка VPN клиентов

Описание настройки VPN клиентов напишу немножко позже, и думаю лучше всего будет перенести это описание в отдельную статью. На сегодняшний день из более-менее живых и стабильных клиентов я вижу всего два:

1. GreenBow VPN Client (ZyWALL VPN Client) – очень удобная штука, правда платная стоит приближенно 50$.

2. Shrew VPN – бесплатный, имеет огромное количество настроек, в которых иногда бывает трудно найти то что нужно.

Если кто-то использует альтернативные варианты подключения – с удовольствием рассмотрю их.

11 Коммент. : “OpenSwan как сервер удаленного доступа”

Search This Blog

Friday, October 21, 2016

ShrewSoft VPN failed to attach to key daemon error

If you are using ShrewSoft VPN client and suddenly it does not connect with error «failed to attach to key daemon», then most likely one or all of the ShrewSoft services are not working.

Start theses services to solve the issue:

11 comments:

Please let me know if you’re looking for a article writer for your site. You have some really great posts and I feel I would be a good asset. If you ever want to take some of the load off, I’d absolutely love to write some material for your blog in exchange for a link back to mine. Please send me an email if interested. Thank you!

Start — Run — Services.msc — find service — right-click — Start

I have the Shrew Soft VPN Access Manager program, and I do not know where that «Start» is, can you tell?

Hi Irene,

the «start» is the «start menu» on your desktop (the bottom left button on windows), here you can find a command named «run», select it and follow the instructions of the admin.

This helped me — needed a more step by step guide. Thanks!

I’m trying to use Shrew Soft to connect to my school VPN. But as you can see here, it says

failed to connect to key daemon

I searched for the solution and people who use Shrew Soft Trace Utility and easily solved this on Windows OS as seen here.

Yet, I don’t know how to solve this on Ubuntu 14.04.

Also, is there a substitute application for Shrew Soft VPN for Ubuntu? Thanks!

3 Answers 3

You can always check it if it’s running by using the following command:

if you get a result, it means the process is running

if not run the below command:

I had the same problem. I found out that iked service was not running. I solved it by opening a terminal emulator and issued the command:

I later found out that the Shrew installation on Ubuntu does not add this script to start up at all (shame on the guys and girls from Shrew ;-)). To do this yourself do the following:

In a terminal issue the command:

Type your root password and add the following line just before the last line (which normally says exit 0)

Next time you restart your computer the service will be active and the error should never bother you again.

Ошибки VPN

Иногда случаются проблемы с VPN подключением или VPN не работает. На данной странице вы можете найти описание возникающей ошибки впн и самостоятельно исправить ее.

Вы везунчик!

Поздравляем! Вы нашли скрытый промо-код со скидкой 75% на покупку анонимного VPN без логов.

Промо-код действует только 1 час.

Ошибки OpenVPN

Если вы не знаете как узнать ошибку, возникшую в ходе подключения, нажмите на следующую ссылку:

Ниже представлен список возможных ошибок и методы их устранения. Нажмите на ошибку, чтобы узнать как ее устранить. Названия ошибок соответствуют записям в окне лога.

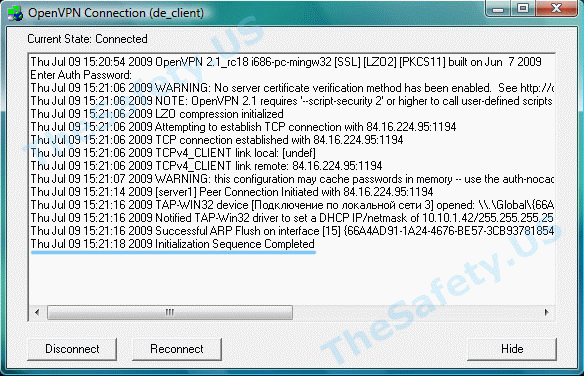

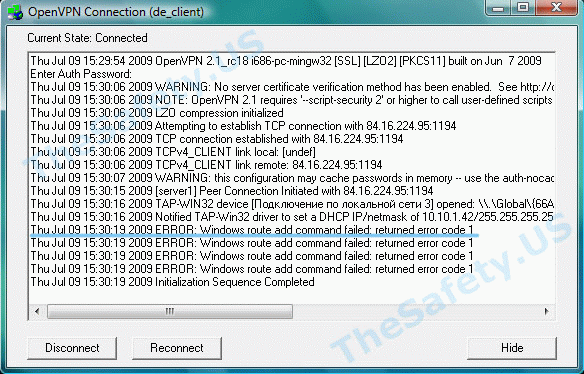

Как узнать какая OpenVPN ошибка возникла?

Программа OpenVPN имеет лог подключения. При подключении к OpenVPN серверу программа записывает данные подключения. Эта информация никуда не передается и остается на вашем компьютере, чтобы вы могли понять из-за чего возникла ошибка впн. Чтобы вызвать окно лога, нажмите дважды левой кнопкой мыши на иконку OpenVPN в системном трее.

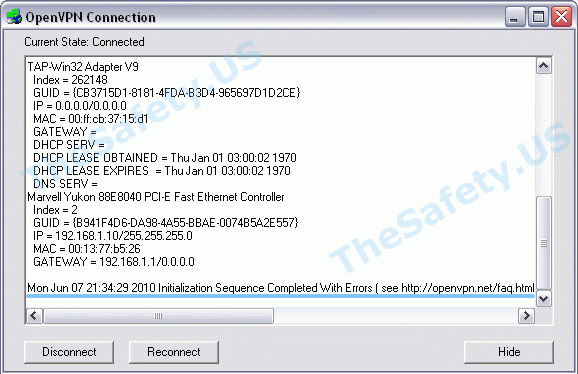

Когда соединение прошло успешно, и вы подключены к VPN серверу, то окно лога должно выглядеть так:

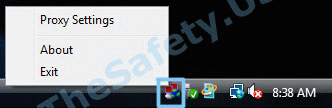

Не могу выбрать «Connect» при нажатии на иконку в системном трее

В списке есть только «Proxy Settings», «About» и «Exit», но нет пункта «Connect».

Это означает, что вы не скачали и/или не скопировали конфигурационный файл «client.ovpn» в «C:/Program Files/OpenVPN/config». Откройте еще раз Инструкцию по настройке OpenVPN соединения для вашей ОС и проверьте все шаги установки и настройки.

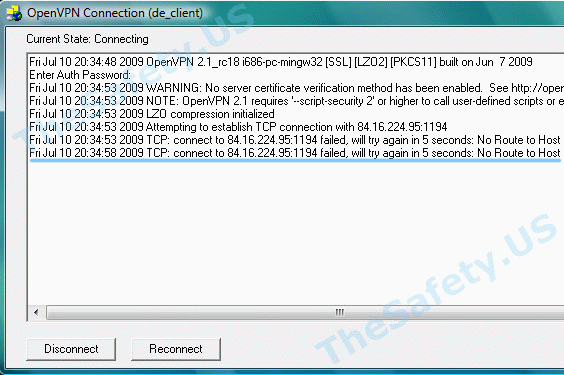

Connect to IP:Port failed, will try again in 5 seconds; No Route to Host

Данная ошибка означает, что у вас нет подключения к Интернету, либо его блокирует ваш Firewall или Антивирус.

Проверьте активно ли ваше Интернет подключение, отключите Firewall, Антивирус и подключитесь еще раз.

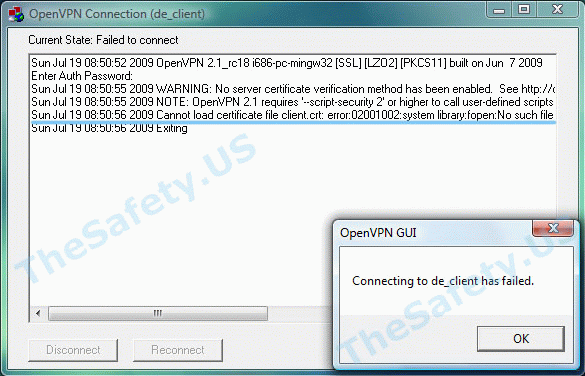

Cannot load certificate file client.crt

Данная ошибка связана с отсутствием сертификационных файлов в папке «C:Program FilesOpenVPNconfig».

В процессе установки было необходимо скачать архив с сертификатами и распаковать его в папку с программой. Откройте еще раз Инструкцию по настройке OpenVPN соединения для вашей ОС и проверьте все шаги установки и настройки.

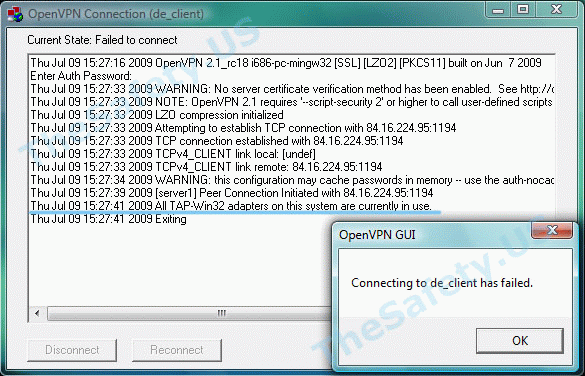

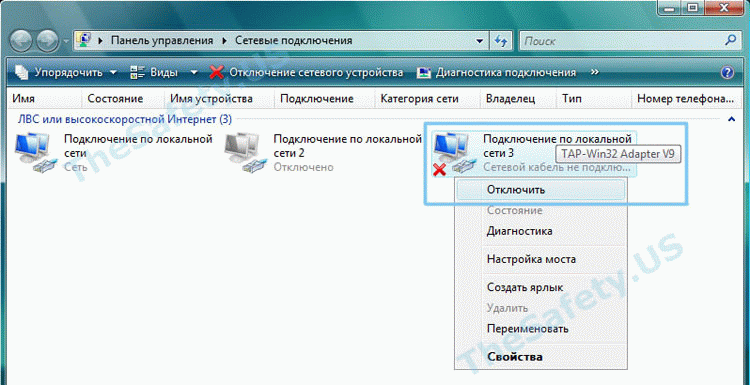

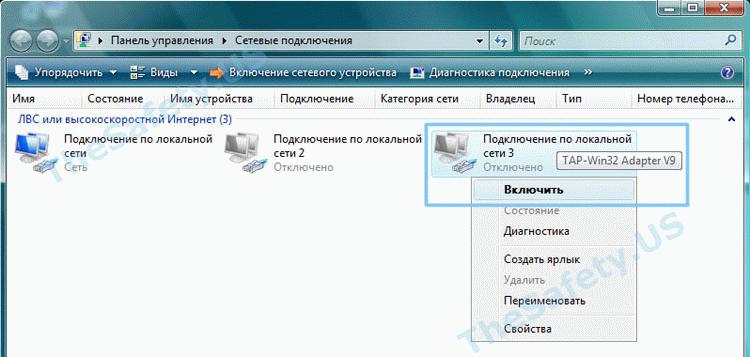

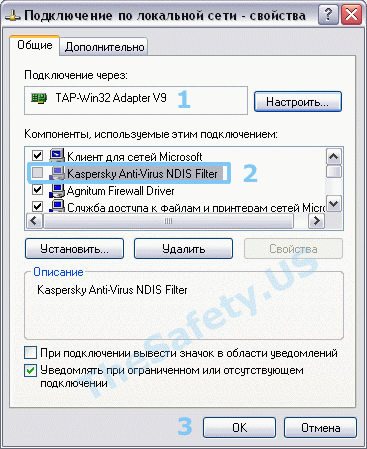

All TAP-Win32 adapters on this system are currently in use

Эта впн ошибка связана с некорректной работой Windows и программы OpenVPN. Также эта OpenVPN ошибка может возникнуть вследствие отключения Интернета без отключения сначала OpenVPN соединения. Всегда отключайте сначала OpenVPN соединение и только затем Интернет.

Затем, таким же образом, «Включите» данное подключение. После выполнения данных действий проблемы с VPN подключением должны исчезнуть.

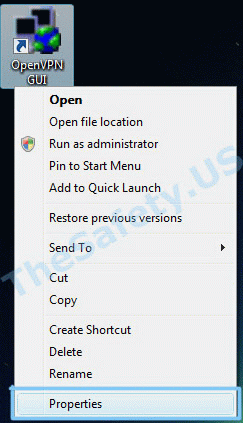

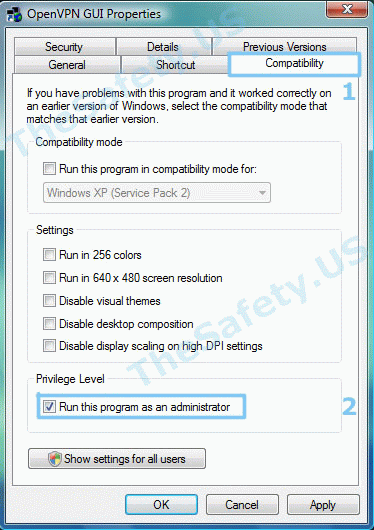

ERROR: Windows route add command failed: returned error code 1

Данная ошибка связана с ограничением прав в Windows Vista, Seven.

Для устранения ошибки, необходимо выйти из OpenVPN GUI. Правой кнопкой мышки нажать на иконку OpenVPN GUI на рабочем столе и выбрать пункт меню «Свойства»

На вкладке «Совместимость» поставьте галочку «Выполнять эту программу от имени администратора».

Теперь запустите OpenVPN GUI еще раз и подключитесь к VPN серверу.

Initialization Sequence Completed With Errors

Данная ошибка связана с неправильной работой службы DHCP из-за антивирусов или фаерволов.

Ошибка наблюдалась постоянно у фаервола Outpost Firewall версии 2009 и ранее, наблюдается также у антивируса Касперского. Ниже представлено решение для антивируса Касперского. Сам алгоритм ничем не отличается от решения проблемы для других антивирусов и фаерволов.

Теперь подключитесь к VPN и подключение должно пройти успешно.

OpenSwan как сервер удаленного доступа

В этой статье я расскажу об одном из вариантов настройки сервера удаленного доступа IPSec VPN на базе OpenSwan. Для клиентского подключения будут использоваться GreenBow VPN Client и Shrew VPN. Аутентификация с использованием Preshared Key.

Итак у нас имеется сервер с CentOS 5.5 один из интерфейсов смотрит в интернет и имеет внешний IP 10.10.11.10 и шлюз 10.10.11.1 (адреса IP и шлюза взяты исключительно для данного примера и не имеют отношения к внешним адресам), другой интерфейс имеет IP 192.168.0.1 и является шлюзом для корпоративной подсети 192.168.0.0/24. Виртуальная подсеть для VPN клиентов 192.168.10.0/24 – ее использование в данном случае упрощает ограничение доступа для удаленных пользователей к ресурсам организации. Ну и пара клиентских компьютеров как показано на рисунке ниже.

1. Установка OpenSwan

OpenSwan есть в стандартном репозитории CentOS, однако версия 2.6.21 увы не поддерживает множественные подключения с различными ключевыми фразами в агрессивном режиме (здесь по-моему просто теряется смысл использования менее защищенного агрессивного режима). Поэтому берем более новую версию с сайта openswan.org и устанавливаем:

Для нормальной работы скриптов необходимо установить which и lsof:

Открываем файл /etc/sysctl.conf и меняем значение net.ipv4.ip_forward c 0 на 1, тем самым разрешая форвардинг пакетов и дописываем две строчки запрещающие ICMP send redirects и ICMP accept redirects:

Применяем сделанные изменения

2. Настройка подключений

На данном этапе я не буду углубляться в упрощение описания за счет использования директив also и %default или расположения описаний подключений в отдельных файлах – по моему главное сделать максимально простой и работоспособный пример.

Открываем файл /etc/ipsec.conf и приводим его к следующему виду.

Открываем файл /etc/ipsec.secrets

Добавляем в iptables

Добавляем сервис ipsec в автозапуск и запускаем

3. Настройка VPN клиентов

Описание настройки VPN клиентов напишу немножко позже, и думаю лучше всего будет перенести это описание в отдельную статью. На сегодняшний день из более-менее живых и стабильных клиентов я вижу всего два:

1. GreenBow VPN Client (ZyWALL VPN Client) – очень удобная штука, правда платная стоит приближенно 50$.

2. Shrew VPN – бесплатный, имеет огромное количество настроек, в которых иногда бывает трудно найти то что нужно.

Если кто-то использует альтернативные варианты подключения – с удовольствием рассмотрю их.

11 Коммент. : “OpenSwan как сервер удаленного доступа”

ShrewSoft VPN issues?

We have been using ShrewSoft VPN client for quite some time after the free Cisco VPN app went unsupported.

Suddenly just this week we started getting:

negotiation timeout occurred

And detached from key daemon

I found a few different suggestions online but to no avail. We have users on Windows 7, 8.1 and 10.

Any suggestions would be greatly appreciated! Thanks!

I know in the past we have occasionally had to uninstall and re-install the Shrew client when it stops working on a random machine, but those are always isolated incidents. If you are seeing this across all PCs it would lead me to believe there is an issue with the firewall/VPN server. Have you checked the logs on your firewall(or whatever is acting as the VPN server)?

The help desk software for IT. Free.

Track users’ IT needs, easily, and with only the features you need.

5 Replies

Merryworks is an IT service provider.

If I remember he last time I had that issue, I had to recreate the config file that I imported to the clients.

If I remember he last time I had that issue, I had to recreate the config file that I imported to the clients.

Interesting. We are using Shrew on

80-100 laptops connecting to an ASA 5515X and I have not heard about any issues. This client is not running any Win10 v1803 systems, but it must be working on Win10 v1709 / Win8.1 / Win7 machines or we would have had lots of tickets opened by now.

I know in the past we have occasionally had to uninstall and re-install the Shrew client when it stops working on a random machine, but those are always isolated incidents. If you are seeing this across all PCs it would lead me to believe there is an issue with the firewall/VPN server. Have you checked the logs on your firewall(or whatever is acting as the VPN server)?

I know in the past we have occasionally had to uninstall and re-install the Shrew client when it stops working on a random machine, but those are always isolated incidents. If you are seeing this across all PCs it would lead me to believe there is an issue with the firewall/VPN server. Have you checked the logs on your firewall(or whatever is acting as the VPN server)?

Thanks so much for your response. As far as re-installing the client goes we have done that in the past and it has worked efficiently. As you said, these are always isolated incidents. I am the Help Desk tech for the company I work for and I don’t have firewall creds, but I will ask my supervisor to take a look at that when he gets here today.