est 2021 что такое

Маткапитал за первого ребенка: как потратить ₽483,8 тыс. на покупку жилья

В 2021 году госпрограмму материнского (семейного) капитала расширили. Размер маткапитала проиндексирован и составляет 483,8 тыс. руб. Также увеличены размеры выплат при рождении второго ребенка.

Рассказываем о новых изменениях в госпрограмме поддержки и о том, как получить материнский капитал в 2021 году.

Содержание:

Главные изменения в госпрограмме материнского капитала в 2021 году

В 2021 году произошли два изменения в программе материнского (семейного) капитала. Размер выплаты проиндексирован на 3,7% и составит 483,8 тыс. руб. При рождении второго ребенка дополнительно предусмотрена выплата в размере 155,5 тыс. руб., если родители уже получили средства за первенца. Всего за двоих детей можно получить 639,4 тыс. руб. Такая же сумма полагается за третьего и любого последующего ребенка, рожденного или усыновленного с 2020 года, если раньше у семьи не было права на маткапитал.

В прошлом году специальный сертификат о гарантированной выплате средств стал доступен семьям уже после рождения или усыновления первого ребенка, а действие программы продлили до конца 2026 года.

Если единственный ребенок родился до 1 января 2020 года, то на него действие новой программы не распространяется. Раньше право на маткапитал распространялось только на семьи с двумя и более детьми.

Еще новеллы программы

Правительство России поддержало законопроект об упрощенном переходе на более выгодную ипотечную программу. Проект в том числе предусматривает обязательное включение сведений об использовании средств маткапитала в реестр прав на недвижимость. При этом отменяется необходимость оформления объекта недвижимости в общую долевую собственность членов семьи на этапе смены кредитора. Документ позволит следить за соблюдением прав на квартиру несовершеннолетних детей, а также сделает прозрачной полную информацию о недвижимости для ее возможных следующих покупателей, поясняется в статье.

Маткапитал для улучшения жилищных условий

Маткапитал является одним из наиболее эффективных и востребованных инструментов улучшения жилищных условий в России. В ближайшие пять лет воспользоваться им для покупки жилья могут до 7,1 млн российских семей, свидетельствуют результаты опроса ВЦИОМ, проведенного по заказу «Дом.РФ» в марте 2020 года. Это может обеспечить спрос на покупку или строительство жилья в объеме до 350 млн кв. м.

На что можно потратить материнский капитал в 2021 году

Сертификат на материнский капитал имеет ограничение в использовании. Капитал нельзя обналичить целиком, но можно использовать для ежемесячных выплат семьям с доходами ниже прожиточного уровня, а также потратить на образование детей, товары и услуги для детей-инвалидов или будущую (накопительную) пенсию матери.

Один из самых популярных способов использования господдержки — улучшение жилищных условий и оплата ипотеки. Средства маткапитала можно направить на оплату первоначального взноса по ипотеке и строительство дома. На первоначальный взнос по ипотеке сертификат можно использовать сразу после рождения ребенка. Однако если жилье приобретается на собственные деньги, то добавить к ним средства маткапитала можно после достижения ребенком возраста трех лет.

На что тратили маткапитал в 2020 году

В 2020 году наиболее востребованным направлением осталось улучшение жилищных условий — подано порядка 692 тыс. заявлений против 663 тыс. заявлений в 2019-м», — рассказали «РБК-Недвижимости» в пресс-службе Минтруда.

Всего в 2020 году российские семьи подали около 1,13 млн заявлений о распоряжении маткапиталом. На образование пришлось около 190 тыс. заявлений (17%), на ежемесячные выплаты — 250 тыс. (22%), на накопительную пенсию мамы — 829 (менее 1%).

На средства маткапитала можно купить только отдельный объект, а не долю в праве общей собственности на квартиру или дом, если доля не является физически изолированным помещением с отдельными выходами, коммуникациями и т. д.

Обязательным условием использования средств маткапитала при покупке жилья является наделение детей долями в приобретаемой недвижимости. Поэтому при получении сертификата родитель берет нотариальное обязательство об оформлении квартиры в общую собственность всех членов семьи — то есть родителей и детей. Это необходимо сделать в течение шести месяцев после снятия обременения по ипотеке.

Как получить маткапитал на первого ребенка

Выдачей сертификатов занимается Пенсионный фонд России (ПФР). С 2021 года сократили сроки оформления сертификата. Теперь выдача сертификата производится в течение пяти рабочих дней (до этого — 15 дней). Заявки на распоряжение средствами маткапитала будут рассматриваться в течение десяти дней (до этого — 30 дней).

В прошлом году также приняли изменения, которые позволят получить сертификат без заявления: необходимая информация поступает в Пенсионный фонд автоматически из органов ЗАГС. Уведомление о выдаче сертификата поступит в личный кабинет на портале госуслуг. Подать заявление на покупку или строительство жилья с привлечением кредитных средств и использования маткапитала можно непосредственно в банке, в котором открывается кредит. Сбор необходимых документов возложен на кредитные организации.

Подводные камни

Юлия Дымова, директор офиса продаж вторичной недвижимости компании Est-a-Tet:

— Использование материнского капитала при покупке квартиры или погашении ипотечного кредита несет достаточно большую ответственность. Так, например, при вложении суммы материнского капитала в обучение ребенка необходимо лишь заключить договор с образовательным учреждением, после чего денежные средства будут переведены на его счет. При этом в случае приостановки или исключении ребенка финансовые средства будут возвращены в Пенсионный фонд, после чего произойдет их обратное пополнение на счет материнских накоплений. С денежными средствами, которые были вложены в покупку недвижимости, все гораздо сложнее — в этом случае в обязательном порядке необходимо наделить детей собственностью в данном объекте.

Как поможет маткапитал улучшить жилищные условия

В большинстве крупных городов субсидия покрывает меньше трети стоимости однокомнатной квартиры, 22% — от цены двухкомнатной и 17% — от цены трехкомнатной. В Москве, Владивостоке, Сочи и Санкт-Петербурге субсидии не хватит даже на комнату, зато в небольших городах маткапитал позволяет полностью оплатить стоимость квартиры. Например, в Златоусте (Челябинская область), Орске (Оренбургская область) и Балаково (Саратовская область).

Что такое знак обращения продукции на рынке и порядок маркировки им

Зачем нужен знак обращения

Знак обращения на рынке – это обозначение, служащее для информирования приобретателей, в том числе потребителей, о соответствии выпускаемой в обращение продукции требованиям технических регламентов (ст. 2 Федерального закона от 27.12.2002 № 184-ФЗ «О техническом регулировании», далее – Закон № 184-ФЗ).

На основании ст. 27 Закона № 184-ФЗ продукцию маркируют знаком обращения на рынке при наличии двух условий:

Данный знак не имеет специальной защиты и наносится в информационных целях.

Порядок маркировки знаком обращения

Маркировку знаком обращения на рынке проставляет изготовитель или заявитель самостоятельно любым удобным для себя способом до выпуска продукции в обращение.

При этом особенности маркировки знаком обращения продукции, соответствующей требованиям техрегламентов, устанавливают соответствующие технические регламенты.

Постановление Правительства РФ от 18.09.2012 № 943 устанавливает особенности маркировки впервые выпускаемой в обращение продукции знаком обращения на рынке. Так, чтобы не вводить в заблуждение покупателей, знак обращения на новой продукции должен содержать надпись «Впервые выпускаемая в обращение продукция». И так её маркируют в течение 1 года с момента начала производства.

Порядок маркирования продукции, соответствие которой подтверждено в порядке ст. 46 Закона № 184-ФЗ, утвердил приказ Минпромторга от 21.05.2021 № 1865. Он действует шесть лет с 1 марта 2022 года.

Правила подтверждения соответствия

Вдобавок с 30 июля 2021 года (кроме отдельных положений) действует постановление Правительства РФ от 24.07.2021 № 1265, которое утвердило Правила обязательного подтверждения соответствия продукции (далее – Постановление № 1265). Они, в частности, оговаривают:

Декларирование соответствия продукции возможно по одному из путей:

Среди прочего, орган сертификации определяет стоимость работ по подтверждению соответствия.

Заявителем при обязательном подтверждении соответствия продукции может быть зарегистрированное в РФ юрлицо или ИП:

Заявку в орган по сертификации на проведение сертификации подают 2 способами:

Как выглядит знак обращения

Изображение знака обращения на рынке устанавливает Правительство РФ. Это постановление от 19.11.2003 № 696. Оно действует до 21 июня 2027 года.

Документ содержит описание и изображение знака обращения на рынке.

Так, знак обращения – это сочетание букв «Т» (с точкой над ней) и «Р», вписанных в букву «С», стилизованную под измерительную скобу, имеющую одинаковые высоту и ширину.

Изображение знака обращения на рынке должно быть одноцветным и контрастировать с цветом поверхности, на которую оно нанесено.

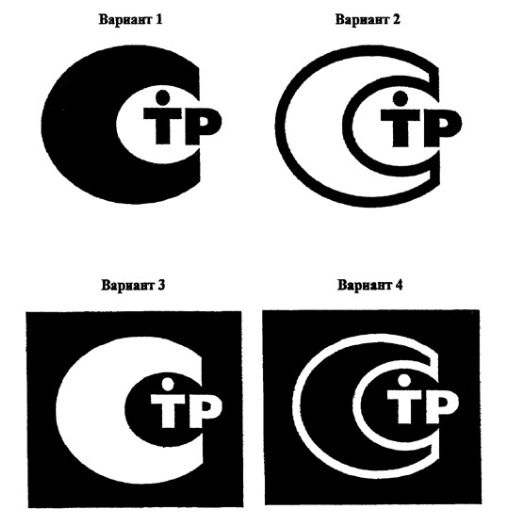

Вот все 4 варианта знака обращения:

Что нужно учитывать при маркировке знаком обращения

Знак обращения наносят на несъемную часть каждой единицы продукции и/или ее упаковку (при наличии) и/или указывают в сопроводительной документации (техдокументации) (при наличии). В последнем случае знак обращения наносят на свободном поле, где приведены сведения об обязательном подтверждении соответствия продукции.

Место нанесения знака обращения на продукцию, упаковку и сопроводительную (техническую) документацию определяет изготовитель или заявитель.

СИТУАЦИЯ

РЕШЕНИЕ

Маркирование знаком обращения должно обеспечить:

Знак обращения может быть плоским, рельефным или голографическим.

Размер знака обращения не должен создавать трудностей при его идентификации потребителями и иметь ширину не менее 5 мм.

CWE Top 25 2021. Что такое, с чем едят и чем полезен при статическом анализе?

Впервые поддержка классификации CWE появилась в PVS-Studio с релизом 6.21, который состоялся 15 января 2018 года. С тех пор прошло уже очень много времени, и хотелось бы рассказать об улучшениях, связанных с поддержкой этой классификации в последних версиях анализатора.

Мы позиционируем анализатор PVS-Studio не только как средство для поиска опечаток и ошибок в коде, но и как инструмент статического тестирования защищённости приложений (Static Application Security Testing, SAST). Для этого необходимо уметь находить ошибки и потенциальные уязвимости, а также сопоставлять их с различными стандартами (например CWE, OWASP, SEI CERT, MISRA, AUTOSAR). Почему именно потенциальные уязвимости? Потому что они (CWE) станут реальными уязвимостями (CVE), только если кто-нибудь начнёт их эксплуатировать. А для этого нередко должно совпасть множество порой не связанных между собой факторов.

Именно с этой целью мы решили проверить, а насколько же хорошо PVS-Studio покрывает самые распространённые на данный момент дефекты. Для этого достаточно обратиться к списку CWE Top 25, который мы почему-то долго обходили стороной. Что ж, пора исправляться!

CWE. Что такое и с чем едят

Думаю, для продолжения не помешает освежить в памяти основные моменты и определения. Если вы хорошо ориентируетесь в терминологии, знаете, чем отличается CVE от CWE, зачем нужен CVSS, как ранжируется CWE Top 25, то можете пропустить этот раздел. Остальным настоятельно советую ознакомиться для удобства дальнейшего чтения. Далее довольно вольный перевод и интерпретация некоторых пунктов CWE FAQ и CVE FAQ:

Чем «дефект» (недостаток) отличается от уязвимости в ПО?

Дефекты (недостатки) – это ошибки, сбои и прочие проблемы реализации, проектирования или архитектуры программного обеспечения, которые могут привести к уязвимостям.

Уязвимости – уже найденные кем-то ошибки, которые могут быть напрямую использованы злоумышленниками для получения доступа к системе или сети, нарушения работы сервисов и так далее.

Что такое CWE, чем отличается от CVE и при чем тут CVSS?

Что такое CWE Top 25?

CWE Top 25 – это список наиболее опасных и распространённых недостатков. Эти недостатки опасны потому, что часто их легко найти и использовать. Они могут позволить злоумышленникам помешать работе приложения, украсть данные или даже полностью захватить систему. CWE Top 25 – это значимый ресурс сообщества, который может помочь разработчикам, тестировщикам, пользователям, а также руководителям проектов, исследователям безопасности и преподавателям получить представление о наиболее распространённых и опасных на данный момент недостатках безопасности.

Каков алгоритм составления и ранжирования списка CWE Top 25?

При составлении текущей редакции списка CWE Top 25 были использованы данные, полученные из национальной базы данных уязвимостей США (U.D. National Vulnerability Database (NVD)) за 2019–2020 годы. Далее команда исследователей использовала на полученных данных собственную формулу для расчёта порядка ранжирования, учитывающую частоту, с которой какой-либо недостаток (CWE) является основной причиной уязвимости, и потенциальную опасность эксплуатации. Частота и прогнозируемая серьёзность нормализованы относительно своих минимальных и максимальных значений.

Для вычисления частоты упоминания в формуле подсчитывается, сколько раз CVE ссылались на CWE в базе данных NVD. В расчёте используются только те CVE, которые имеют ссылку на CWE, поскольку использование полного набора данных привело бы к очень низким показателям частоты и незначительной разнице между различными типами дефектов.

Fr(CWE_X) = (count(CWE_X ∈ NVD) — min(Freq)) / (max(Freq) — min(Freq))

Другим важным компонентом формулы ранжирования является расчёт серьёзности недостатка, который вычисляется по формуле:

Sv(CWE_X) = (average_CVSS_for_CWE_X — min(CVSS)) / (max(CVSS) — min(CVSS))

Ну и в конце вычисляется итоговая оценка путём перемножения оценки частоты упоминания на оценку серьёзности.

Score(CWE_X) = Fr(CWE_X) * Sv(CWE_X) * 100

Хотя этот метод и вносит некоторую предвзятость за счёт анализа только обнаруженных уязвимостей и потенциально может исключить широкий пласт данных, команда CWE считает, что в результате каждый год будет составляться более точный список CWE Top 25.

CWE Top 25 действительно обновляется каждый год?

Да, CWE Top 25 обновляется ежегодно. Предыдущие выпуски CWE Top 25 можно посмотреть в архиве.

Кто занимается составлением CWE Top 25?

Сообщество CWE включает как отдельных исследователей, так и представителей многочисленных организаций, научного сообщества и государственных структур, заинтересованных в активном сокращении и устранении недостатков в программном обеспечении. Конкретный список участников команды CWE можно получить на странице «CWE Community Members».

И зачем мне это знать?

Сегодня CWE используется как основное средство при обсуждении устранения и/или смягчения недостатков безопасности в архитектуре, дизайне, коде и реализации программного обеспечения. Организации используют CWE в качестве стандартной меры для оценки инструментов проверки безопасности ПО и в качестве общего базового стандарта для идентификации, предупреждения и смягчения негативных последствий.

Пару примеров ошибок?

Классификация CWE покрывает наиболее часто встречающиеся проблемы с разработкой ПО и различного оборудования. Например:

Более подробно познакомиться с классификацией можно на сайте cwe.mitre.org.

Положение дел сегодня

С момента начала использования классификации CWE для диагностик PVS-Studio прошло более трёх лет, и хотелось бы отметить существенное увеличение их количества. Если в 2018 году мы покрывали всего 94 пункта списка CWE, то сейчас уже почти 130. Однако сегодня у нас разговор не про общее количество диагностик, а только про те, что входят в список наиболее опасных в 2021 году. Если же вас интересует полный список, то ознакомиться с ним можно в разделе «Соответствие CWE» нашей документации.

Ниже представлена таблица соответствия между списком CWE Top 25 2021 и диагностиками PVS-Studio с разделением по языкам программирования. В дальнейшем мы собираемся регулярно обновлять таблицу с покрытием CWE Top 25 на нашем сайте.

| # | CWE ID | Имя | Оценка | Диагностики PVS-Studio |

|---|---|---|---|---|

| 1 | CWE-787 | Out-of-bounds Write | 65,93 | C++: V512, V557, V582, V645 C#: V3106 Java: V6025 |

| 2 | CWE-79 | Improper Neutralization of Input During Web Page Generation (‘Cross-site Scripting’) | 46,84 | C#: V5610 |

| 3 | CWE-125 | Out-of-bounds Read | 24,90 | C++: V512, V557, V582 C#: V3106 Java: V6025 |

| 4 | CWE-20 | Improper Input Validation | 20,47 | C++: V739, V781, V1010, V1024, V5009 |

| 5 | CWE-78 | Improper Neutralization of Special Elements used in an OS Command (‘OS Command Injection’) | 19,55 | C++: V1010, V5009 |

| 6 | CWE-89 | Improper Neutralization of Special Elements used in an SQL Command (‘SQL Injection’) | 19,54 | C#: V5608 |

| 7 | CWE-416 | Use After Free | 16,83 | C++: V623, V723, V758, V774, V1017 |

| 8 | CWE-22 | Improper Limitation of a Pathname to a Restricted Directory (‘Path Traversal’) | 14,69 | C#: V5609 |

| 9 | CWE-352 | Cross-Site Request Forgery (CSRF) | 14,46 | Coming in the future |

| 10 | CWE-434 | Unrestricted Upload of File with Dangerous Type | 8,45 | Coming in the future |

| 11 | CWE-306 | Missing Authentication for Critical Function | 7,93 | Coming in the future |

| 12 | CWE-190 | Integer Overflow or Wraparound | 7,12 | C++: V629, V658, V673, V683, V1026, V1028, V5004, V5005, V5006, V5007, V5010, V5011 C#: V3113 Java: V6105 |

| 13 | CWE-502 | Deserialization of Untrusted Data | 6,71 | C#: V5611 |

| 14 | CWE-287 | Improper Authentication | 6,58 | Coming in the future |

| 15 | CWE-476 | NULL Pointer Dereference | 6,54 | C++: V522, V595, V664, V713, V1004 C#: V3027, V3042, V3080, V3095, V3100, V3125, V3145, V3146, V3148, V3149, V3152, V3153, V3168 Java: V6008, V6060, V6093 |

| 16 | CWE-798 | Use of Hard-coded Credentials | 6,27 | C++: V5013 C#: V5601 Java: V5305 |

| 17 | CWE-119 | Improper Restriction of Operations within the Bounds of a Memory Buffer | 5,84 | C++: V512, V557, V582, V769, V783, V1004 |

| 18 | CWE-862 | Missing Authorization | 5,47 | Coming in the future |

| 19 | CWE-276 | Incorrect Default Permissions | 5,09 | Coming in the future |

| 20 | CWE-200 | Exposure of Sensitive Information to an Unauthorized Actor | 4,74 | Coming in the future |

| 21 | CWE-522 | Insufficiently Protected Credentials | 4,21 | Coming in the future |

| 22 | CWE-732 | Incorrect Permission Assignment for Critical Resource | 4,20 | Coming in the future |

| 23 | CWE-611 | Improper Restriction of XML External Entity Reference | 4,02 | Coming in the future |

| 24 | CWE-918 | Server-Side Request Forgery (SSRF) | 3,78 | Coming in the future |

| 25 | CWE-77 | Improper Neutralization of Special Elements used in a Command (‘Command Injection’) | 3,58 | Coming in the future |

Как видно из таблицы, на данный момент статический анализатор PVS-Studio обеспечивает покрытие 52% (13 из 25) списка CWE Top 25 2021. Вроде 52% это не так и много, но тут стоит учесть, что работы в этом направлении продолжаются и в будущем мы сможем находить ещё больше дефектов. Если же сократить этот список до 10 наиболее опасных и распространённых недостатков, то картина станет лучше — общее покрытие вырастет до 80%. 🙂 Но это уже совсем другая история.

Изменения в CWE Top 25 за последний год

Для самых искушённых предлагаю посмотреть краткую статистку по передвижениям в CWE Top 25 за последний год.

Пять самых крупных передвижений вверх:

| # | CWE ID | Название | Позиция в 2020 г | Позиция в 2021 г | Изменение за год |

|---|---|---|---|---|---|

| 1 | CWE-276 | Incorrect Default Permissions | 41 | 19 | 22▲ |

| 2 | CWE-306 | Missing Authentication for Critical Function | 24 | 11 | 13▲ |

| 3 | CWE-502 | Deserialization of Untrusted Data | 21 | 13 | 8▲ |

| 4 | CWE-862 | Missing Authorization | 25 | 18 | 7▲ |

| 5 | CWE-77 | Improper Neutralization of Special Elements used in a Command (‘Command Injection’) | 31 | 25 | 6▲ |

Пять самых крупных передвижений вниз:

| # | CWE ID | Название | Позиция в 2020 г | Позиция в 2021 г | Изменение за год |

|---|---|---|---|---|---|

| 1 | CWE-200 | Exposure of Sensitive Information to an Unauthorized Actor | 7 | 20 | 13▼ |

| 2 | CWE-119 | Improper Restriction of Operations within the Bounds of a Memory Buffer | 5 | 17 | 12▼ |

| 3 | CWE-94 | Improper Control of Generation of Code (‘Code Injection’) | 17 | 28 | 11▼ |

| 4 | CWE-269 | Improper Privilege Management | 22 | 29 | 7▼ |

| 5 | CWE-732 | Incorrect Permission Assignment for Critical Resource | 16 | 22 | 6▼ |

Большинство CWE, представленных в таблице выше, относятся к категориям, которые трудно поддаются анализу. Объяснить их снижение в рейтинге (а соответственно и появление в этой таблице) можно тем, что сообщество улучшило свои образовательные, инструментальные и аналитические возможности, тем самым уменьшив частоту упоминания ошибок, относящихся к данным категориям.

| # | CWE ID | Название | Позиция в 2020 г | Позиция в 2021 г | Изменение за год |

|---|---|---|---|---|---|

| 1 | CWE-276 | Incorrect Default Permissions | 41 | 19 | 22▲ |

| 2 | CWE-918 | Server-Side Request Forgery (SSRF) | 27 | 24 | 3▲ |

| 3 | CWE-77 | Improper Neutralization of Special Elements used in a Command (‘Command Injection’) | 31 | 25 | 6▲ |

Ну и в конце – дефекты, которые выбыли из CWE Top 25 в 2021 году:

| # | CWE ID | Название | Позиция в 2020 г | Позиция в 2021 г | Изменение за год |

|---|---|---|---|---|---|

| 1 | CWE-400 | Uncontrolled Resource Consumption | 23 | 27 | 4▼ |

| 2 | CWE-94 | Improper Control of Generation of Code (‘Code Injection’) | 17 | 28 | 11▼ |

| 3 | CWE-269 | Improper Privilege Management | 22 | 29 | 7▼ |

Заключение

Надеюсь, что данный материал был для вас интересен и помог разобраться в актуальной терминологии.

К счастью, в борьбе с потенциальными уязвимостями нам могут помочь статические анализаторы и поэтому, по традиции, мне хотелось бы предложить вам скачать и попробовать проверить свой проект статическим анализатором PVS-Studio. Вдруг и у вас в код закралась парочка CWE, которые только и ждут удобного момента, чтобы стать полноценными CVE 🙂