logon type 3 что значит

Тип входа (Logon type) – что означает этот параметр

Тип входа 2: Интерактивный. Пользователь непосредственно вошел на этот компьютер.

Событие с типом входа = 2 записывается в журнал безопасности когда пользователь вошел или попытался войти в систему непосредственно локально, используя клавиатуру и введя имя пользователя и пароль в окне входа в систему. Событие с типом входа = 2 возникает при использовании как локальной так и доменной учетной записи.

Если пользователь входит с доменной учетной записью, событие с типом входа = 2 появится если пользователь будет действительно аутентифицирован в домене (контроллером домена)

В случае, если контроллер домена недоступен, но пользователь предоставил валидный пароль, закэшированный в локальном компьютере, Windows поставит тип входа = 11.

Тип входа 3: Сетевой. Пользователь по сети подключился к этому компьютеру и авторизовался на нем.

Обычно такое событие появляется при подключении по сети к разделяемым (shared) ресурсам — папкам, файлам, принтерам. Подключение с типом входа = 3 может быть установлено и с локального компьютера.

Тип входа 4: Пакетный.

Этот тип входа используется при выполнении пакетных заданий без непосредственного участия пользователя. Например, когда запускается задание планировщика. Когда используется планировщик Windows и приходит время запустить задание, Windows может создать новую пользовательскую сессию, чтобы выполнить задание от имени пользователя. При этом регистрируются события (4648, 4624/4625).

Если запланированное задание сконфигурировано так, что не должно запускаться без интерактивного сеанса пользователя, то новая сессия не создается и события не регистрируются.

Тип входа 5: Служба. Service Control Manager запустил службу (service).

Такое событие возникает когда Windows запускает службу от имени пользователя. Windows создает новую сессию для запуска такой службы. Так происходит только, если служба использует обычную учетную запись. Если используется специальная учетная запись, например, “Local System”, “NT AUTHORITY\LocalService” или “NT AUTHORITY\NetworkService”, то Windows не создает новых сессий. Когда сервис остановится, новая сессия будет закрыта и будет зарегистрировано событие выхода (4634). Имейте ввиду, что описание события не содержит информации о запускаемом сервисе или процессе. Когда регистрируется событие Аудит отказа (4625) с типом входа = 5, это обычно означает что пароль учетной записи для запуска сервиса был изменен пользователем и следует обновить пераметры учетной записи для запуска службы в настройках того приложения, чья служба запускается.

Тип входа 7: разблокирование. Рабочая станция разблокирована.

Событие с типом входа = 7 происходит когда пользователь разблокировывает (или пытается это сделать) ранее заблокированный компьютер. Имейте ввиду, что когда пользователь разблокировывает компьютер, Windows создает новую сессию (или даже 2 сессии в зависимости от полномочий пользователя) и сразу же их завершает, после прохождения аутентификации (событие 4634).

При переключении между учетными записями уже осуществившими вход в систему с помощью функции быстрого переключения учетной записи (Fast User Switching), Windows создает событие 4624 с типом входа = 2 (интерактивный).

Когда регистрируется событие отказа 4625 с типом входа = 7, это обычно означает что вы ошиблись при вводе пароля или кто-то пытался подобрать пароль, чтобы разблокировать компьютер.

Тип входа 8: NetworkCleartext. Пользователь вошел на данный компьютер через сеть. Пароль пользователя передан в пакет проверки подлинности в его нехешированной форме. Встроенная проверка подлинности упаковывает все хешированные учетные записи перед их отправкой через сеть. Учетные данные не передаются через сеть открытым текстом.

Это событие возникает, если пароль пользователя был получен по сети открытым текстом. Такое событие может произойти когда пользователь входит в IIS (Internet Information Services) с базовым методом аутентификации.

Передача паролей в формате открытого текста опасна потому что пароли могут быть перехвачены и раскрыты. Если нет возможности использовать более надежную аутентификацию, то стоит хотя бы защитить сетевое соединение (используя зашифрованные протоколы типа SSL/TLS, создав защищенную виртуальную частную сеть и т.д.).

Тип входа 9: NewCredentials. Посетитель клонировал свой текущий маркер и указал новые учетные записи для исходящих соединений. Новый сеанс входа в систему имеет ту же самую локальную тождественность, но использует отличающиеся учетные записи для сетевых соединений.

Это событие регистрируется, когда используется команда «Запустить от имени» вместе с опцией «/netonly». Это нужно для запуска программы с дополнительными привилегиями для сетевых компьютеров.

Например, нужно запустить Event Log Explorer и дать ему дополнительные права для некоторого компьютера или домена (это может понадобиться если вы захотите использовать определенный компьютер в качестве сервера описаний событий, но ваших текущих прав не достаточно для доступа к администраторским ресурсам этого сервера).

В таком случае вы можете запустить Event Log Explorer через командную строку со следующими параметрами:

runas.exe /netonly /user:SERVER\Administrator “c:\program files\event log explorer\elex.exe”

где SERVER — имя сервера, с которого предполагается брать описания событий (также потребуется настроить имя сервера в программе).

При запуске программы, Windows потребует ввести пароль пользователя Administrator для сервера SERVER.

Event Log Explorer запустится даже если вы введете неправильный пароль. При этом будет создана новая пользовательская сессия с учетными данными текущего пользователя и в журнал будет записано событие 4624 с типом входа = 9. А событие выхода из системы для этой сессии будет записано после того, как приложение будет завершено.

Также, в журнале безопасности сервера SERVER будут записаны события 4624 или 4625 с типом входа = 3, но только в момент обращения нашего приложения к разделяемым ресурсам сервера SERVER. То есть, когда Event Log Explorer попытается открыть файл описаний событий на сервере SERVER.

Тип входа 10: RemoteInteractive. Пользователь выполнил удаленный вход на этот компьютер, используя Terminal Services или Remote Desktop.

Этот тип входа похож на 2 (интерактивный), но пользователь подключаетс к компьютеру с удаленного компьютера через RDP, используя Удаленный рабочий стол (Remote Desktop), сервисы терминального доступа (Terminal Services) или Удаленный помощник (Remote Assistance).

Тип входа 11: CachedInteractive. Пользователь вошел на этот компьютер с сетевыми учетными данными, которые хранились локально на компьютере. Контроллер домена не использовался для проверки учетных данных.

Когда пользователь входит в домен, Windows кэширует учетные данные пользователя локально, так что он позже может войти даже если контроллер домена будет недоступен. По умолчанию, Windows кэширует 10-25 последних использованных доменных учетных записей (это зависит от версии Windows). Когда пользователь пытается войти с доменной учетной записью, а контроллер домена не доступен, Windows проверяет учетные данные по сохраненным хэшам и регистрирует события 4624 или 4625 с типом входа = 11.

Средства администрирования и типы входа

Справочные сведения в этом разделе помогут вам выявить риск раскрытия учетных данных, связанный с использованием различных средств для удаленного администрирования.

Удаленное администрирование всегда предполагает, что учетные данные указываются на исходном компьютере, поэтому для доверенных рабочих станций привилегированного доступа рекомендуется использовать конфиденциальные и хорошо защищенные учетные записи. Вероятность кражи указанных учетных данных с целевого (удаленного) компьютера зависит главным образом от типа входа в Windows, использованного при подключении.

В таблице ниже содержатся рекомендации по использованию самых распространенных средств администрирования и способов подключения:

Для проверки подлинности в сети используйте справочные данные из следующей таблицы:

| Способ подключения | Тип входа в систему | Повторное использование учетных данных на целевом компьютере | Комментарии |

|---|---|---|---|

| Обычная проверка подлинности IIS | NetworkClearText (IIS 6.0 и более поздних версий) Interactive (Интерактивные) | v | |

| Встроенная проверка подлинности Windows IIS | Network (Сеть) | — | Поставщики NTLM и Kerberos |

Объяснение названий столбцов:

В этой таблице используются символы:

Типы входа для приложений управления, которых нет в этой таблице, можно определить по соответствующему полю в событиях входа. Дополнительные сведения см. в статье Аудит событий входа в систему.

На компьютерах под управлением Windows все процессы проверки подлинности обрабатываются как однотипные, независимо от протокола или средства проверки. В таблице ниже указаны самые распространенные типы входа в систему и их атрибуты в контексте кражи учетных данных:

| Тип входа в систему | # | Утвержденные средства проверки подлинности | Учетные данные повторно используются в сеансе LSA | Примеры |

|---|---|---|---|---|

| Интерактивный (также называется локальным входом) | 2 | Пароль, смарт-карта и др. | Да | Вход в консоль, RUNAS, аппаратные решения удаленного управления (например, сетевые KVM, карты удаленного доступа или Lights-Out на сервере), обычная проверка подлинности IIS (IIS 6.0 и предыдущих версий) |

| Network (Сеть) | 3 | Пароль, хэш NT, билет Kerberos | Нет (но если включено делегирование, используются билеты Kerberos) | NET USE, RPC-вызовы, удаленный реестр, встроенная проверка подлинности Windows IIS; проверка подлинности Windows SQL |

| Batch | 4 | Пароль (хранится в виде секрета LSA) | Да | Запланированные задачи |

| Служба | 5 | Пароль (хранится в виде секрета LSA) | Да | Службы Windows |

| NetworkClearText | 8 | Пароль | Да | Обычная проверка подлинности IIS (IIS 6.0 и более поздних версий), Windows PowerShell с CredSSP |

| NewCredentials | 9 | Пароль | Да | RUNAS /NETWORK |

| RemoteInteractive | 10 | Пароль, смарт-карта и др. | Да | Удаленный рабочий стол (ранее называемые «службами терминалов») |

Объяснение названий столбцов:

Дополнительные сведения о типах входа см. в разделе Перечисление SECURITY_LOGON_TYPE.

Блог Event Log Explorer

В описаниях некоторых событий журнала безопасности, связанных с сессиями входа в системы (например, 4624 и 4625) присутствует параметр Тип входа (Logon type), но его описание слишком короткое:

В поле «Тип входа» указан тип выполненного входа. Самыми распространенными являются типы 2 (интерактивный) и 3 (сетевой).

В статье https://technet.microsoft.com/en-us/library/cc787567(v=ws.10).aspx (Audit Logon Events) приводится более детальное описание этого параметра. Эта статья на сайте Microsoft описывает аудит событий входа для старых систем, до Windows Vista. Но константы Типа входа актуальны и для более новых операционных систем Windows.

Так что сейчас мы рассмотри описания от Microsoft и прокомментируем их.

Тип входа 2: Интерактивный. Пользователь непосредственно вошел на этот компьютер.

Событие с типом входа = 2 записывается в журнал безопасности когда пользователь вошел или попытался войти в систему непосредственно локально, используя клавиатуру и введя имя пользователя и пароль в окне входа в систему. Событие с типом входа = 2 возникает при использовании как локальной так и доменной учетной записи.

Если пользователь входит с доменной учетной записью, событие с типом входа = 2 появится если пользователь будет действительно аутентифицирован в домене (контроллером домена)

В случае, если контроллер домена недоступен, но пользователь предоставил валидный пароль, закэшированный в локальном компьютере, Windows поставит тип входа = 11.

Тип входа 3: Сетевой. Пользователь по сети подключился к этому компьютеру и авторизовался на нем.

Тип входа 4: Пакетный.

Этот тип входа используется при выполнении пакетных заданий без непосредственного участия пользователя. Например, когда запускается задание планировщика. Когда используется планировщик Windows и приходит время запустить задание, Windows может создать новую пользовательскую сессию, чтобы выполнить задание от имени пользователя. При этом регистрируются события (4648, 4624/4625).

Если запланированное задание сконфигурировано так, что не должно запускаться без интерактивного сеанса пользователя, то новая сессия не создается и события не регистрируются.

Тип входа 5: Служба. Service Control Manager запустил службу (service).

Такое событие возникает когда Windows запускает службу от имени пользователя. Windows создает новую сессию для запуска такой службы. Так происходит только, если служба использует обычную учетную запись. Если используется специальная учетная запись, например, “Local System”, “NT AUTHORITY\LocalService” или “NT AUTHORITY\NetworkService”, то Windows не создает новых сессий. Когда сервис остановится, новая сессия будет закрыта и будет зарегистрировано событие выхода (4634). Имейте ввиду, что описание события не содержит информации о запускаемом сервисе или процессе. Когда регистрируется событие Аудит отказа (4625) с типом входа = 5, это обычно означает что пароль учетной записи для запуска сервиса был изменен пользователем и следует обновить пераметры учетной записи для запуска службы в настройках того приложения, чья служба запускается.

Тип входа 7: разблокирование. Рабочая станция разблокирована.

Событие с типом входа = 7 происходит когда пользователь разблокировывает (или пытается это сделать) ранее заблокированный компьютер. Имейте ввиду, что когда пользователь разблокировывает компьютер, Windows создает новую сессию (или даже 2 сессии в зависимости от полномочий пользователя) и сразу же их завершает, после прохождения аутентификации (событие 4634).

При переключении между учетными записями уже осуществившими вход в систему с помощью функции быстрого переключения учетной записи (Fast User Switching), Windows создает событие 4624 с типом входа = 2 (интерактивный).

Когда регистрируется событие отказа 4625 с типом входа = 7, это обычно означает что вы ошиблись при вводе пароля или кто-то пытался подобрать пароль, чтобы разблокировать компьютер.

Тип входа 8: NetworkCleartext. Пользователь вошел на данный компьютер через сеть. Пароль пользователя передан в пакет проверки подлинности в его нехешированной форме. Встроенная проверка подлинности упаковывает все хешированные учетные записи перед их отправкой через сеть. Учетные данные не передаются через сеть открытым текстом.

Это событие возникает, если пароль пользователя был получен по сети открытым текстом. Такое событие может произойти когда пользователь входит в IIS (Internet Information Services) с базовым методом аутентификации.

Передача паролей в формате открытого текста опасна потому что пароли могут быть перехвачены и раскрыты. Если нет возможности использовать более надежную аутентификацию, то стоит хотя бы защитить сетевое соединение (используя зашифрованные протоколы типа SSL/TLS, создав защищенную виртуальную частную сеть и т.д.).

Тип входа 9: NewCredentials. Посетитель клонировал свой текущий маркер и указал новые учетные записи для исходящих соединений. Новый сеанс входа в систему имеет ту же самую локальную тождественность, но использует отличающиеся учетные записи для сетевых соединений.

Тип входа 10: RemoteInteractive. Пользователь выполнил удаленный вход на этот компьютер, используя Terminal Services или Remote Desktop.

Этот тип входа похож на 2 (интерактивный), но пользователь подключаетс к компьютеру с удаленного компьютера через RDP, используя Удаленный рабочий стол (Remote Desktop), сервисы терминального доступа (Terminal Services) или Удаленный помощник (Remote Assistance).

Тип входа 11: CachedInteractive. Пользователь вошел на этот компьютер с сетевыми учетными данными, которые хранились локально на компьютере. Контроллер домена не использовался для проверки учетных данных.

Когда пользователь входит в домен, Windows кэширует учетные данные пользователя локально, так что он позже может войти даже если контроллер домена будет недоступен. По умолчанию, Windows кэширует 10-25 последних использованных доменных учетных записей (это зависит от версии Windows). Когда пользователь пытается войти с доменной учетной записью, а контроллер домена не доступен, Windows проверяет учетные данные по сохраненным хэшам и регистрирует события 4624 или 4625 с типом входа = 11.

10 критически важных event ID для мониторинга

Рэнди Франклин Смит (CISA, SSCP, Security MVP) имеет в своем арсенале очень полезный документ, рассказывающий о том, какие события (event IDs) обязательно должны отслеживаться в рамках обеспечения информационной безопасности Windows. В этом документе изложена крайне полезная информация, которая позволит Вам “выжать” максимум из штатной системы аудита. Мы подготовили перевод этого материала. Заинтересованных приглашаем под кат.

О том, как настроить аудит, мы уже обстоятельно писали в одном из наших постов. Но из всех event id, которые встречаются в журналах событий, необходимо остановить свое внимание на нескольких критических важных. На каких именно – решать каждому. Однако Рэнди Франклин Смит предлагает сосредоточить внимание на 10 важных событиях безопасности в Windows.

Контроллеры доменов

Event ID — (Категория) — Описание

1) 675 или 4771

(Аудит событий входа в систему)

Событие 675/4771 на контроллере домена указывает на неудачную попытку войти через Kerberos на рабочей станции с доменной учетной записью. Обычно причиной этого является несоответствующий пароль, но код ошибки указывает, почему именно аутентификация была неудачной. Таблица кодов ошибок Kerberos приведена ниже.

2) 676, или Failed 672 или 4768

(Аудит событий входа в систему)

Событие 676/4768 логгируется для других типов неудачной аутентификации. Таблица кодов Kerberos приведена ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 672 вместо 676.

3) 681 или Failed 680 или 4776

(Аудит событий входа в систему)

Событие 681/4776 на контроллере домена указывает на неудачную попытку входа в систему через

NTLM с доменной учетной записью. Код ошибки указывает, почему именно аутентификация была неудачной.

Коды ошибок NTLM приведены ниже.

ВНИМАНИЕ: В Windows 2003 Server событие отказа записывается как 680 вместо 681.

4) 642 или 4738

(Аудит управления учетными записями)

Событие 642/4738 указывает на изменения в указанной учетной записи, такие как сброс пароля или активация деактивированной до этого учетной записи. Описание события уточняется в соответствие с типом изменения.

5) 632 или 4728; 636 или 4732; 660 или 4756

(Аудит управления учетными записями)

Все три события указывают на то, что указанный пользователь был добавлен в определенную группу. Обозначены Глобальная (Global), Локальная (Local) и Общая (Universal) соответственно для каждого ID.

6) 624 или 4720

(Аудит управления учетными записями)

Была создана новая учетная запись пользователя

7) 644 или 4740

(Аудит управления учетными записями)

Учетная запись указанного пользователя была заблокирована после нескольких попыток входа

8) 517 или 1102

(Аудит системных событий)

Указанный пользователь очистил журнал безопасности

Вход и выход из системы (Logon/Logoff)

Event Id — Описание

528 или 4624 — Успешный вход в систему

529 или 4625 — Отказ входа в систему – Неизвестное имя пользователя или неверный пароль

530 или 4625 Отказ входа в систему – Вход в систему не был осуществлен в течение обозначенного периода времени

531 или 4625 — Отказ входа в систему – Учетная запись временно деактивирована

532 или 4625 — Отказ входа в систему – Срок использования указанной учетной записи истек

533 или 4625 — Отказ входа в систему – Пользователю не разрешается осуществлять вход в систему на данном компьютере

534 или 4625 или 5461 — Отказ входа в систему – Пользователь не был разрешен запрашиваемый тип входа на данном компьютере

535 или 4625 — Отказ входа в систему – Срок действия пароля указанной учетной записи истек

539 или 4625 — Отказ входа в систему – Учетная запись заблокирована

540 или 4624 — Успешный сетевой вход в систему (Только Windows 2000, XP, 2003)

Типы входов в систему (Logon Types)

Тип входа в систему — Описание

2 — Интерактивный (вход с клавиатуры или экрана системы)

3 — Сетевой (например, подключение к общей папке на этом компьютере из любого места в сети или IIS вход — Никогда не заходил 528 на Windows Server 2000 и выше. См. событие 540)

4 — Пакет (batch) (например, запланированная задача)

5 — Служба (Запуск службы)

7 — Разблокировка (например, необслуживаемая рабочая станция с защищенным паролем скринсейвером)

8 — NetworkCleartext (Вход с полномочиями (credentials), отправленными в виде простого текст. Часто обозначает вход в IIS с “базовой аутентификацией”)

9 — NewCredentials

10 — RemoteInteractive (Терминальные службы, Удаленный рабочий стол или удаленный помощник)

11 — CachedInteractive (вход с кешированными доменными полномочиями, например, вход на рабочую станцию, которая находится не в сети)

Коды отказов Kerberos

Код ошибки — Причина

6 — Имя пользователя не существует

12 — Ограничение рабочей машины; ограничение времени входа в систему

18 — Учетная запись деактивирована, заблокирована или истек срок ее действия

23 — Истек срок действия пароля пользователя

24 — Предварительная аутентификация не удалась; обычно причиной является неверный пароль

32 — Истек срок действия заявки. Это нормальное событие, которое логгируется учетными записями компьютеров

37 — Время на рабочей машины давно не синхронизировалось со временем на контроллере домена

Коды ошибок NTLM

Код ошибки (десятичная система) — Код ошибки (16-ричная система) — Описание

3221225572 — C0000064 — Такого имени пользователя не существует

3221225578 — C000006A — Верное имя пользователя, но неверный пароль

3221226036 — C0000234 — Учетная запись пользователя заблокирована

3221225586 — C0000072 — Учетная запись деактивирована

3221225583 — C000006F — Пользователь пытается войти в систему вне обозначенного периода времени (рабочего времени)

3221225584 — C0000070 — Ограничение рабочей станции

3221225875 — C0000193 — Истек срок действия учетной записи

3221225585 — C0000071 — Истек срок действия пароля

3221226020 — C0000224 — Пользователь должен поменять пароль при следующем входе в систему

4625(F): учетная запись не смогла войти в систему.

Описание события:

Это событие создает, если попытка логотипа учетной записи не удалась, когда учетная запись уже заблокирована. Он также создает для попытки логотипа, после которой учетная запись была заблокирована.

Он создается на компьютере, на котором была предпринята попытка логона, например, если попытка логона была предпринята на рабочей станции пользователя, то событие будет в журнале на этой рабочей станции.

Это событие создается на контроллерах доменов, серверах членов и рабочих станциях.

Рекомендации см. в Рекомендации мониторинга безопасности для этого события.

XML события:

Необходимые роли сервера: нет.

Минимальная версия ОС: Windows Server 2008, Windows Vista.

Версии события: 0.

Описания полей:

Тема:

Security ID [Type = SID]: SID учетной записи, сообщаемой о сбое логотипа. Средство просмотра событий автоматически пытается разрешить идентификатор безопасности SID и отобразить имя учетной записи. Если идентификатор безопасности разрешить не удается, в событии будут отображены исходные данные.

Идентификатор безопасности (SID) — это уникальное значение переменной длины, используемое для идентификации доверяемого (доверителем безопасности). Каждая учетная запись имеет уникальный идентификатор безопасности, выданный центром сертификации, таким как контроллер домена Active Directory, который хранится в базе данных безопасности. Каждый раз, когда пользователь входит в систему, система получает идентификатор безопасности этого пользователя из базы данных и помещает ее в маркер доступа этого пользователя. Система использует идентификатор безопасности в маркере доступа для идентификации пользователя во всех последующих операциях с Безопасностью Windows. Если идентификатор SID использовался как уникальный идентификатор для пользователя или группы, он не может использоваться повторно для идентификации другого пользователя или группы. Дополнительные сведения о SID см. в разделе Идентификаторы безопасности.

Имя учетной записи [Type = UnicodeString]: имя учетной записи, которая сообщила сведения о сбое логотипа.

Account Domain [Type = UnicodeString]: домен субъекта или имя компьютера. Вот несколько примеров форматов:

Пример имени домена NETBIOS: CONTOSO

Полное имя домена в нижнем регистре: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно «NT AUTHORITY».

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: «Win81».

Тип logon [Type = UInt32]— тип выполненного логотипа. «Таблица 11. Windows Типы logon» содержит список возможных значений для этого поля.

Таблица 11: Windows типы логотипов

| Тип входа в систему | Название типа входа | Описание |

|---|---|---|

| 2 | Interactive (Интерактивные) | Пользователь успешно вошел в систему на данном компьютере. |

| 3 | Network | Пользователь или компьютер вошли в систему на данном компьютере через сеть. |

| 4 | Batch | Пакетный тип входа используется пакетными серверами, исполнение процессов на которых производится по поручению пользователя, но без его прямого вмешательства. |

| 5 | Обслуживание | Служба была запущена диспетчером служб. |

| 7 | Unlock | Эта рабочая станция была разблокирована. |

| 8 | NetworkClearText | Пользователь вошел в систему на данном компьютере через сеть. Пароль пользователя передан в пакет проверки подлинности в нехешированной форме. Встроенная проверка подлинности упаковывает все хешированные учетные записи перед их отправкой через сеть. Учетные данные не передаются через сеть открытым текстом. |

| 9 | NewCredentials | Инициатор вызова клонировал свой текущий маркер и указал новые учетные данные для исходящих соединений. Новый сеанс входа в систему имеет то же самое локальное удостоверение, но использует другие учетные данные для других сетевых соединений. |

| 10 | RemoteInteractive | Пользователь выполнил вход в систему на этом компьютере через службы терминалов или удаленного рабочего стола. |

| 11 | CachedInteractive | Пользователь выполнил вход в систему на этом компьютере с сетевыми учетными данными, которые хранились локально на компьютере. Контроллер домена не использовался для проверки учетных данных. |

Учетная запись, для которой не удалось использовать logon:

Security ID [Type = SID]: SID учетной записи, указанной в попытке логотипа. Средство просмотра событий автоматически пытается разрешить идентификатор безопасности SID и отобразить имя учетной записи. Если идентификатор безопасности разрешить не удается, в событии будут отображены исходные данные.

Идентификатор безопасности (SID) — это уникальное значение переменной длины, используемое для идентификации доверяемого (доверителем безопасности). Каждая учетная запись имеет уникальный идентификатор безопасности, выданный центром сертификации, таким как контроллер домена Active Directory, который хранится в базе данных безопасности. Каждый раз, когда пользователь входит в систему, система получает идентификатор безопасности этого пользователя из базы данных и помещает ее в маркер доступа этого пользователя. Система использует идентификатор безопасности в маркере доступа для идентификации пользователя во всех последующих операциях с Безопасностью Windows. Если идентификатор SID использовался как уникальный идентификатор для пользователя или группы, он не может использоваться повторно для идентификации другого пользователя или группы. Дополнительные сведения о SID см. в разделе Идентификаторы безопасности.

Имя учетной записи [Type = UnicodeString]: имя учетной записи, указанной в попытке логотипа.

Домен учетной записи [Type = UnicodeString]: домен или имя компьютера. Вот несколько примеров форматов:

Пример имени домена NETBIOS: CONTOSO

Полное имя домена в нижнем регистре: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно «NT AUTHORITY».

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: «Win81».

Logon ID [Type = HexInt64]: шестнадцатеричное значение, которое может помочь сопоставить это событие с недавними событиями содержащими тот же идентификатор входа, например: “4624: Учетная запись успешно вошла в систему.”

Сведения о сбоях:

Причина отказа [Type = UnicodeString]: текстовое объяснение значения поля Status. Для этого события обычно используется значение «Учетная записьзаблокирована».

Состояние [Type = HexInt32]: причина сбой logon. Для этого события обычно используетсязначение «0xC0000234». Наиболее распространенные коды состояния перечислены в таблице 12. Windows коды состояния логотипа.

Таблица 12: Windows коды состояния логотипа.

| Код состояния\sub-status | Описание |

|---|---|

| 0XC000005E | В настоящее время нет серверов с логотипами, доступных для обслуживания запроса на логотип. |

| 0xC0000064 | Логотип пользователя с ошибкой или плохой учетной записью пользователя |

| 0xC000006A | Логотип пользователя с ошибкой или плохим паролем |

| 0XC000006D | Причиной является либо плохое имя пользователя, либо сведения о проверке подлинности |

| 0XC000006E | Указывает, что указанные имена пользователей и сведения о проверке подлинности допустимы, но некоторые ограничения учетных записей пользователей препятствуют успешной проверке подлинности (например, ограничения по времени). |

| 0xC000006F | Логотип пользователя за пределами разрешенных часов |

| 0xC0000070 | Логотип пользователя с несанкционированной рабочей станции |

| 0xC0000071 | Логос пользователя с истекшим паролем |

| 0xC0000072 | Логотип пользователя для учетной записи, отключенной администратором |

| 0XC00000DC | Указывает, что сервер Sam Server оказался в неправильном состоянии для выполнения нужной операции. |

| 0XC0000133 | Слишком далеко не синхронизируются часы между DC и другим компьютером |

| 0XC000015B | Пользователю не был предоставлен запрашиваемого типа логотипа (также называемого правойэмблемой) на этом компьютере |

| 0XC000018C | Запрос logon не удалось, так как связь доверия между основным доменом и доверенным доменом не удалось. |

| 0XC0000192 | Была предпринята попытка логотипа, но служба Netlogon не была запущена. |

| 0xC0000193 | Логотип пользователя с просроченной учетной записью |

| 0XC0000224 | Пользователь должен изменить пароль в следующем логотипе |

| 0XC0000225 | Очевидно, ошибка в Windows, а не риск |

| 0xC0000234 | Логотип пользователя с заблокированной учетной записью |

| 0XC00002EE | Причина отказа: ошибка произошла во время Logon |

| 0XC0000413 | Отказ от логона. Компьютер, на который вы вошел, защищен брандмауэром проверки подлинности. Указанной учетной записи не разрешается проверка подлинности на компьютере. |

| 0x0 | Состояние ОК. |

Чтобы увидеть значение других кодов состояния или подштатных кодов, можно также проверить код состояния в файле ntstatus.h главы окна в Windows SDK.

Сведения о процессе:

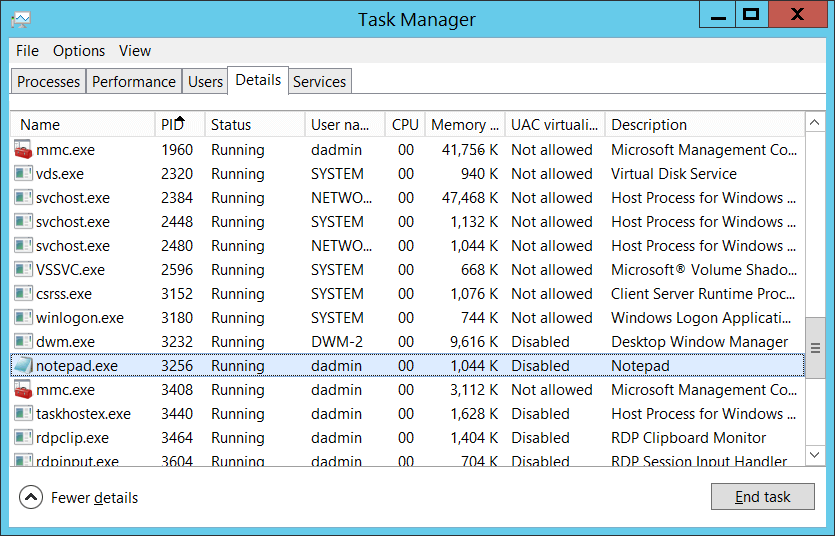

Caller Process ID [Type = Pointer]: hexadecimal Process ID of the process that attempted the logon. ИД процесса (PID) — это число, которое операционная система использует для идентификации активного процесса уникальным образом. Узнать значение PID для определенного процесса можно, например, в диспетчере задач (вкладка «Подробности», столбец «ИД процесса»):

Если преобразовать шестнадцатеричное значение в десятичное, можно сравнить его со значениями в диспетчере задач.

Кроме того, можно сопоставить этот ИД процесса с ИД процесса в других событиях, например в событии «4688: создан процесс» Информация о процессе\ ИД нового процесса.

Имя процесса вызова [Тип = UnicodeString]: полный путь и имя исполняемого для процесса.

Сведения о сети:

Имя рабочей станции [Type = UnicodeString]: имя машины, с которого была выполнена попытка логотипа.

Исходный сетевой адрес [Type = UnicodeString]: IP-адрес компьютера, с которого была выполнена попытка логотипа.

Адрес IPv6 или ::ffff:IPv4 адреса клиента.

::1 или 127.0.0.1 означает localhost.

Исходный порт [Type = UnicodeString]: исходный порт, который использовался для попытки логотипа с удаленного компьютера.

Подробные сведения о проверке подлинности:

Logon Process [Type = UnicodeString]: имя доверенного процесса логотипа, который использовался для попытки логотипа. Дополнительные сведения см. в описании события»4611:доверенный процесс логона, зарегистрированный в локальном органе безопасности».

Пакет проверки подлинности [Type = UnicodeString]: имя пакета проверки подлинности, который использовался для процесса проверки подлинности логотипа. Пакеты по умолчанию, загруженные на запуск LSA, расположены в ключе реестра HKLM\SYSTEM\CurrentControlSet\Control\Lsa\OSConfig. Другие пакеты можно загрузить во время запуска. При загрузке нового пакета регистрируется событие»4610:пакет проверки подлинности, загруженный местным органом безопасности» (как правило, для NTLM) или»4622:пакет безопасности был загружен местным органом безопасности» (обычно для Kerberos), чтобы указать, что новый пакет был загружен вместе с именем пакета. Наиболее распространенные пакеты проверки подлинности:

NTLM — проверка подлинности семейства NTLM

Kerberos — проверка подлинности Kerberos.

Согласование — пакет безопасности Negotiate выбирает между протоколами Kerberos и NTLM. Согласование выбирает Kerberos, если она не может быть использована одной из систем, участвующих в проверке подлинности или вызываемого приложения не предоставили достаточно информации для использования Kerberos.

Transited Services [Type = UnicodeString] [Kerberos-only]: список передаваемых служб. Передаваемые службы заполняются, если логотип был результатом процесса логотипа S4U (Service For User). S4U — это расширение Майкрософт до протокола Kerberos, позволяя службе приложений получать билет на службу Kerberos от имени пользователя — чаще всего это делается на интерфейсной веб-сайте для доступа к внутреннему ресурсу от имени пользователя. Дополнительные сведения о S4U см. в https://msdn.microsoft.com/library/cc246072.aspx

Имя пакета (только для NTLM) [Type = UnicodeString]: имя подпакета lan Manager (имя протоколасемейства NTLM), которое использовалось во время попытки логотипа. Возможные значения:

Заполняется только в том случае, если «Пакет проверки подлинности» = «NTLM».

Длина ключа [Тип = UInt32]: длина ключа безопасности сеанса NTLM. Как правило, она имеет длину 128 битов или 56 битов. Этот параметр всегда 0, если «Пакет проверки подлинности» = «Kerberos», так как он не применим к протоколу Kerberos. Это поле также будет иметь значение «0», если kerberos был согласован с помощью пакета проверки подлинности Negotiate.

Рекомендации по контролю безопасности

Для 4625 (F): учетная запись не смогла войти в систему.

В этом событии также см. рекомендации по мониторингу безопасности для многих событий аудита.

Если у вас есть заранее определенное «Имяпроцесса» для процесса, о чем сообщалось в этом событии, отслеживайте все события с помощью «Имяпроцесса», не равного вашему определенному значению.

Вы можете отслеживать, не находится ли «Имяпроцесса» в стандартной папке (например, не в System32 или Program Files) или в ограниченной папке (например, **** Временные файлы Интернета).

Если у вас есть заранее определенный список ограниченных подстройок или слов в именах процессов (например,«mimikatz» или** «cain.exe»), **проверьте эти подстройки в «Имяпроцесса».

Если Subject\Account Name — это имя учетной записи службы или учетной записи пользователя, может быть полезно узнать, разрешена ли эта учетная запись (или ожидается) запрашивать логос для учетной записи, для которой не удалось использовать logon\Security ID.

Чтобы отслеживать несоответствие между типом логотипа и используемой учетной записью (например, если тип Logon 4-Batch или 5-Service используется членом административной группы домена), в этом событии отслеживайте тип Logon Type.

Если у вас есть домен высокой стоимости или локализованная учетная запись, для которой необходимо отслеживать каждую блокировку, отслеживайте все события 4625 с помощью «Subject\Security ID», соответствующего учетной записи.

Рекомендуется следить за всеми событиями 4625 для локальных учетных записей, так как эти учетные записи обычно не должны быть заблокированы. Мониторинг особенно важен для критически важных серверов, административных рабочих станций и других ценных активов.

Рекомендуется следить за всеми событиями 4625 для учетных записей служб, так как эти учетные записи не должны быть заблокированы или не должны функционировать. Мониторинг особенно актуален для критически важных серверов, административных рабочих станций и других ценных активов.

Если ваша организация ограничивает логотипы следующими способами, вы можете использовать это событие для мониторинга соответствующим образом:

Если «Account For Which Logon failed \Security ID» никогда не следует использовать для входа из определенного имени Network Information\Workstation.

Если определенная учетная запись, например учетная запись службы, должна использоваться только из внутреннего списка IP-адресов (или другого списка IP-адресов). В этом случае можно отслеживать сетевой сетевой адрес и сравнивать сетевой адрес со списком IP-адресов.

Если в организации всегда используется определенная версия NTLM. В этом случае вы можете использовать это событие для мониторинга имени пакета (только для NTLM), например для поиска событий, в которых только имя пакета (только NTLM) не равно NTLM V2.

Если NTLM не используется в организации или не должна использоваться определенной учетной записью (New Logon\Security ID). В этом случае отслеживайте все события, в которых пакет проверки подлинности является NTLM.

Если пакет проверки подлинности — это NTLM. В этом случае **** монитор для длины ключа не равен 128, так как все Windows операционные системы, начиная с Windows 2000, поддерживают 128-битную длину ключа.

Если Logon Process не из списка доверенных процессов логона.

Мониторинг всех событий с полями и значениями в следующей таблице: