mcfdevicecontinuity что это такое

На всех смартфонах и планшетах Samsung обнаружилось шпионское ПО

Samsung встраивает в новые мобильные устройства китайское программное обеспечение, которое невозможно удалить. Оно может отсылать пользовательские данные на китайские серверы, а китайские власти могут получить доступ к этой информации в любой момент.

Слежка в пользу Китая

На всех современных смартфонах и планшетах компании Samsung было обнаружено шпионское программное обеспечение, имеющее связь с Китаем. Фирменный софт Samsung регулярно связывается с расположенными на территории КНР серверами и, возможно, отправляет на них пользовательские данные. Факт отправки данных в КНР на момент публикации материала подтвержден не был.

«Брешь» в прошивках гаджетов Samsung обнаружил пользователь ресурса Reddit под псевдонимом Kchaxcer. Его тема, описывающая возникшую угрозу безопасности пользовательской информации, всего за сутки с момента создания набрала около 3000 комментариев.

Kchaxcer сообщает, что в прошивках Samsung есть программное обеспечение китайской компании Qihoo 360, встроенное в Device Care – фирменную утилиту Samsung, встроенную в оболочку One UI, которую Samsung устанавливает на свои современные смартфоны. Приложение включает функции оптимизации устройства, удаления временных и мусорных файлов, а также сканирования на вирусы и другое вредоносное ПО.

Компания Qihoo 360 занимается вопросами информационной безопасности, однако она неоднократно вовлекалась в скандалы вокруг приватности и конфиденциальности. Помимо прочего, Qihoo 360 обвиняли в скрытом (несанкционированном) сборе информации с устройств пользователей, на которых установлен ее софт.

Реакция Samsung

Samsung практически моментально отреагировала на публикацию в Reddit. Ее представители подтвердили факт наличия программного обеспечения Qihoo 360 в составе Device Care.

В то же время Samsung никак не прокомментировала тот факт, что по причине наличия кода, принадлежащего Qihoo 360, в Device Care, приложение регулярно связывается с китайскими серверами.

На момент публикации материала не было известно, кому именно софт Qihoo 360 может отправлять информацию с пользовательских устройств. Тем не менее, в 2014 г. топ-менеджер компании заявлял, что Qihoo 360 будет передавать любые данные правительству Китая по первому же запросу. В 2017 г. компания объявила о своих планах о еще более тесном сотрудничестве с властями КНР в плане отправки ему накопленной информации.

Способ решения проблемы

Kchaxcer отметил, что удалить Device Care из смартфона или планшета Samsung базовыми средствами не получится – приложение системное и является частью прошивки. Он также предупредил, что открывать этому ПО доступ ко всем файлам на устройстве очень рискованно.

Защитить личную информацию от потенциального копирования на китайские серверы, тем не менее, можно. Для этого необходимо лишить Device Care доступа к интернету путем установки брандмауэра, работающего без получения root-прав. Подобные приложения, доказавшие свою эффективность, есть в свободном доступе в каталоге Google Play – они позволяют закрывать установленным на устройство программам, в том числе и системным, доступа в Сеть как через Wi-Fi, так и через сотовые сети.

Samsung и слежка за пользователями

Шпионское ПО достаточно давно входит в состав прошивок гаджетов южно-корейского вендора. К примеру, в марте 2017 г. антивирусная компания Check Point обнаружила почти в четырех десятках смартфонов различных производителей, среди которых была и Samsung. вредоносные компоненты, установленные еще до продажи. В них были выявлены приложенич, демонстрирующие нежелательную рекламу, и минимум в одном случае – мобильный шифровальщик. Все проанализированные устройства использовались сотрудниками двух крупных ИТ-корпораций. В числе 38 таинственно зараженных устройств есть два смартфона ASUS, 10 смартфонов Samsung, два Lenovo, LG, два Oppo, две модели Xiaomi, Vivo и ZTE.

Многие смартфоны с интегрированным шпионским софтом продаются и на территории России. Как сообщал CNews в ноябре 2019 г., в смартфонах 26 крупных и не очень производителей, в том числе российских BQ и Dexp, было выявлено 146 различных уязвимостей. В списке присутствовала и продукция Samsung – мобильники J5, J6, J7, J7 Neo, J7 Duo и J7 Pro.

Во всех случаях, как и с софтом Qihoo 360, вредоносы были встроены непосредственно в прошивку устройств. Самостоятельное их удаление пользователем не представляется возможным.

Шпионят все

Стоит отметить, что производители не всегда ответственны за присутствие шпионского ПО в составе своих устройств. Так, в июле 2019 г. стало известно, что китайские пограничники устанавливают на смартфоны туристов приложения для слежки с целью проверки устройств на наличие опасных, с точки зрения властей Китая, материалов. Оно также дает властям доступ к электронной почте, текстовым сообщениям и контактам на смартфоне.

ПО для слежки можно обнаружить и в составе обычных компьютеров, но даже тут не обошлось без Китая. В начале 2015 г. выяснилось, что все новые на тот момент компьютеры китайской компании Lenovo, предназначенные для потребительского рынка, были заражены разновидностью вредоносной программы под названием Superfish. Приложение внедряет рекламные объявления в результаты поиска Google без согласия пользователя. Причем объявления выглядят так, как будто их туда поместила сама Google. Вся серьезность ситуации заключается в том, что хакеры могут легко взломать Superfish и использовать это приложение для перехвата пользовательских данных – от логинов и паролей до номеров банковских карт, указываемых пользователем в веб-формах.

Помимо «шпионских» принтеров и компьютеров Пентагон для нужд сухопутных войск и ВВС приобрел 117 видеокамер Gopro, которые также были признаны непригодными для использования по соображениям безопасности.

Все о функциях разработчика в вашем телефоне

Константин Иванов

Настройки, которые используются для отладки и для разработки приложений, спрятаны в вашем телефоне – спрятаны в прямом смысле слова. Многие из нас идут в соответствующий раздел меню, чтобы запустить отладку USB или переключиться к рабочему модулю ART, но кроме этого, здесь имеется целый список настроек. Большая часть никогда вам не понадобится, но разве не интересно узнать, что скрывается в недрах вашего устройства?

«Разблокируем» функции разработчика в телефоне

Как говорилось выше, эти функции изначально скрыты. Это имеет смысл, поскольку найти их просто, а большинству людей они попросту не нужны. Для того, чтобы добраться до них, идем в раздел «Об устройстве» и ищем там пункт «Номер сборки». После пяти быстрых тапов появляется диалоговое окно – теперь устройство считает вас разработчиком. Только попробуйте ничего не испортить, ладно? Ну, или делайте что хотите – тоже вариант. Так или иначе, возможность заставить ваш телефон перестать работать всегда имеется.

А теперь посмотрим на предложенные функции повнимательнее.

Настройки

Понятно, что большинству пользователей все эти настройки ни на что не сдались. Кроме того, лезть туда и нажимать на пункты меню ради самого процесса — не лучшая идея. Но всегда стоит знать, что вообще можно сделать, хотя бы и просто для того, чтобы не делать этого никогда.

Надеемся, что наш рассказ просветил вас немного по вопросу этих настроек и опций, записанных непонятными словами. Кстати, в зависимости от выбранного языка системы, производителя и версии ОС Android, набор пунктов может несколько отличаться разделами и их названиями.

Ускорить смартфон

Все нижеописанные операции с лёгкостью могут превратить ваш смартфон в кирпич! 100 раз подумайте и изучите нюансы, прежде чем что-то делать. И всё забекапить, да.

По умолчанию андроид хрен даст что заблокировать и удалить кроме какого-нить вконтактика. Поэтому я рутанул телефон. Пришлось часов 5 потратить на изучение нюансов и опыта других людей для минимизации косяков. Во время рутования ладошки немного вспотели, но всё обошлось.

Для начала я досконально посмотрел на оперативу, что до рута было мне недоступно: оказалось, что в ней сидит куча хлама, который я использую раз в год и закрываю сразу после использования. Даже если закрыть принудительно процесс в оперативе, то он всё равно скоро сам запустится. Причём это не какой-нить индийский говнософт. Ща уже забылось, но помню яндекс-карты жрали около 50 МБ оперативы. Для масштаба: после загрузки смарта доступны около 500 МБ. И я могу их понять: каждая прога хочет сидеть в оперативе, чтобы быстро запускаться и всякие свои служебные дела делать. Если прога позаботится о пользователе и будет выгружать себя из оперативы, то высок риск что пользователь сменит её на другую, которая быстро запускается, так как сидит в оперативе. А то, что именно из-за неё тормозит смарт пользователь не узнает, ведь таких прог в оперативе множество. Поэтому разработчики вынуждены жертвовать быстродействием смартфона.

На моём смарте около 280 процессов. Думаю, около 100 я на тот момент уже заблокировал. Если посмотреть на названия остальных работающих процессов, то можно увидеть, что присутствует куча ненужного (или редкоиспользуемого) многим хлама. Процессы для bluetooth, VPN, сетевых служб, заставок экрана, фона рабочего стола, шрифтов, принтеров, системных настроек. Заблокировав много чего из перечисленного у меня перестал работать инет и звонки. Пришлось что-то возвращать обратно и блокировать внимательнее. Назначение процессов можно было понять из названий, значков и при помощи гугла.

1. Некоторые приложения при запуске ругаются на отсутствие некоторых гугловских сервисов, но работать ни им, ни мне это не мешает.

3. Не работают приложения Google sheets и Google docs (требуется вагон процессов). Для меня это не большая, но заметная проблема. Поэтому когда приспичит (раз в два месяца), я их использую из браузера.

4. Я заблокировал даже те приложения, которые использую раз в неделю. Соответственно, пару раз в неделю я лезу в Titanium Backup и разблокирую их. На это уходит около 5-10 секунд, но выигрыш от свободной оперативы гораздо больше.

Эксперт : точно выявить обладателя поддельного сертификата пока невозможно

Как уже сообщали «Новые Известия», на днях глава института имени Гамалеи, в котором разработана российская вакцина «Спутник», академик Гинцбург заявил, что его сотрудники создали тест, позволяющий отличить привитого от непривитого. Использовать тест предлагается в больницах, куда привозят людей со средним и тяжелым течением ковида. Говорит такой пациент: «Не работает ваша вакцина, вот я привился, а все равно лежу теперь в прон-позициии на кислороде». А врач ему: «А ну-ка, мил человек, давай проверим, как ты привился» – и, хопа, тест показывает, что наврал мил человек, не прививался он ничем, а сертификат купил.

Молекулярный биолог и научный журналист Ирина Якутенко прокомментировала слова академика, учитывая новые данные о коронавирусе и вакцинах:

«Идея заманчивая, учитывая, что масштаб покупки сертификатов в России, видимо, неприятно существенный. Но как возможно проверить человека, ведь вакцины не остаются в организме и через несколько дней никакого вколотого вещества уже нельзя обнаружить – привет антипрививочникам, уверенным, что вакцина застревает в теле навсегда и через N лет сделает с этим телом что-то плохое? Вакцина не остается, но остаются выработанные после взаимодействия с ней антитела – и именно их новый тест использует в качестве доказательства честности или лживости пациента. Целевые вакцинные антитела нацелены на спайк-белок коронавируса, и они плюс-минус одинаковые и у привитых и у, например, переболевших. На самом деле, это не совсем так, и у привитых, особенно мРНК-вакцинами, антитела более качественные, так как направлены на самые уязвимые места спайк-белка, плюс, у них нет ненужных антител на другие коронавирусные белки, например, на N-белок, которого в вирусной частице много, но антитела против которого никак не помогают остановить размножение вируса. Однако эти минорные отличия невозможно отловить тестом: эффективные антитела вырабатываются и после болезни, а сравнение их количества никак нельзя считать однозначным доказательством чего-либо.

Но в случае «Спутника» есть одна зацепка. Эта вакцина доставляет в клетки ген спайк-белка коронавируса при помощи другого вируса, называемого вирусом-вектором. Этот сам по себе безвредный вирус заражает клетки, заставляя их синтезировать спайк-белок – и свои собственные белки, закодированные в геноме вируса-вектора. Соответственно, организм привитого выработает антитела не только к спайк-белку SARS-CoV-2, но еще и к белкам вируса-вектора. И именно эти антитела ловит разработанный в институте Гамалеи тест. Красиво и однозначно – да, но не совсем.

В качестве вируса-вектора в «Спутнике» используют два типа ослабленных аденовирусов, вирусов, вызывающих обычные простуды. В первой дозе ген спайк-белка в клетки доставляет аденовирус двадцать шестого типа (Ad26), во второй – пятого типа (Ad5). Эти вирусы не выведены в лаборатории, они довольно широко распространены в человеческой популяции, особенно Ad5. Аденовирусы нумеровали по мере открытия (на Западе, разумеется, в Африке их частотность другая), так что, грубо, чем меньше число в названии, тем больше этого аденовируса гуляет по людям, а значит, тем у большего процента будут антитела к нему. С Ad5 в Европе встречались около 80% взрослого населения, так что наличие антител к нему у заболевших ковидом, подозреваемых в покупке сертификата, ни о чем не говорит. Мы болеем простудами каждый год, и очень часто вирус, заставляющий вас чихать и кашлять – это аденовирус пятого типа. Именно по этой причине Ad5 используется как вектор во второй дозе «Спутника», а не в первой, чтобы многочисленные антитела к нему не помешали выработке антител на коронавирусный спайк-белок.

Ad26 распространен значительно меньше. По России, как водится, надежных данных нет, впрочем, для Европы тоже. В некоторых работах их не видят совсем, однако же в свеженькой статье в журнале Lancet, посвященной «Спутнику Лайт», антитела нашли аж у 20 из 110 добровольцев (18% – это очень много, хотя, разумеется, делать далеко идущие выводы на 110 добровольцах необоснованно). Для сравнения, в США распространенность Ad26 составляет, по разным данным, от 2-4 до 10%, в Китае – около 35%. Иными словами, если случайно выбрать 100 человек, у условных 10-15 из них тест на антитела к Ad26 будет положительным, даже если они не прививались «Спутником».

То есть эти люди пройдут проверку на лживость: медики решат, что человек заболел после прививки, хотя на самом деле он не вакцинирован. Иначе говоря, придуманный в институте Гамалеи тест будет давать систематическую (постоянно присутствующую) ошибку в 10-15% в худшую для прививки сторону. Для того, чтобы делать индивидуальные выводы о конкретном человеке, 15% – это многовато, особенно если речь идет о каких-то санкциях. На самом деле, ошибка даже больше, так как не у всех людней вырабатывается адекватный ответ на прививку – и эти люди как раз окажутся в группе тех, кого сочтут обманщиками. То есть это ошибка в другую сторону.

Для сбора статистики эти условия вполне ок: зная о наличии систематической ошибки, мы можем учесть ее в наших оценках и прикинуть, где должно быть истинное значение. В данном случае мы можем узнать нижнюю границу того, сколько же людей таки покупают сертификаты, и, например, какой процент из тех, кто попал в реанимацию с ковидом и утверждает, что вакцинировался, реально делал прививки.

Чтобы вычислить нижнюю границу доли тех, кто покупает документы о прививке, нужно случайно выбрать большую группу людей с сертификатами (большую, так как мы предполагаем, что покупает их все же меньшинство, пусть и заметное, поэтому, чтобы выводы были статистически достоверными, этого меньшинства должно набраться много), и провести всем им тест на антитела к Ad26 (вопрос, правда, как убедить их пройти тест: очевидно, граждане с поддельными сертификатами не будут гореть желанием поучаствовать в исследовании). Среди привитых антитела к Ad26 должны быть примерно у 100% (примерно – потому что, повторюсь, у некоторых людей не вырабатывается адекватный ответ на прививку – кстати, хорошо бы оценить, сколько их).

Предположим, среди обладателей сертификатов доля людей с антителами к Ad26 будет меньше 100% – пускай она составит 80%. Итак, 20% гарантировано обманули государство и купили сертификаты. Но среди тех, у кого антитела есть, еще у какого-то процента они должны иметься вне связи с прививкой, то есть мы не можем сказать, сделали ли они прививку или купили сертификат. Таким образом, у нас будет нижняя оценка – чуть меньше 20% купленных сертификатов (чуть меньше – из-за тех, у кого не выработался ответ на прививку). Важно: мы говорим только о сертификатах о вакцинации «Спутником», на две другие российские вакцины тест не распространяется, они не дают антител к аденовирусу.

Кстати, имея на руках тест, можно было бы наконец определить распространенность Ad26 в российской популяции. А то про SARS-CoV-2 мы за полтора года узнали на три порядка больше, чем знаем об обычных коронавирусах, которые с нами сотни и тысячи лет. Было бы здорово, если бы создатели теста решили провести такое масштабное популяционное исследование, связанное не только с ковидом. Но пока они о таких намерениях не заявляли…»

Новый зловред маскируется под системное обновление для смартфонов Android

Злоумышленники могут получить полный контроль над устройством жертвы

Среди смартфонов под управлением операционной системы Android начало распространяться новое вредоносное ПО — зловред маскируется под под системное обновление и, теоретически, позволяет злоумышленникам получить полный контроль над устройством жертвы.

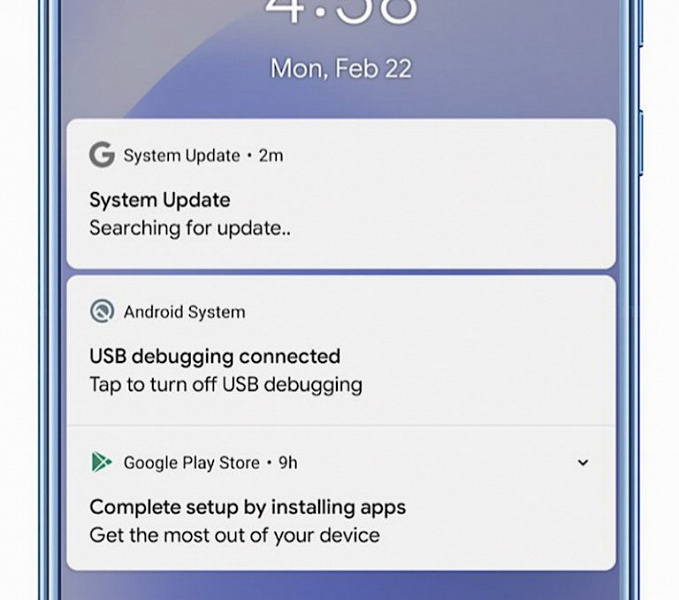

О новой напасти рассказал журналистам Шридхар Миттал (Shridhar Mittal), глава компания Zimperium, специализирующейся на безопасности. Приложение под названием System Update устанавливается не из Google Play, а из сторонних источников в составе пакета полезных утилит. Шридхар Миттал подтвердил, что это приложение никогда не появлялось в Google Play. При этом приложение маскируется, используя оповещение, аналогичное верифицированным обновлениям от Google.

После установки приложение «прячется», а затем скрытно собирает и пересылает данные с устройства жертвы на серверы злоумышленников. Также серверы Firebase используются для удалённого управления устройством.

Шпионское ПО может передать в чужие руки сообщения, контакты, информацию об устройстве, закладки и историю просмотров в браузере, делать записи звонков и даже окружающих звуков со встроенного микрофона, а также делать фото с помощью камер смартфона. Кроме того, отслеживается местоположение устройства, отыскиваются документы в памяти и копируется информация при вводе с клавиатуры.

Чтобы снизить риск «поимки», зловред сокращает объём потребляемого трафика, загружая на серверы злоумышленника миниатюры, а не изображения целиком. Вредоносная программа также собирает самые свежие данные, включая местоположение и фотографии.