proxmox mail gateway что это такое

Proxmox Mail Gateway

Comprehensive Open-Source Email Security Platform

Proxmox Mail Gateway is the leading open-source email security solution helping you to protect your mail server against all email threats from the moment they emerge. The flexible architecture combined with the userfriendly, web-based management interface, allows IT professionals and businesses to control all incoming and outgoing emails with ease, and to protect their users from spam, viruses, phishing and trojans.

Organizations of any size can easily deploy and implement the anti-spam and anti-virus platform in just a few minutes. The full featured mail proxy is deployed between the firewall and the internal mail server, and allows to control all email traffic from a single platform. Proxmox helps you to easily maintain a secure and professional email communication, ensure business continuity, and gain high business reputation as well as customer satisfaction.

Ready to start Proxmox Mail Gateway?

Features

Proxmox Mail Gateway integrates the ClamAV anti virus engine, various filtering methods, the innovative Proxmox Message Tracking Center, HA clustering and more to detect Trojans, viruses, malware and other malicious threats.

Easy Integration into IT

Designed as software appliance, the strength of Proxmox Mail Gateway is its flexibility. It can be easily integrated into your existing email architecture and is compatible to every type of mail transfer agent like MS Exchange, Lotus Domino, or Postfix. Or you can run it as virtual appliance.

Affordable and scalable

A single Proxmox Mail Gateway server can handle unlimited email domains with multiple internal mail servers and millions of emails per day. The flexible subscription model makes it very affordable to scale capacity as your demand grows.

We use cookies on our website. Some of them are essential for the operation of the site, while others help us to improve this site and the user experience (tracking cookies). You can decide for yourself whether you want to allow cookies or not. Please note that if you reject them, you may not be able to use all the functionalities of the site.

Proxmox Mail Gateway кто юзал?

расскажите как оно?

Приветствую Вас! Как Ваши успехи? Все наставляете молодежь?:)

Нужно больше букав о целях и задачах. Например что планируется прикрыть? Эксчендж, сэндмыл или и то и другое?

Тоже интересует как оно в работе.

Примерно как и мэл клинер. 🙂

Сколько ящиков, сколько доменов, сколько писем/час?

я бы тоже послушал отзывы, лень самому тестировать. Но мне кажется, что в данный момент лучшая модульная спаморезка (+ dkim etc) это rspamd

Они ошиблись в том, что изначально хотели за Proxmox mail gate много денег, а теперь уже поздно. Никто не обращает внимание на этот продукт.

Во истину так. Из открытых решений это бест. Но тс хочет иметь гуятину и рулить «из коробки», типа как пфсенс. Я не сторонник этого дерьма, но если возюкать мышой совсем невтерпёж, посмотрите в сторону mail cleaner, если доменов/ящиков не много.

Proxmox Mail Gateway установка с Microsoft Exchange

Выставлять в интернет корпоративный почтовый сервер плохая идея с точки зрения безопасности. Оптимальным вариантом является использование почтового шлюза, который будет проверять почту на спам и вирусы и уже пересылать ее внутреннему почтовому серверу. В Microsoft Exchange есть собственный вариант установки такого пограничного сервера, но из коробки, как правило, он не умеет ни проверять вирусы, ни фильтровать нормально спам. Приходится докупать решения сторонних разработчиков (например Касперского), чтобы закрыть почтовый траффик от интернет-угроз. Я же обычно использовал собранный вручную почтовый шлюз на Linux с использованием открытых технологий для фильтрации спама и вирусов. Но вот появилось красивое и бесплатное решение — Proxmox Mail Gateway установка которого с Microsoft Exchange не занимает и получаса.

Установка Proxmox Mail Gateway

Что из себя представляет сам продукт. Это сервер под управлением Debian с установленными и настроенными компонентами, а так же функциональным и удобным web-интерфейсом для настройки всего. До 2018 года продукт был закрытым, но с недавних пор разработчики открыли все компоненты под свободной лицензией и продают только поддержку продукта куда входят подписка на платные репозитории для обновления компонент. Но без подписки он тоже прекрасно работает, только для обновлений следует использовать бесплатные репозитории.

Для установки предварительно скачиваем образ установщика на сайте:

А вот здесь вы можете скачать документацию на PMG.

Открытая версия начинается с 5-го выпуска дистрибутива. Перед установкой убедитесь, что сервер соответствует минимальным системным требованиям. У меня установка завершалась ошибкой при нехватки оперативной памяти. Добавил до 4 Гб, пару ядер процессора и все прошло гладко.

В остальном установка весьма тривиальна:

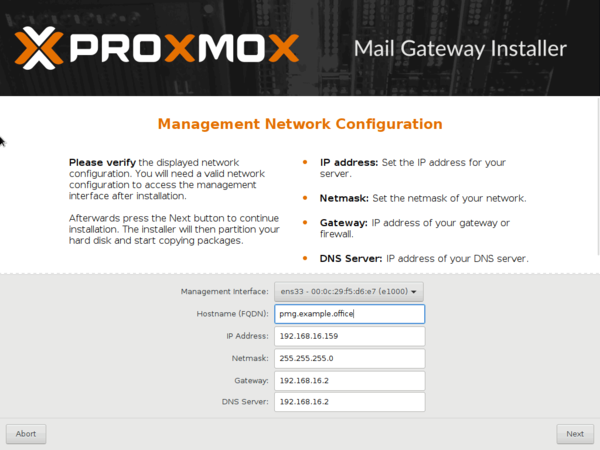

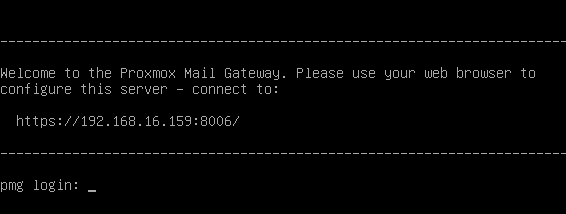

После ввода этих данных начнется установка операционной системы. По окончании вы должны получить возможность войти внутренний ip-адрес сервера по SSH и через веб-браузер по адресу https://ipadres:8006. В качестве логина используется root с паролем, который вы задали во время установки.

Настройка Proxmox Mail Gateway

Сразу после установки мне понадобилось настроить внешний интерфейс для приема почты из интернет. Настроить ip-адрес можно через веб-интерфейс, однако настраивать маршрутизацию все-равно придется редактируя файл описания интерфейсов /etc/network/interfces

Пример отредактированного файла интерфейсов. После внесения всех правок рекомендуется перезагрузить сервер.

Целью всех манипуляций должна стать работающая сеть, работающий резолвинг, доступ в интернет с сервера и на сервер. Если в вашей сети используется какой-то межсетевой экран, то учтите его при настройке.

Следующим шагом необходимо прописать бесплатный репозиторий для обновления компонентов PMG, а так же отключить платный репозиторий, который не будет работать без ключа платной подписки. Для этого необходимо отредактировать файл /etc/apt/sources.list.d/pmg-enterprise.list. Необходимо привести его к следующему виду:

Теперь можно обновить систему:

При необходимости перезагрузить сервер.

Установка дополнительных компонент в Proxmox Mail Gateway

Из дополнительного программного обеспечения я установил лишь несколько утилит, к которым я привык и постоянно использую их в своей работе с Linux системами (в основном Ubuntu). Это Midnight Commander (mc), htop и ufw. Все это делается одной командой:

После установки я включил ufw предварительно добавив в него примерно такие правила:

Все! Снаружи на почтовом шлюзе будет открыт только 25 порт, а из локальной сети вы сможете подключится к серверу по любому порту.

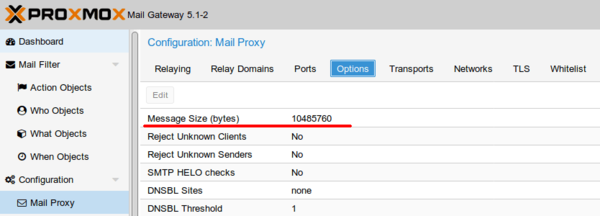

Настройка почтового шлюза Proxmox Mail Gateway

Все остальные настройки делаются через веб интерфейс. Консоль вам понадобится только в случае если нужно будет что-то отладить и оперативно посмотреть логи. Смотреть их можно и в веб-админке, но мне в консоли привычнее.

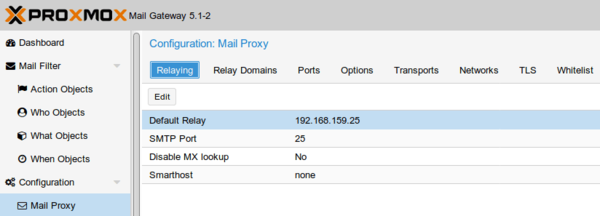

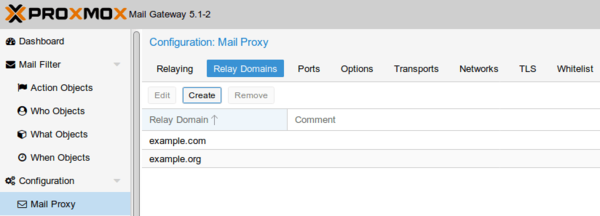

Первым делом идем в раздел Configuration\Mail proxy. На вкладке Relay domains вбиваем домены на которые мы принимаем почту нашим почтовым шлюзом, т.е. например тот почтовый домен, который прописан у вас в Exchange.

Следующая интересующая нас вкладка Transport. Здесь мы прописываем соответствие домена и внутреннего адреса почтового сервера, например Exchange, куда почтовый шлюз будет пересылать всю чистую корреспонденцию.

И последняя вкладка — это Networks, здесь необходимо прописать внутренние адреса серверов, клиентов, сегментов сети с которых почтовый шлюз будет принимать письма к пересылке. Обратите внимание, что пересылка с этих сетей разрешена только на внутреннем (internal) порту указанному на вкладке Ports. По умолчанию это 26 порт. Иными словами чтобы почта с вашего exchange уходила в интернет через шлюз вы должны прописать его адрес в Networks, а в Exchange указать адрес шлюза и задать ему 26 порт для работы (как это сделать написано ниже).

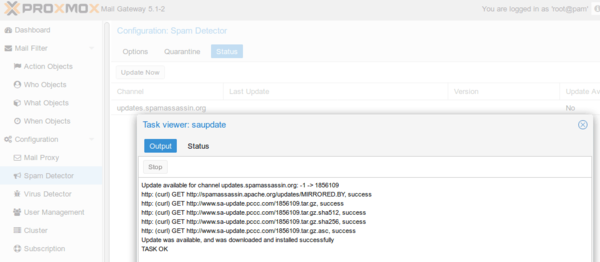

После этого рекомендую зайти в раздел Spam Detector и Virus Detector и обновить их вручную. Остальные настройки в целом разумны по умолчанию, но вы вольны настраивать их как вам заблагорассудится. Для этого используйте документацию (ссылку я давал вверху).

Настройка коннектора Exchange на работу по нестандартному порту

Ну и напоследок необходимо настроить Send connector в MS Exchange на работу по нестандартному 26-му порту. Создайте коннектор для отправки как обычно, задайте ему осмысленное имя, например по имени хоста почтового шлюза. Затем запустите PowerShell консоль Exchange С помощью команды Get-SendConnector вы можете посмотреть в консоли коннекторы. Скопируйте имя вновь созданного коннектора. После чего введите команду:

Посмотреть, что порт изменился можно командой:

В обеих командах ConnectorName — заменить на имя вашего коннектора! Если все в порядке включайте коннектор и трафик пойдет через новый почтовый шлюз. Не забудьте настроить в DNS mx запись на новый почтовый шлюз, а так же соответствующий ей A и PTR записи.

Замечания, критика, дополнения, опечатки? Прошу в комментарии!

interface31

interface31

Записки IT-специалиста

Анонсы

Тем более, что отправку с собственного сервера администратор вполне может контролировать, а если спам вдруг начнет отправлять вредоносное ПО, то оно вряд ли будет это делать через шлюз.

В качестве пограничного почтового шлюза мы будем использовать Proxmox Mail Gateway, бесплатное решение с открытым исходным кодом. Несмотря на то, что к продукту предлагается платная подписка, даже в бесплатной версии Proxmox Mail Gateway представляет собой достаточно эффективный и удобный инструмент для зашиты вашей почтовой системы. Продукт базируется на базе Debian, либо может быть установлен на эту систему как сервис. Но мы рекомендуем разворачивать его на выделенном сервере (можно виртуальном) из официального образа, который доступен на сайте разработчика.

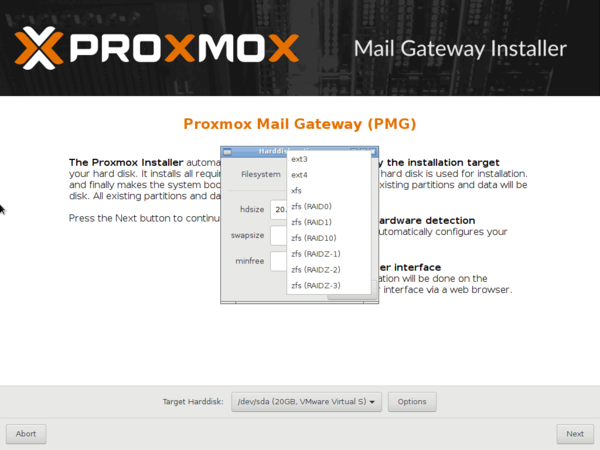

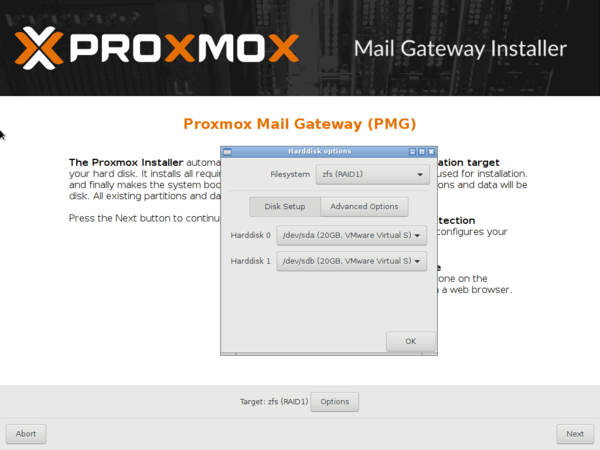

Установка системы производится в графическом режиме и не должна вызвать сложностей, если у вас есть опыт установки Linux. Первым шагом нам предлагают настроить конфигурацию дисков, в качестве целей вам будут доступны одиночные диски, для того чтобы получить больше возможностей нажмите Options и появившееся окно даст вам настроить требуемую конфигурацию, например, создать RAID-массив.

А затем создадим собственный лист:

И внесем в него следующее содержимое:

Теперь можно перейти в веб-интерфейс, в котором и будет происходить вся работа с почтовым шлюзом. Наберем в браузере указанный адрес, обязательно с указанием защищенного протокола HTTPS, для аутентификации используем пользователя root и указанный при установке пароль. Первоначально админка способна сбить с толку обилием разнообразных пунктов и опций, но сейчас нас интересует окончательная настройка шлюза.

В следующем пункте Relay Domain следует указать все обслуживаемые вашим почтовым сервером домены, в противном случае почта будет отклонена как как нежелательная.

Теперь можно вводить наш шлюз в эксплуатацию, для этого достаточно перенаправить поток почты с порта 25 основного сервера на порт 25 шлюза, обычно для этого достаточно изменить настройку проброса портов на роутере. Точно также все можно быстро вернуть обратно, если вдруг что-то пойдет не так.

А мы пока перейдем в раздел Spam Detector, в этом качестве используется SpamAssassin, из настроек следует также обратить внимание на размер письма и время нахождения спама в карантине, на закладке Update можно вручную обновить набор правил, хотя эта задача выполняется автоматически, по расписанию.

Но повода для беспокойства здесь нет, система обновляет пакеты ClamAV из репозиториев Debian, где последняя версия на момент написания статьи была 0.100.0, а с серверов ClamAV антивирус получил данные о наличии более новой версии 0.101.1. Однако на безопасность это влияет слабо, гораздо более важно своевременное обновление баз, а с этим у нас все в порядке.

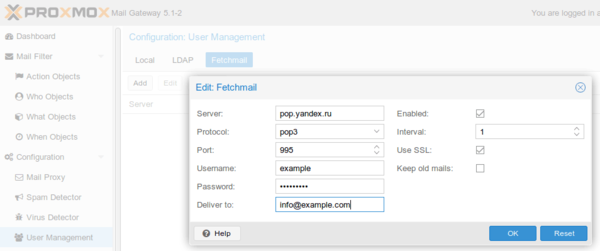

Раздел User Management ожидаемо содержит настройки пользователей. Здесь же можно добавить дополнительных пользователей, например, менеджера карантина, которому будет доступно только просмотр и управление письмами в карантине, без возможности изменять настройки сервера. Это позволяет дать определенным пользователям возможность самим проверять попадание нужных писем в карантин, не тревожа лишний раз администраторов, но и не боясь, что они что нибудь сломают по неосторожности.

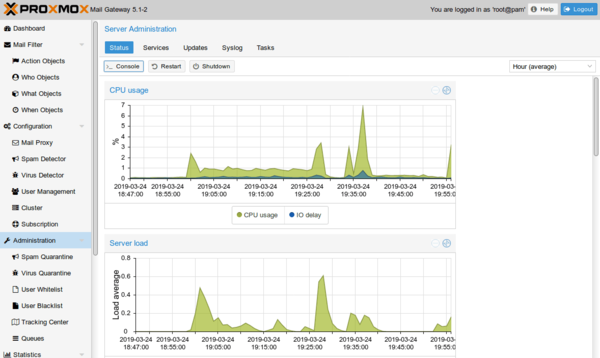

Также ненадолго заглянем в раздел Administration, на верхнем уровне которого собраны инструменты управления сервером, их немного, но для повседневной работы вполне достаточно. На первом экране собраны графики загрузки сервера, а также кнопки вызова консоли, перезагрузки и выключения.

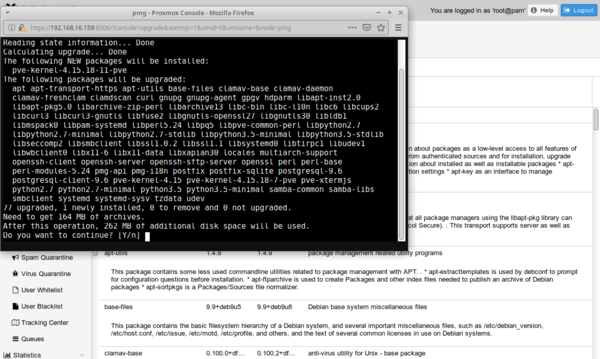

На других вкладках можно посмотреть состояние служб сервера и статус задач, вывод сообщений syslog в режиме реального времени и проверить наличие обновлений. Там же можно их установить. При этом в отдельном окне открывается консоль и дальнейшее управление процессом обновления производится в нем.

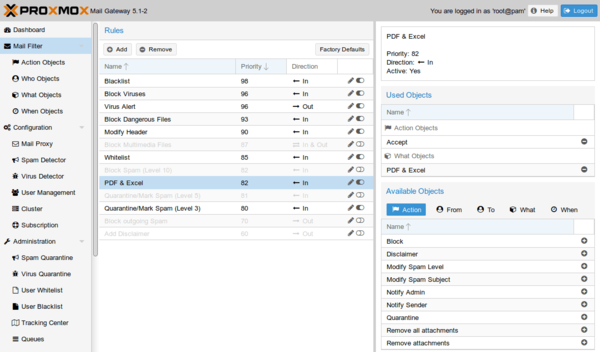

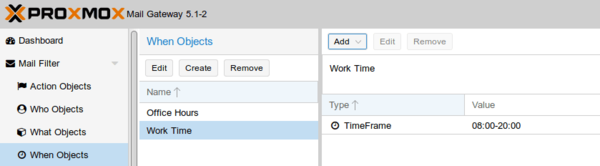

Для построения правил используются несколько типов объектов:

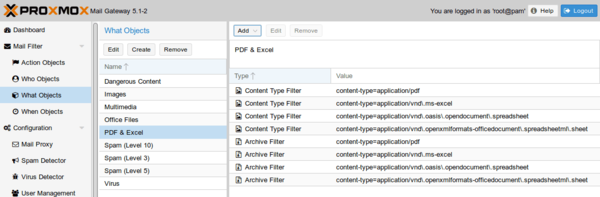

Чтобы не быть голословными, составим собственное правило. В качестве вводной примем следующие условия: есть некоторые контрагенты, и их весьма много, которые посылают нам в рабочее время документы в формате PDF или XSL/XSLX с пустым телом письма и возможно даже без темы, документы могут быть в архиве.

Прежде всего перейдем в раздел What Objects и создадим новый объект, назовем его PDF & Excel, в который добавим четыре типа Content Type Filter, в которых укажем документы PDF, ХLS, XLSX и ODS (так как документ Excel давно стал понятием собирательным и нам вполне могут прислать таблицу в формате Open/LibreOffice). Затем добавим четыре типа Archive Filter с тем же самым содержимым, если документ придет запакованным в архив.

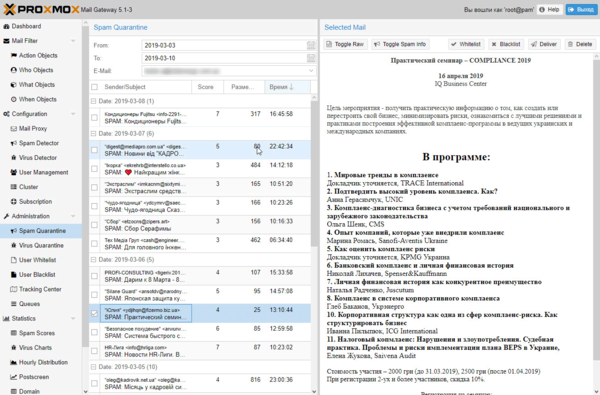

И снова перейдем в раздел Administration, теперь нас будет интересовать управление карантином, для начала перейдем в Spam Quarantine. Здесь можно просмотреть письма, попавшие в карантин для каждого почтового ящика. Выбираем период времени и почтовый ящик, и получаем полный список попавших в карантин сообщений.

Tracking Center позволяет быстро найти письмо по ряду признаков, таких как период времени, отправитель, получатель. Это позволяет быстро ответить на вопросы пользователей, оперативно выяснив статус ожидаемого ими письма, либо убедиться, что искомое сообщение в вашу почтовую систему не поступало.

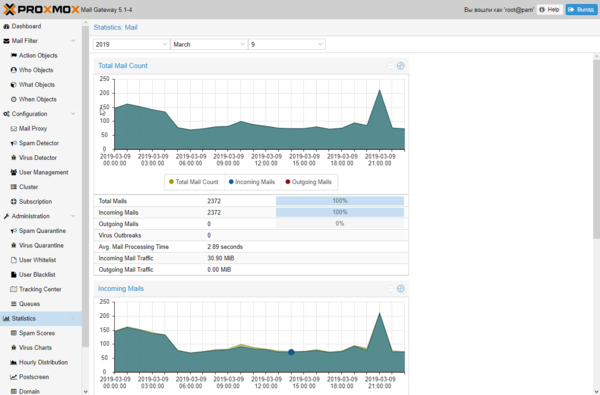

Раздела Statistics мы подробно касаться не будем, там и так все понятно, статистика в различных ее видах.

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

Обновляем Proxmox Mail Gateway с версии 5.x до 6.0

Самым первым действием следует обновить текущую систему до актуального состояния, для этого выполните с правами суперпользователя:

После завершения данной операции создадим резервную копию текущей конфигурации Proxmox Mail Gateway:

Копия создается в каталоге /var/lib/pmg/backup, советуем скопировать ее оттуда в надежное место за пределами сервера.

Изменим репозитории для работы с новой версией ОС, так как новый PMG основан на Debian 10, то выполним:

Также заменим источник в репозитории Proxmox, который доступен без подписки, если вы устанавливали продукт по нашей статье, то будет достаточно команды:

В ином случае потребуется уточнить имя файла, либо заменить в нем stretch на buster вручную.

Остановим следующие службы:

Что такое маскировка? Это операция, как и disable, выполняет отключение службы, но отключение влияет только на автозагрузку службы. Отключенная служба может быть запущена вручную, скриптом, регламентным заданием или зависящей от нее службой. Маскировка делает запуск службы полностью невозможной, как бы если указанной службы не существовало.

Еще раз обновим источники пакетов и выполним апгрейд системы:

Но не спешите перезагружать систему по окончании этого процесса, нам потребуется выполнить некоторые дополнительные действия. Proxmox Mail Gateway хранит данные в базе PostgreSQL, которая была обновлена с версии 9.6 до 11, поэтому нам потребуется выполнить конвертацию данных.

Прежде всего удалим новый кластер PostgreSQL, который был создан автоматически:

И выполним конвертацию существующего кластера с данными:

Затем снимем маскировку для части служб:

И перезагрузим сервер:

После перезагрузки снимем маскировку с оставшихся служб:

Наш сервер обновлен, можем проверить работу с новой версией шлюза.

В завершение удалим старые пакеты PostgreSQL:

Следует отметить, что в нашем случае пакета postgresql-contrib-9.6 не оказалось, но это не является ошибкой.

Как видим, обновить Proxmox Mail Gateway достаточно просто и если вы будете следовать инструкции, то проблем возникнуть не должно. Но все равно не забывайте про резервные копии.

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

interface31

interface31