snmp server community public ro что значит

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Поднимаем SNMP на L2/L3 устройствах Cisco

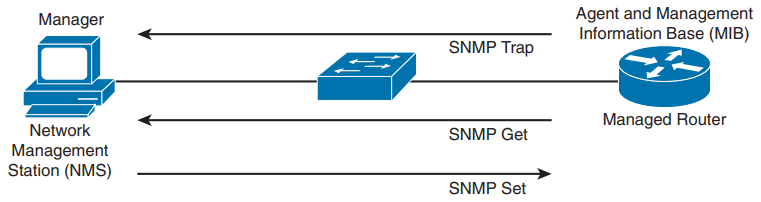

Настройка SNMP на коммутаторах и маршрутизаторах Cisco позволит вам мониторить состояние девайсов и сохранить свои нервы/время, в случаях, когда они начинают сбоить (игра на опережение). В целом, выглядит это так: сетевое устройство будет отправлять информацию о CPU, памяти, температуре, I/O и прочих на NMS (Network Management System) сервер. Изи – поехали.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Настройка

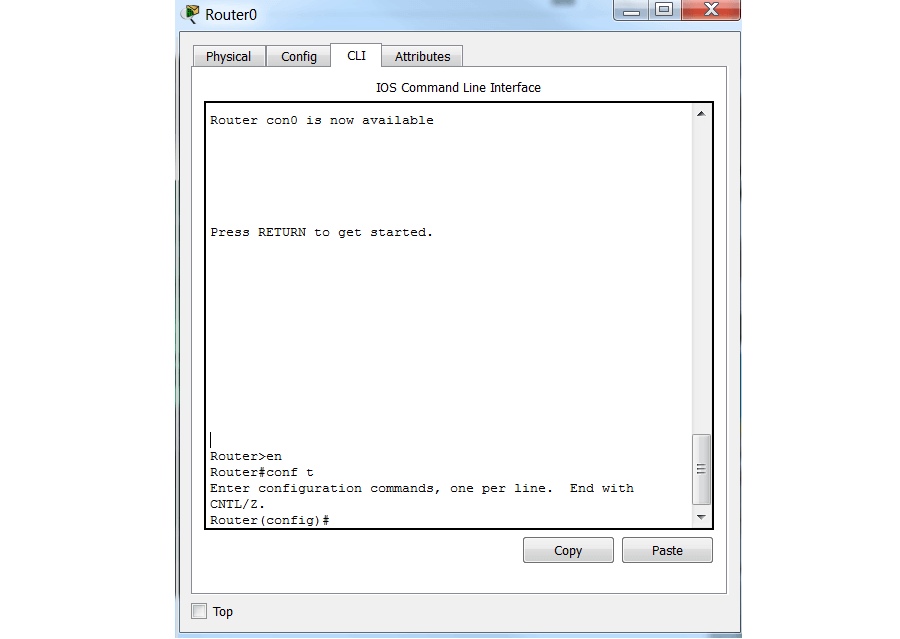

Подключаемся по SSH на наш сетевой узел и входим в режим конфигурации:

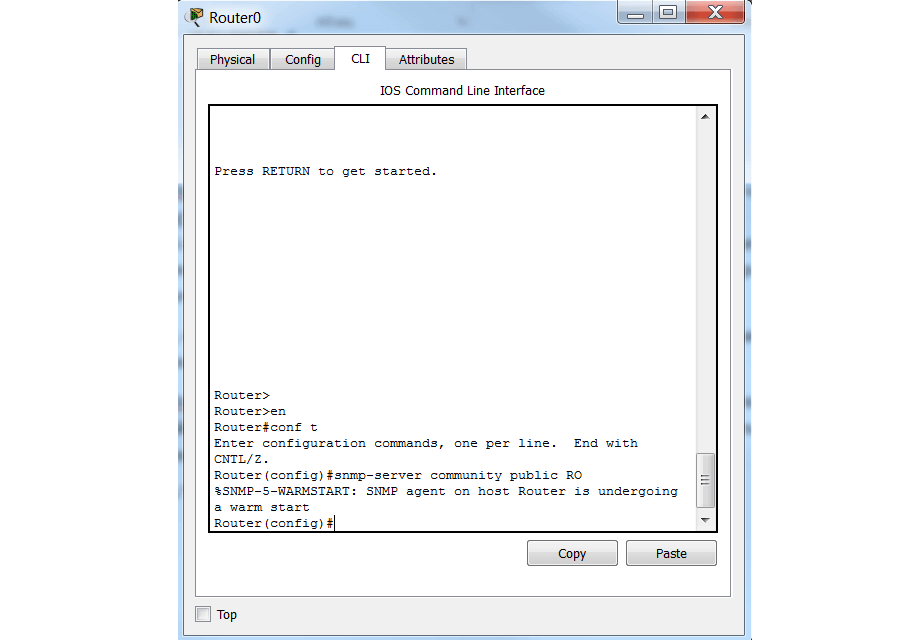

Далее, необходимо создать группу (community), которая будет иметь права на чтение SNMP трапов (read – only). Назовем ее public:

SNMP – trap (трапы) – сообщения, которые отправит девайс, находящийся под мониторингом. Они нужны для того, чтобы информировать систему сбора трапов о наступлении различных событий.

Далее, аналогичным образом создаем частную группу (с правами на чтение и запись). Назовем ее private:

Сохраняем конфигурацию в NVRAM:

Важно! Проверьте сетевую связность между маршрутизатором и системой NMS, куда по плану роутер будет отправлять трапы.

Включаем трапы в Cisco IOS

Для передачи трапов в NMS, их необходимо включить. Сделать это не трудно – дайте в консоль девайса следующую команду (она включит все возможные виды трапов):

Если вам нужно конкретизировать, например, отправлять уведомления об окружении (температура, напряжение), или получать уведомление только о BGP, конкретизируйте это (полный список трапов можно найти на сайте вендора):

Настройка NMS хоста

И напоследок, самое главное 🙂 Укажем IP – адрес NMS – сервера, на который необходимо отправлять наши трапы. Опять же, если хотим отправлять все:

Где, конечно, вместо 192.168.0.2 нужно указать адрес вашей NMS (это может быть Nagios, MRTG, Zabbix, Cacti и многие другие). Так же, вы можете указать конкретные события, которые нужно отправлять на этот NMS:

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Как настроить SNMP v3 на Cisco

Для построения отказоустойчивой информационной системы нам нужно всегда знать в каком состоянии она находиться. Для того чтобы развернуть полноценный мониторинг как cacti, zabbix или nagios, нам нужно настроить каждое оборудование таким образом, чтобы оно автоматически отсылало данные о своем состоянии.

Для коммутаторов и маршрутизаторов настроить такую отправку (по протоколу SNMP ) является очень важной задачей. Благодаря этому в чрезвычайных ситуациях можно будет легко «поднять» все накопленные данные за «проблемный» период и найти проблему, вызвавшую критическую ошибку.

Настройка SNMP v2 в Cisco

Включаем SNMP

Для включения SNMP нужно исполнить команду:

Здесь настройка точно закончена и можно переходить к сборщику данных – cacti, zabbix, nagios и т.д. на свое усмотрение.

Настройка ограничения доступа к SNMP по IP-адресу

Чтобы настроить ограничение доступа, создадим простое (стандартное) правило ACL и ограничим только одним IP-адресом:

Настройка SNMP v3 в Cisco

Если Ваши коммутаторы Cisco поддерживают SNMP версии 3, то Вы можете использовать авторизацию по логину/паролю. Для этого команды включения SNMP в Cisco будут выглядеть так:

где admin – это логин,

community – это группа,

SuperPassword – это пароль.

В качестве хеш-алгоритма для пароля может выступать как в нашем случае sha, так и md5 или aes.

Комментарии

Расписано понятно. Спасибо. Обладателям устройств компании Cisco однозначно поможет. Продолжайте в том же духе.

Сайт ARNY.RU

Настройка SNMP — достаточно интересная тема, так как протокол SNMP является мощным инструментом в руках системного администратора и критически необходимым в большой сети. Сетевым устройством будет выступать маршрутизатор CISCO.

Немного теории

Общие понятия

База заполняется автоматически сетевым устройством. Нужно только выбирать оттуда необходимые данные.

Взаимодействие между диспетчером и агентом происходит 2 разными способами:

Это если на устройстве для диспетчера выдано право только на чтение (RO) базы MIB, если же выдано право на запись (RW), то есть дополнительная возможность:

Последнее, что тут нужно сказать, важный момент: агент и диспетчер используют разные порты. Агент принимает запросы на 161/UDP порту, отправляет информацию диспетчеру на 162/UDP порт.

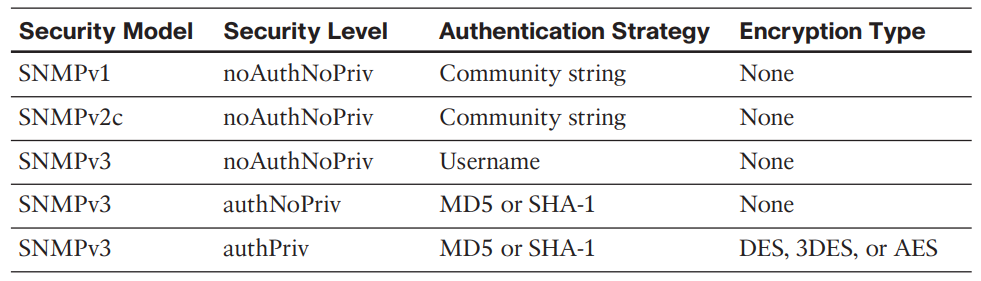

Версии SNMP

Существует 3 версии SNMP:

В плане реализации работы между версиями разница небольшая, но поскольку только версия 3 безопасна, то именно она является актуальной, а версии 1 и 2c хотя всё ещё боевые, но считаются устаревшими. Хотя на практике из-за простоты настройки повсеместно используется SNMP v2c.

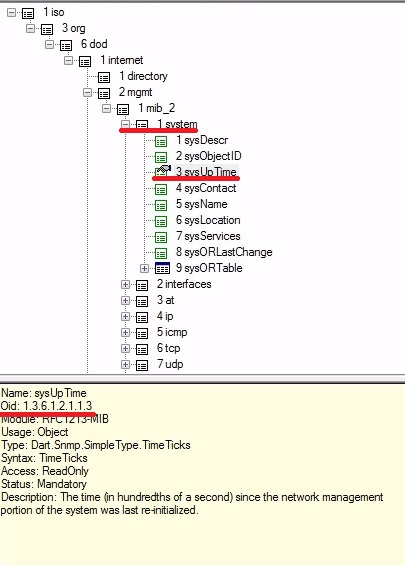

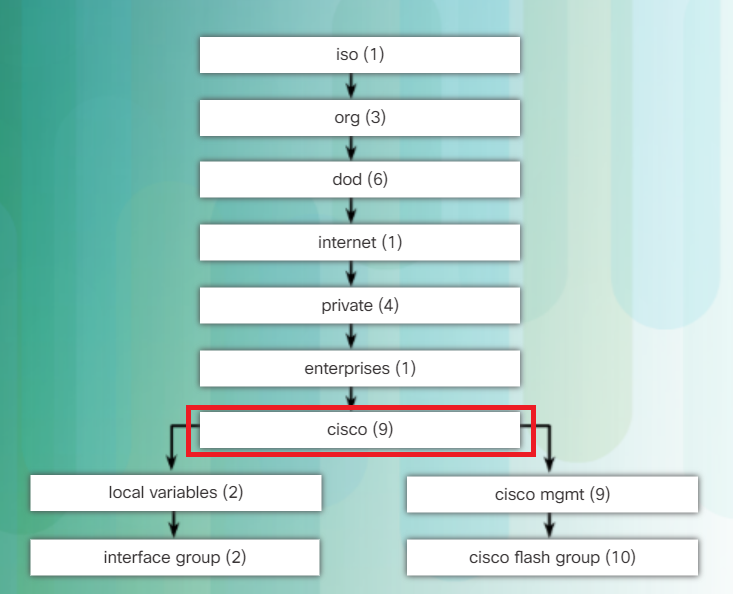

База MIB

Диспетчер SNMP (программа) имеет стандартную базу MIB, чтобы программа узнала о специфичных ветках и параметрах конкретного производителя, нужно подгрузить MIB этого производителя.

Почитать о MIB CISCO. OIDs полезных параметров придётся искать в интернете/документации.

Проприетарные ветки производителей всегда располагаются по строго заданному пути iso.org.dod.internet.private.enterprises или в цифровом выражении 1.3.6.1.4.1.

Пример. Для CISCO путь будет 1.3.6.1.4.1.9, а для D-Link 1.3.6.1.4.1.171

Для загрузки MIB CISCO нужно использовать

CISCO IOS MIB Locator.

Подробнее о SNMP можно прочитать в 4 части курса CCNA.

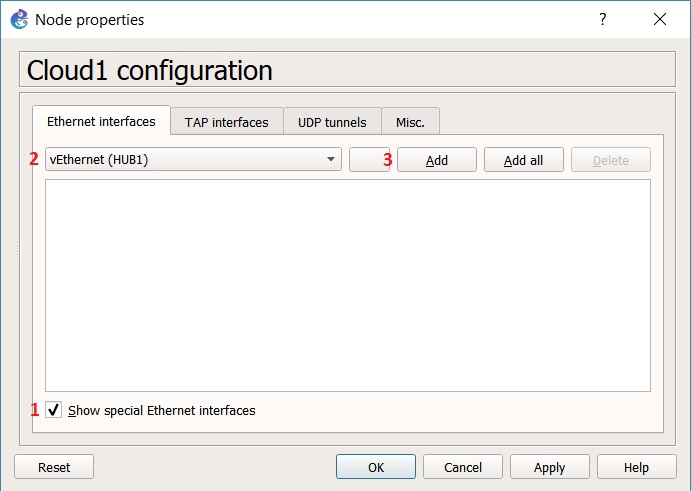

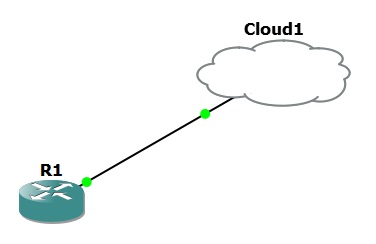

Тестовая среда

На этом этапе считается, что все предварительные настройки уже выполнены.

SNMPv1/SNMPv2c

Версии настраиваются одинаково, так как версия не указывается при создании SNMP агента (строки сообщества), а лишь при создании ловушек. При создании строки сообщества задаётся лишь или право на чтение (RO), или право на запись (RW).

Пример. В маршрутизаторе настроен пока только интерфейс F0/0, ведущий к облаку (и VM). Введём команду создания агента (строки сообщества):

Теперь создадим сообщество с правом на запись:

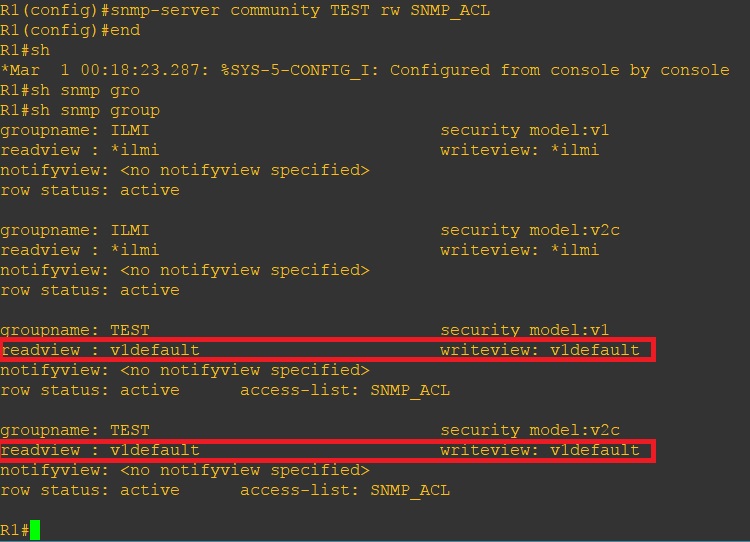

Снова введём команду:

На диспетчере SNMP для работы можно будет выбрать или 1, или 2 версию агента.

Настройка маршрутизатора

Полная настройка версий 1 и 2:

В параметр snmp входят следующие ловушки:

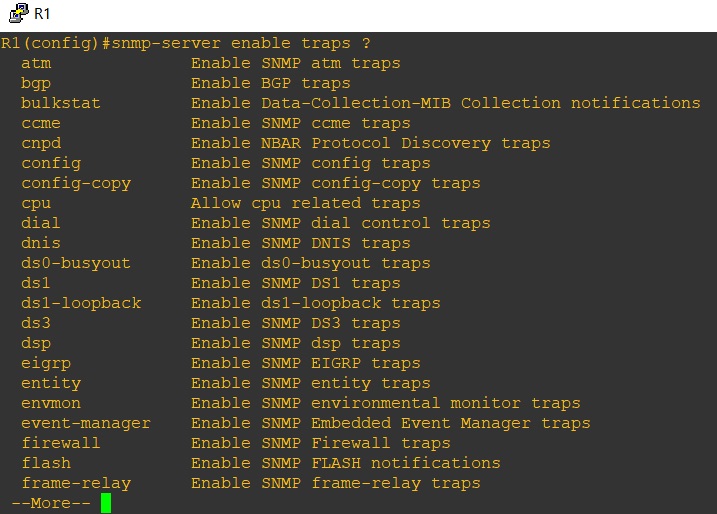

Просмотреть полный перечень возможных ловушек можно командой:

Их там огромное количество:

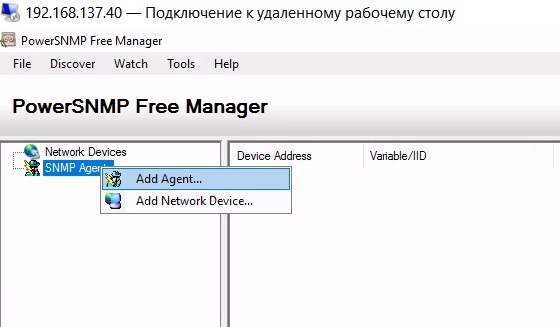

Настройка VM

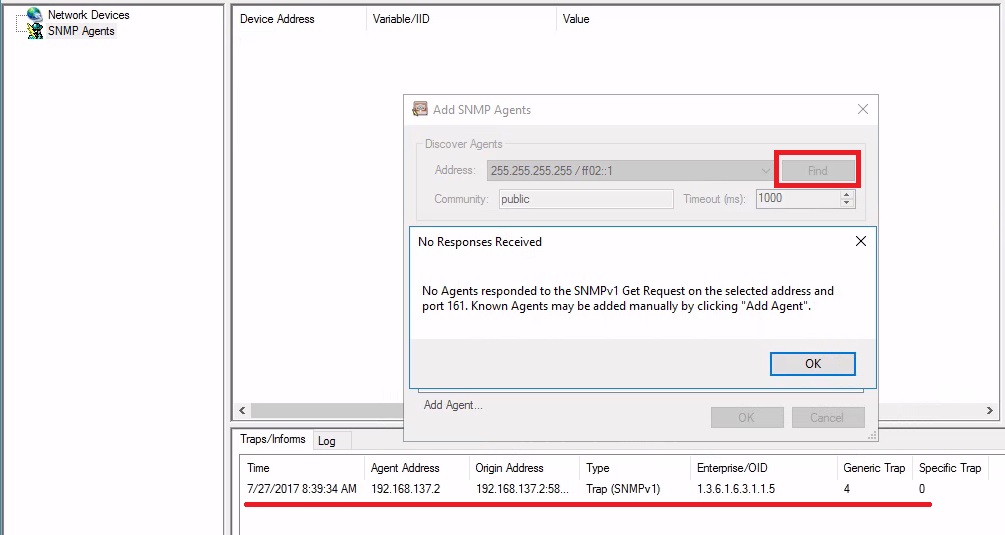

Нажатие кнопки Find покажет отсутствие доступных агентов в сети и срабатывание ловушки authentication:

Теперь погасим интерфейс F0/0 и снова включим:

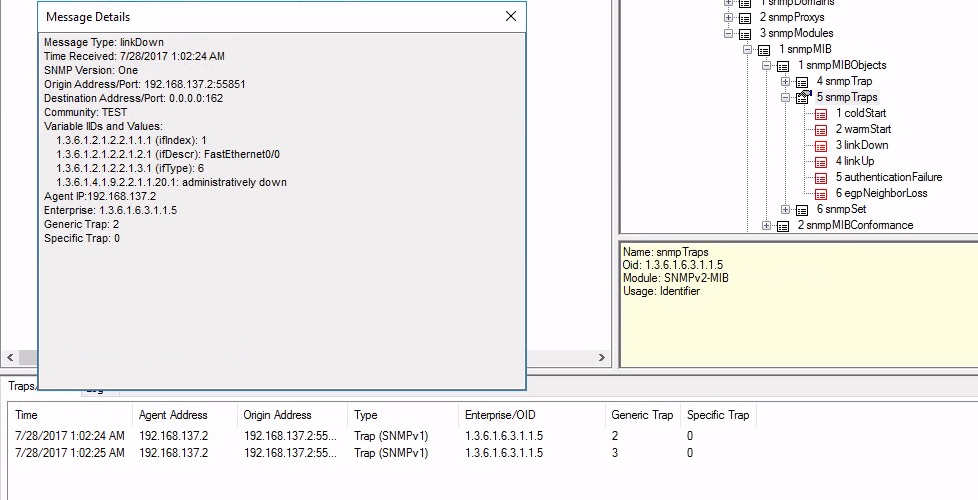

С небольшой задержкой, ведь связанный интерфейс выключался, прилетают сообщения ловушек, смотрим:

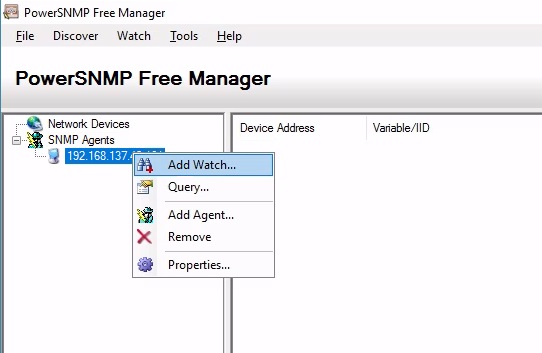

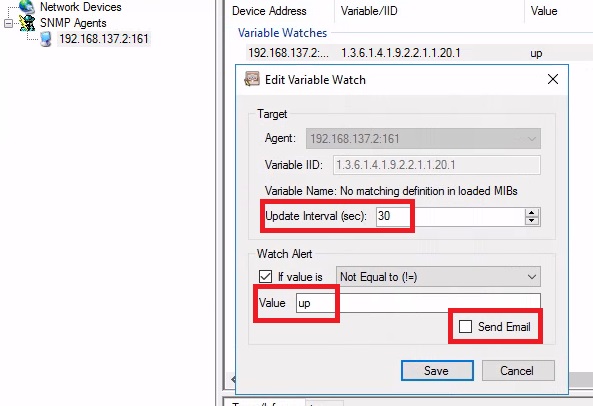

Теперь пробуем добавить этот параметр для мониторинга:

Параметр успешно добавился. Выставляем интервал опроса параметра и триггер: если значение параметра не равно up, то отправить сообщение на e-mail:

SNMPv3

Настройка маршрутизатора

Удаляем всё что относится к предыдущей настройке кроме списка доступа. Далее, разбил настройку на 2 части, потом будет понятно почему.

Общие шаги

Часть 1

Агент SNMPv3 настраивается по-другому нежели SNMPv1/SNMPv2:

Предварительно для пользователя создаётся группа, а ещё ранее вид. Вид определяет с какой частью дерева MIB предстоит работать.

Ещё раз по командам:

Тут надо вспомнить 3 уровня безопасности SNMPv3:

Для использования authPriv требуется прошивка с поддержкой криптографии (k9).

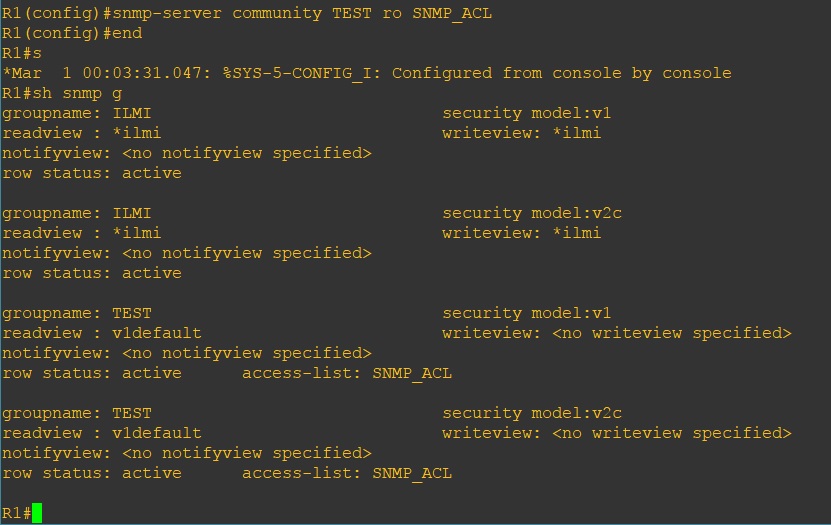

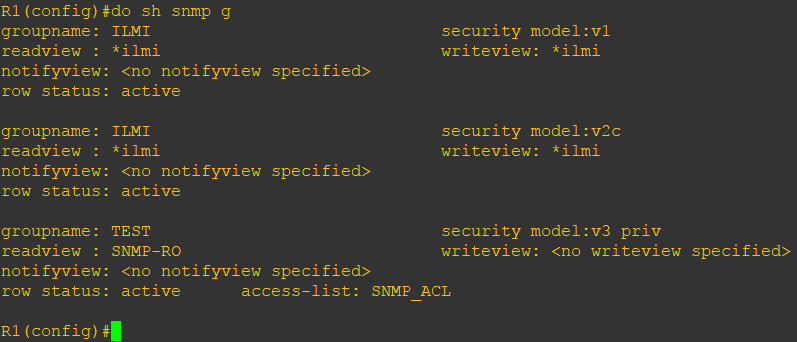

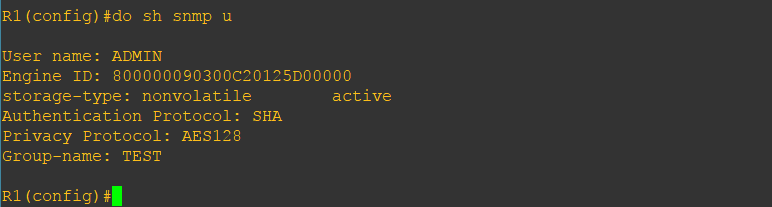

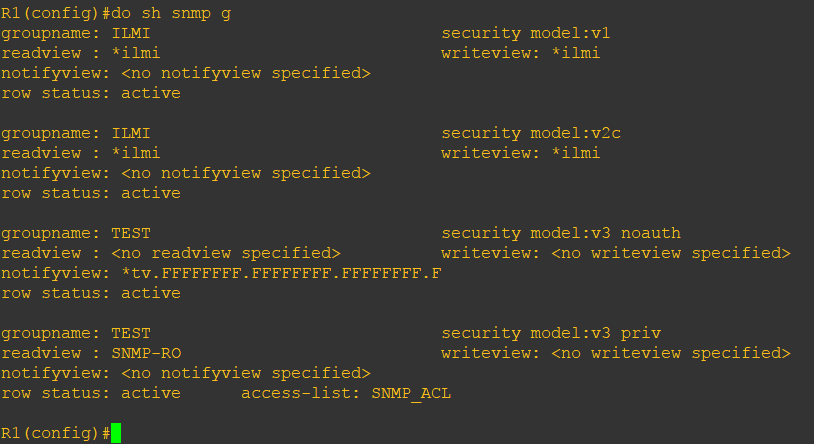

Теперь проверим что получилось:

По соображениям безопасности пользователи SNMP не показываются в конфигурации.

Часть 2

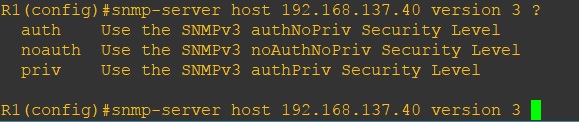

Подробная настройка получателя ловушек SNMPv3:

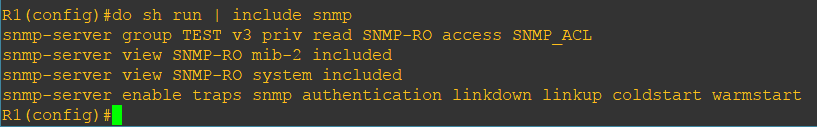

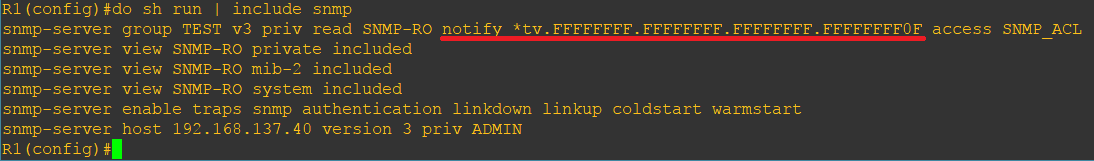

Проверяем, пользователь как был так и остался, а вот в группах SNMP и в конфигурации интересные изменения:

Появилась новая группа TEST, хотя команды на её создание не было.

И вот такая занятная строка в конфиге:

Понять что это такое можно выполнив команду:

Помимо группы для ловушек были автоматически созданы дополнительные виды: //blog.ine.com/2008/07/19/snmpv3-tutorial/

Настройка VM

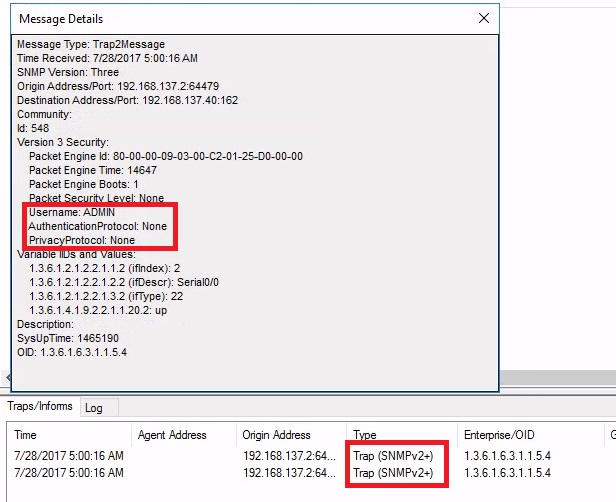

Для начала погасим и включим интерфейс S0/0 (один из дополнительных интерфейсов, интерфейсы по умолчанию на маршрутизаторе выключены), прилетают сообщения ловушек, диспетчер определяет ловушки как версию 2+:

Как видно из рисунка у пользователя ADMIN для ловушек нет шифрования и пароля.

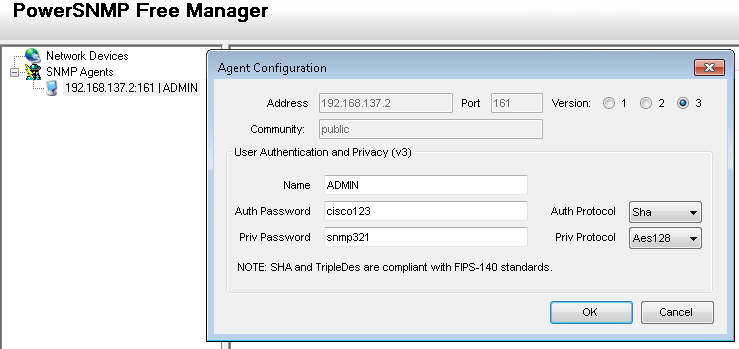

Дальше добавляем агента с указанием версии и атрибутов:

Состояние интерфейса отображается корректно. С агентом версии 3 всё.

Настройка ловушек v3 с паролем и шифрованием

Удаляем получателя ловушек :

И заново всё проверяем. Автоматически создались виды, пользователь на месте с теми же параметрами, нет новой группы TEST, так как параметры аутентификации и шифрования совпадают с созданной ранее, исходной группой TEST. В конфигурации параметр для автоматически созданных видов дописался к строке группы:

Если теперь погасить/поднять интерфейс, то ловушки не приходят диспетчеру.

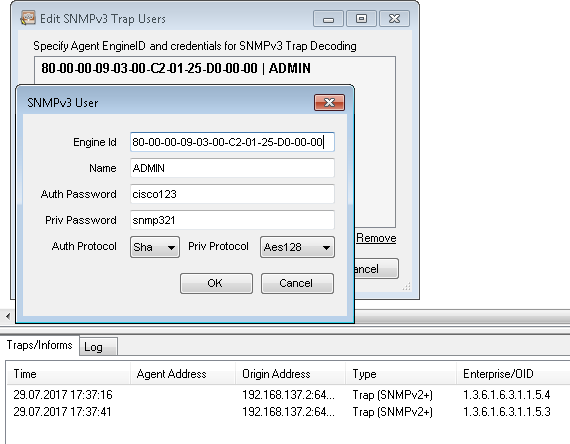

Пробуем добавить пользователя для ловушек версии 3, в программе есть такая возможность. Для этого нужно ввести помимо прочего Engine ID. Его можно найти просмотрев пользователя SNMP либо выполнив команду:

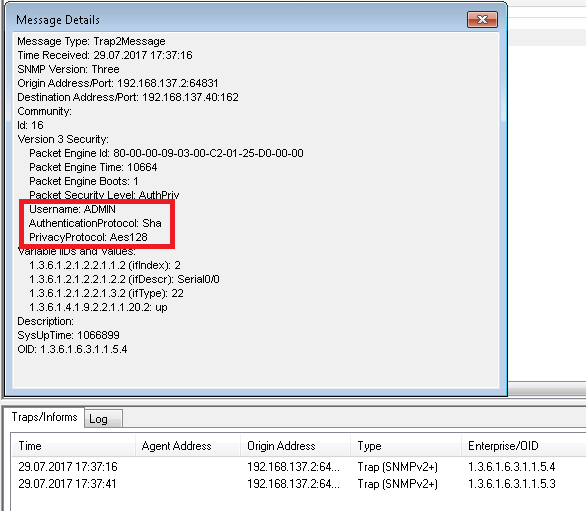

Программа ожидает ввода Engine ID в виде 80-00-00-09-03-00-C2-01-25-D0-00-00, автоматического преобразования нет. Вносим реквизиты пользователя, снова гасим/поднимаем интерфейс S0/0, ловушки приходят:

Открываем сообщение ловушки и видим, что пароль и шифрование задействованы:

Индексы интерфейсов

NMS записывает пропускную способность и другую статистику по интерфейсам устройства опрашивая SNMP агента. При этом для каждого интрефейса используется номер индекса. Уникальный номер индекса присваивается динамически при каждой загрузке устройства.

Хорошая практика держать индексы интерфейсов постоянными. Для этого нужно выполнить команду:

После выполнения команды индексы сохраняются в NVRAM и не зависят от перезагрузок устройства.

Установка Net-SNMP

А как же быть со средой Linux? Для Centos:

Далее, если выполнить:

Соответственно запросы не подпадающие под эти ветви будут возвращаться с ошибкой как выше. Комментируем и оставляем:

Затем рестартуем сервис:

Самые основные и нужные команды пакета:

На этом рассмотрение базовой работы SNMP завершено.

Если тема заинтересовала, то предлагаю выполнить лабу по SNMP.

Как настраивать SNMP Community Strings

Параметры загрузки

Об этом переводе

Этот документ был переведен Cisco с помощью машинного перевода, при ограниченном участии переводчика, чтобы сделать материалы и ресурсы поддержки доступными пользователям на их родном языке. Обратите внимание: даже лучший машинный перевод не может быть настолько точным и правильным, как перевод, выполненный профессиональным переводчиком. Компания Cisco Systems, Inc. не несет ответственности за точность этих переводов и рекомендует обращаться к английской версии документа (ссылка предоставлена) для уточнения.

Содержание

Введение

Этот документ поясняет процедуру настройки строки имени и пароля протокола SNMP на маршрутизаторах Cisco, модульных коммутаторах с функциями маршрутизатора (RSM) и коммутаторах Catalyst. В контексте этого документа термин «настройка» включает в себя проверку, включение, изменение и отключение строк сообщества SNMP.

Предварительные условия

Требования

Для этого документа отсутствуют особые требования.

Используемые компоненты

Настоящий документ не имеет жесткой привязки к каким-либо конкретным версиям программного обеспечения и оборудования.

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Условные обозначения

Как настроить строки имени и пароля SNMP на маршрутизаторе и коммутаторе XL Catalyst под управлением ПО Cisco IOS

Включите строки имени и пароля SNMP

Эта процедура аналогична для маршрутизаторов и коммутаторов Catalyst серии XL под управлением программного обеспечения Cisco IOS.

Telnet к маршрутизатору:

Введите enable password в командной строке для перехода в режим enable:

Отобразить текущую конфигурацию и найти сведения о протоколе SNMP:

Примечание. Если сведения о SNMP отсутствуют, продолжайте выполнение описанных шагов. Если представлены какие-нибудь команды SNMP, то их можно изменить или отключить.

Перейдите в режим настройки конфигурации:

Используйте эту команду для включения строки имени и пароля, доступной только для чтения (RO):

где «public» является строкой имени и пароля, доступной только для чтения.

Используйте эту команду для включения строки сообщества, доступной только для чтения (RO):

Router(config)#snmp-server community private RW

где “private” – это идентификационная строка имени и пароля для чтения и записи.

Выйдите из режима настройки конфигурации и вернитесь к основному приглашению:

Запишите измененную конфигурацию в энергонезависимую оперативную память (NVRAM), чтобы сохранить настройки:

Проверьте строки сообщества SNMP

Вот как проверить строки сообщества SNMP.

Убедитесь, что между сервером управления сетью (NMS) и маршрутизатором установлено соединение TCP/IP:

Telnet к маршрутизатору:

Введите enable password в командной строке для перехода в режим enable:

Отобразить текущую конфигурацию и найти сведения о протоколе SNMP:

В этом примере выходных данных «public» является строкой сообщества, доступной только для чтения, а «private» — строкой сообщества, доступной для чтения и записи.

Примечание. Если вы не видите никаких операторов «snmp-server», протокол SNMP не включен на маршрутизаторе.

Либо выполните команду show snmp в привилегированном режиме. Это сообщение также указывает, что протокол SNMP не включен на данном маршрутизаторе:

Выйдите из режима включения и вернитесь к главному приглашению командной строки:

Измените строки имени и пароля SNMP

Выполните эти шаги, чтобы изменить строки сообщества SNMP.

Telnet к маршрутизатору:

Введите enable password в командной строке для перехода в режим enable:

Отобразить текущую конфигурацию и найти сведения о протоколе SNMP:

Перейдите в режим настройки конфигурации:

Для изменения текущей строки сообщества, доступной только для чтения (RO), выполните следующие действия:

Удалите текущую строку сообщества, доступную только для чтения (RO), с помощью следующей команды:

Router(config)#no snmp-server community public RO (где «public» — это строка сообщества, доступная только для чтения),

Введите новую строку сообщества, доступную только для чтения (RO), с помощью следующей команды:

Router(config)#snmp-server community XXXX RO (где «XXXX» — строка сообщества, доступная только для чтения),

Для изменения текущей строки сообщества, доступной для чтения и записи (RW), выполните следующие действия:

Удалите текущую строку сообщества, доступную для чтения и записи (RW), с помощью следующей команды:

Router(config)#no snmp-server community private RW (где «private» — строка сообщества, доступная для чтения и записи),

Введите новую строку сообщества, доступную для чтения и записи (RW), с помощью следующей команды:

Router(config)#snmp-server community YYYY RW (где «YYYY» — строка сообщества, доступная для чтения и записи),

Выйдите из режима настройки конфигурации и вернитесь к основному приглашению:

Запишите измененную конфигурацию в энергонезависимую оперативную память (NVRAM), чтобы сохранить настройки:

Отключение/удаление строк имени и пароля SNMP

Выполните эти действия, чтобы отключить или удалить строки сообщества SMMP.

Telnet к маршрутизатору:

Введите enable password в командной строке для перехода в режим enable:

Отобразить текущую конфигурацию и найти сведения о протоколе SNMP:

Перейдите в режим настройки конфигурации:

Для отключения или удаления текущей строки сообщества, доступной только для чтения (RO), используйте следующую команду:

где «public» является строкой имени и пароля, доступной только для чтения

Для отключения или удаления текущей строки сообщества, доступной для чтения и записи (RW), используйте следующую команду:

где “private” – это идентификационная строка имени и пароля для чтения и записи

Выйдите из режима настройки конфигурации и вернитесь к основному приглашению:

Запишите измененную конфигурацию в энергонезависимую оперативную память (NVRAM), чтобы сохранить настройки:

Настройка строк сообщества SNMP для модуля коммутатора маршрутов

Включите строки имени и пароля SNMP

Проверьте строки сообщества SNMP

Выполните эту процедуру для проверки строк сообщества SNMP на RSM.

Telnet к коммутатору Catalyst (в нашем примере используется Catalyst 5500):

Введите enable password в командной строке для перехода в режим enable:

Выполните команду show module, чтобы отобразить системные модули и определить местоположение модуля RSM. Например:

После определения Mod number запустите «сеанс» модуля RSM. Например:

Введите enable password в командной строке для перехода в режим enable:

Отобразить текущую конфигурацию и найти сведения о протоколе SNMP:

В этом примере выходных данных «public» является строкой сообщества, доступной только для чтения, а «private» — строкой сообщества, доступной для чтения и записи.

Примечание. Если вы не видите никаких операторов «snmp-server», протокол SNMP не включен на маршрутизаторе.

Альтернативно, можно подать команду show snmp во включенном режиме. Это сообщение также указывает, что протокол SNMP не включен на данном маршрутизаторе.

Выйдите из режима включения и вернитесь к главному приглашению командной строки:

Измените строки имени и пароля SNMP

Отключение/удаление строк имени и пароля SNMP

Как настроить SNMP-строки сообщества для карты MSFC

Включите строки имени и пароля SNMP

На функциональной карте многоуровневого коммутатора (MSFC) выполняется тот же программный код Cisco IOS, что и на маршрутизаторах. Для включения SNMP можно выполнить процедуру, аналогичную описанной в.

Проверьте строки сообщества SNMP

Вот как проверить строки сообщества SNMP на функциональной карте многоуровневого коммутатора (MSFC).

Telnet к коммутатору Catalyst (в данном примере используется Catalyst 6509):

Введите enable password в командной строке для перехода в режим enable:

Выполните команду show module, чтобы отобразить системные модули и определить местоположение модуля MSFC. Например:

После определения номера Mod начните «сеанс» с модулем MSFC. Например:

Введите enable password в командной строке для перехода в режим enable:

Отобразить текущую конфигурацию и найти сведения о протоколе SNMP:

В этом примере выходных данных «public» является строкой сообщества, доступной только для чтения, а «private» — строкой сообщества, доступной для чтения и записи.

Примечание. Если вы не видите никаких операторов «snmp-server», протокол SNMP не включен на маршрутизаторе.

Альтернативно, можно подать команду show snmp во включенном режиме. Это сообщение также указывает, что протокол SNMP не включен на данном маршрутизаторе:

Выйдите из режима включения и вернитесь к главному приглашению командной строки:

Измените строки имени и пароля SNMP

MSFC работает под управлением того же программного обеспечения Cisco IOS, что и маршрутизаторы. Для изменения SNMP можно выполнить процедуру, аналогичную описанной в примере для маршрутизатора.

Отключение/удаление строк имени и пароля SNMP

MSFC работает под управлением того же программного обеспечения Cisco IOS, что и маршрутизаторы. Для отключения SNMP можно выполнить процедуру, аналогичную описанной в примере для маршрутизатора.

Как конфигурировать строки сообщества SNMP на коммутаторе Catalyst

На коммутаторах Catalyst серий 4000, 5000 и 6000, на которых работает обычная операционная система (ОС) Catalyst, протокол SNMP включен по умолчанию с набором строк сообщества со следующими настройками:

Устройства, предназначенные только для чтения: Public

Зная эти строки сообщества и IP-адрес интерфейса управления коммутатора, любой пользователь может изменить конфигурацию устройства. Необходимо изменить строки сообщества на коммутаторе Catalyst сразу после установки устройства в сети. Это очень важно.

Включите строки имени и пароля SNMP

Выполните эти действия, чтобы включить строки сообщества SNMP на коммутаторе Catalyst.

Telnet к коммутатору Catalyst (в данном примере используется Catalyst 5500):

Введите enable password в командной строке для перехода в режим enable:

Для того чтобы строка сообщества была доступна только для чтения (RO), используйте следующую команду:

(где «XXXX» – строка имени и пароля только для чтения),

Для того чтобы строка сообщества была доступна для чтения и записи (RW), используйте следующую команду:

Примечание. Коммутаторы Catalyst серий 4000, 5000 и 6000 не имеют загрузочных конфигураций. Поэтому, в отличие от маршрутизаторов, в этих коммутаторах нет команды write memory.

Убедитесь, что новые строки сообщества добавлены:

Проверьте строки сообщества SNMP

Выполните эти действия для настройки строк сообщества SNMP на коммутаторе Catalyst.

Telnet к коммутатору Catalyst (в данном примере используется Catalyst 5500):

Введите enable password в командной строке для перехода в режим enable:

Выполните команду show snmp, чтобы отобразить текущие сведения об SNMP и выполнить поиск информации о строках доступа. Например:

Измените строки имени и пароля SNMP

Выполните эти действия для изменения строк сообщества SNMP на коммутаторе Catalyst.

Telnet к коммутатору Catalyst (в данном примере используется Catalyst 5500):

Введите enable password в командной строке для перехода в режим enable:

Для изменения строки сообщества, доступной только для чтения (RO), используйте следующую команду:

где «public» является строкой имени и пароля, доступной только для чтения. Эта команда перезаписывает существующую строку сообщества (если есть на коммутаторе).

Для включения строки сообщества, доступной для чтения и записи (RW), используйте следующую команду:

где “private” – это идентификационная строка имени и пароля для чтения и записи. Эта команда перезаписывает существующую строку сообщества (если есть на коммутаторе).

Примечание. ОС Catalyst поддерживает только одну строку сообщества для каждого из сообществ read-only, read-write и read-write-all. В отличие от Cisco IOS, здесь нельзя настроить несколько строк сообщества.

Выполните команду show snmp, чтобы отобразить текущие сведения об SNMP и выполнить поиск информации о строках доступа. Например:

Отключение/удаление строк имени и пароля SNMP

Выполните эти действия, чтобы отключить или удалить строки сообщества SNMP на коммутаторе Catalyst.

Telnet к коммутатору Catalyst (в данном примере используется Catalyst 5500):

Введите enable password в командной строке для перехода в режим enable:

Для удаления строки сообщества, доступной только для чтения (RO), используйте следующую команду:

Для удаления строки сообщества, доступной для чтения и записи (RW), используйте следующую команду:

Убедитесь, что строки сообщества удалены. Например:

Как видим, столбец «Community-String» пуст. Это указывает, что строки сообщества, доступные только для чтения и для чтения и записи, удалены.