cisco что такое aaa

Cisco Only Commands (COC)

CCNP [Sec, DA] :: CCIE SP

воскресенье, 3 февраля 2013 г.

Настройка AAA на CISCO

Статья для информации. Честно стырено отсюда

http://www.wellit.ru/reference/20.html

Аутентификация (Authentication) — предоставляет методы идентификации пользователей, включающие диалог «логин-пароль», вызовы и ответы, различные сообщения, зависящие от метода выбранного шифрования.

Авторизация (Authorization) — предоставляет методы для удалённого доступа, включающие одновременную авторизацию или авторизацию для каждого сервиса, пользовательские аккаунты и профили, пользовательские группы, поддержку IP, IPX, ARA и Telnet.

Аккаунтинг (Accounting) — служит для сбора и отправки информации на сервер. Используется для биллинга, аудита и отчётности. Может включать следующую информацию: идентификация пользователей, время остановки и запуска, запуск выполняемых команд (таких как PPP), число пакетов и количество байт.

Обзор конфигурации AAA

2. Если Вы решите использовать расширенные возможности security сервера, то сможете настроить использование параметров security протоколов, таких как RADIUS, TACACS+, или Kerberos.

4. Примените методы списков к отдельным интерфейсам или line, если это потребуется.

Рассмотрим методы аутентификации:

1) Настройка Login аутентификации используя AAA

Выполняйте следующие команды в режиме глобального конфигурирования:

Router(config)# aaa new-model (Включение ААА)

Router(config)# aaa authentication login

Router(config)# line [aux | console | tty | vty] line-number [ending-line-number] (Вносит виды конфигурации line для списков аутентификации)

Router(config-line)# login authentication

Список поддерживаемых методов аутентификации при настройке login

enable Используется пароль enable для аутентификации.

krb5 Используется Kerberos 5 для аутентификации.

krb5-telnet Используется Kerberos 5 Telnet протокол аутентификации, когда используется Telnet для подключения к роутеру. Если выбрана эта аутентификация, то данный метод должен быть первым в списке методов аутентификации.

line Используется пароль line для аутентификации.

local Используется локальная база данных пользователей для аутентификации.

local-case Используется чувствительная к регистру локальная база данных пользователей для аутентификации.

none Не использовать аутентификацию.

group radius Использовать список всех RADIUS серверов для аутентификации.

group tacacs+ Использовать список всех TACACS+ серверов для аутентификации.

group group-name Использовать подмножество RADIUS или TACACS+ серверов для аутентификации, которая определена группой ааа radius сервера или группой сервера tacacs+

Примеры настройки видов аутентификации при методе login

Login аутентификация с использованием пароля Enable

aaa authentication login default enable

Login аутентификация с использованием пароля Kerberos

aaa authentication login default krb5

Login аутентификация с использованием пароля Line

aaa authentication login default line

Login аутентификация с использованием пароля Default

aaa authentication login default local

Login аутентификация с использованием группы RADIUS

aaa authentication login default group radius

Login аутентификация с использованием группы TACACS+

aaa authentication login default group tacacs+

Login аутентификация с использованием группы group-name

aaa group server radius loginrad

server 172.16.2.3

server 172.16.2 17

server 172.16.2.32

Настройка PPP аутентификации Используя AAA

Router(config)# aaa new-model (Объявление ААА в глобальной конфигурации)

Router(config)# aaa authentication ppp

(Создание локального списка аутентификации)

Router(config)# interface interface-type interface-number (Выбор интерфейса для сопоставления списка аутентификации)

Router(config-if)# ppp authentication

Список методов аутентификации для метода PPP

if-needed Не аутентифицировать, если пользователь уже аутентифицировался на TTY line.

krb5 Использовать Kerberos 5 для аутентификации (может быть использовано только с PAP аутентификацией)

local Использовать локальную базу данных пользователей для аутентификации.

local-case Использовать чувствительную к регистру локальную базу данных пользователей для аутентификации.

none Не использовать аутентификацию

group radius Использовать список всех RADIUS серверов для аутентификации.

group tacacs+ Использовать список всех TACACS+ серверов для аутентификации.

group group-name Использовать подмножество RADIUS или TACACS+ серверов для аутентификации, которая определена группой ааа radius сервера или группой сервера tacacs+

Более подробно методы аутентификации описаны на сайте производителя.

Авторизация: краткий обзор

Список названий методов для авторизации:

Auth-proxy — применяется на специфичных политиках безопасности относящихся к пользователям.

Commands — применяется для EXEC режима пользовательского диалога, включает команды глобального конфигурирования ассоциированная с различными типами уровней привилегий.

EXEC — применяется к командам ассоциированными с EXEC пользовательскими терминальными сессиями.

Network — применяется к сетевым подключениям. Может включать PPP, SLIP, или ARAP соединения.

Reverse Access — применяется к reverse Telnet сессиям.

Типы AAA авторизации:

Auth-proxy — применяется при специфичных политиках безопасности относящихся к пользователям.

Commands — применяется для EXEC режима пользовательского диалога, включает команды глобального конфигурирования, ассоциированными с различными типами уровней привелегий.

EXEC — применяется к командам, асоциированными с EXEC пользовательскими терминальными сессиями.

Network — применяется к сетевым подключениям. Может включать PPP, SLIP или ARAP соеденения.

Reverse Access — применяется к reverse Telnet сессиям.

Configuration — разрешается загрузка конфигураций с AAA сервера.

IP Mobile — разрешается авторизация для мобильных IP-сервисов.

Более подробно о методах и настройке авторизации можно прочитать на сайте производителя.

Аккаутинг. Краткий обзор:

Аутентификация в Cisco IOS

AAA (Authentication Authorization and Accounting) — система аутентификации авторизации и учета событий, встроенная в операционную систему Cisco IOS, служит для предоставления пользователям безопасного удаленного доступа к сетевому оборудованию Cisco. Она предлагает различные методы идентификации пользователя, авторизации, а также сбора и отправки информации на сервер.

Однако мало того, что ааа по умолчанию выключена; конфигурация этой системы — дело довольно запутанное. Недочеты в конфигурации могут привести либо к нестабильному, небезопасному подключению, либо к отсутствию какого-либо соединения в принципе. В данной статье мы подробно разберем схему настройки аутентификации при помощи aaa.

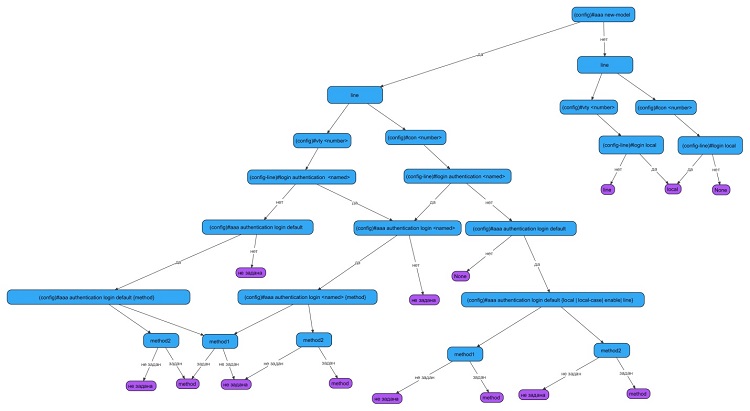

В общем виде схема аутентификации выглядит так:

Рис. 1. Схема аутентификации (по клику открывается в полном размере)

Рис. 2. Схема аутентификации (продолжение, по клику открывается в полном размере)

Схема разделена на две части не случайно: в первой описывается основной путь прохождения от управляющих линий (vty или con) до методов аутентификации, во второй — сами способы аутентификации.

Но обо всем по порядку.

Отсутствие aaa new-model

В данном случае речь идет о правой части схемы (см. рис. 1).

Рис. 3. Схема аутентификации без aaa new-model

Как уже было сказано, по умолчанию сервис aaa new-model выключен. Подключение к устройству может быть выполнено либо физически, путем подключения через консольный порт (line console 0) без ввода каких-либо учетных данных, либо через протокол TELNET (line vty). Причем в последнем случае, даже если задать IP-адрес на Cisco, получить доступ к устройству не получится ввиду отсутствия пароля (способ аутентификации “line”, см. рис. 3). Если пароль на линии vty задан, то устройство потребует от вас только ввести пароль, что существенно снижает безопасность подключения, так как для входа не требуется вводить логин; впрочем, тут все, конечно, зависит также от сложности пароля, который вы настроили.

При выполнении команды “login local” устройство, установив соединение, будет требовать ввести логин и пароль для входа.

Итак: в случае отсутствия aaa new-model максимум, которого вы можете требовать от Cisco IOS, — это использование пароля (способ аутентификации “line”) и использование логина и пароля из локальной базы данных (способ аутентификации “local”).

Рис. 4. Способы аутентификации без aaa new-model

Конфигурация aaa new-model

Преимущество конфигурации aaa в том, что она содержит множество методов аутентификации (в отличие от предыдущего случая). Включение aaa происходит путем добавления команды aaa new-model в режиме глобальной конфигурации. Далее предстоит выбор методов аутентификации. Все методы организуются в списки, которым присваивается либо значение default, либо конкретное имя списка (list-name). Таким образом, на разные типы линий (aux, vty, con. ) можно «повесить» разные методы аутентификации, разграничив доступ между пользователями.

Пример настройки aaa new-model и списков аутентификации:

Router(config)#aaa new-model

Router(config)#aaa authentication login

Router(config)#line

Router(config-line)#login authentication

Методы

Как было сказано ранее, методов аутентификации в aaa довольно много. Попробуем перечислить наиболее распространенные:

Наиболее интересным методом аутентификации является group: он довольно часто встречается в средних и крупных компаниях.

Ниже представлен пример настройки метода group, который обязательно должен реализовываться в совокупности со списками аутентификации.

Пример добавления группы серверов и частного сервера Radius:

Router(config)#aaa authentication login default group servradius1

Router(config)#aaa group server radius servradius1

Router(config-sg-radius)#server 192.168.1.1

Router(config-sg-radius)#server 192.168.1.2

Router(config-sg-radius)#server 192.168.1.3

Router(config-sg-radius)#server-private 192.168.1.10

На этом примере видно, что настроены три Radius-сервера. Но возникает вопрос: как они будут работать? Первое, что приходит в голову: скорее всего, они будут работать по очереди: при недоступности 192.168.1.1 идет обращение к 192.168.1.2 и т. д. Но это не так. В данном примере допущена ошибка: 192.168.1.1, 192.168.1.2, 192.168.1.3 настроены некорректно, а поэтому в аутентификации использоваться не будут. В данной конфигурации не хватает команды Router(config)#radius-server host для каждого из серверов. Более подробное описание настроек можно найти на ресурсах вендора (например: http://www.cisco.com/en/US/docs/ios/12_2/security/configuration/guide/scfrad.html). Схематично это можно представить следующим образом:

Рис. 5. Настройка аутентификации для метода group

Вот, собственно, и вся информация, которая поможет вам успешно настроить аутентификацию на вашем сетевом устройстве. Следуйте схеме, и если ваши настройки привели к “true”, значит будет счастье, а если к “false” — посмотрите на конфигурацию внимательно: возможно, где-то допущена ошибка или доступ к устройству возможен без ввода логина и пароля (способ аутентификации “none”). Надеюсь, статья оказалась полезной и помогла вам разобраться в нюансах конфигурации aaa.

Мы же, в свою очередь, всегда стараемся автоматизировать такие сложные проверки. Как пример — результат проверки MaxPatrol относительно службы ААА:

Рис. 6. Статус требования

Рис. 7. Результаты требования относительно службы ААА

Автор: Максим Хабрат, исследовательский центр Positive Research

Настройка основных средств аутентификации, авторизации и учета на сервере доступа

Параметры загрузки

Об этом переводе

Этот документ был переведен Cisco с помощью машинного перевода, при ограниченном участии переводчика, чтобы сделать материалы и ресурсы поддержки доступными пользователям на их родном языке. Обратите внимание: даже лучший машинный перевод не может быть настолько точным и правильным, как перевод, выполненный профессиональным переводчиком. Компания Cisco Systems, Inc. не несет ответственности за точность этих переводов и рекомендует обращаться к английской версии документа (ссылка предоставлена) для уточнения.

Содержание

Введение

В данном документе объясняется, как настроить аутентификацию, авторизацию и учет (Authentication, Authorization and Accounting — AAA) на маршрутизаторе Cisco с использованием протоколов Radius или TACACS+. Целью данного документа является не перечисление всех функций аутентификации, авторизации и учета, а объяснение основных команд с примерами и рекомендациями.

Примечание.Прочитайте раздел по общей настройке ААА, перед тем как перейти к настройке Cisco IOS®. В противном случае возможны ошибки в настройке и последующая блокировка.

Перед началом работы

Условные обозначения

Предварительные условия

Используемые компоненты

Информация в данном документе основана на программном обеспечении основной линии Cisco IOS версии 12.1.

Сведения, содержащиеся в данном документе, были получены с устройств в специальной лабораторной среде. Все устройства, описанные в данном документе, были запущены с конфигурацией по умолчанию. При работе с реальной сетью необходимо полностью осознавать возможные результаты использования всех команд.

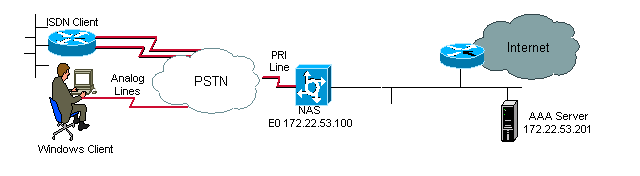

Схема сети

Общая настройка AAA

Включение AAA

Чтобы включить AAA, настройте в глобальной конфигурации команду aaa new-model.

Примечание.Пока эта команда не активирована, все другие команды AAA скрыты.

Совет: Сохраните конфигурацию до настройки команд AAA. Только после того, как вы полностью завершите настройку AAA (и удостоверитесь в правильности работы), можно сохранить конфигурацию снова. Это позволяет проводить восстановление после непредвиденных блокировок (до сохранения конфигурации) путем перезагрузки маршрутизатора.

Выбор внешнего сервера AAA

В глобальной конфигурации определите протокол безопасности, используемый с функциями AAA (Radius, TACACS+). Если эти два протокола не подходят, можно использовать локальную базу данных на маршрутизаторе.

Настройка сервера AAA

На сервере ААА настройте следующие параметры:

Имя сервера доступа.

IP-адрес, который сервер доступа использует для связи с сервером AAA.

Примечание.Если оба устройства расположены в одной и той же сети Ethernet, то по умолчанию при отправке пакета ААА сервер доступа использует IP-адрес, определенный в интерфейсе Ethernet. Эта проблема становится важной, когда маршрутизатор имеет несколько интерфейсов (и соответственно несколько адресов).

Примечание.Ключ интерпретируется с учетом регистра символов.

Протокол, используемый сервером доступа (TACACS+ или RADIUS).

Точная процедура, используемая для настройки указанных выше параметров, описана в документации сервера ААА. Если сервер AAA настроен неверно, запросы AAA от сетевого устройства хранения данных будут игнорироваться сервером AAA и подключение может быть прервано.

Сервер AAA должен быть доступен по IP-протоколу с сервера доступа (выполните эхо-запрос для проверки подключения).

Настройка аутентификации

Аутентификация служит для проверки личности пользователей, прежде чем им будет предоставлен доступ к сети и к сетевым сервисам (для проверки которых используется авторизация).

Настройка аутентификации ААА:

Сначала определите именованный список способов аутентификации (в режиме глобальной конфигурации).

Примените данный список к одному или нескольким интерфейсам (в режиме конфигурации интерфейса).

Единственным исключением является список методов по умолчанию (который называется «default»). Список методов по умолчанию автоматически применяется ко всем интерфейсам, кроме тех, у которых есть явно определенный именованный список методов. Определенный список методов переопределяет список методов по умолчанию.

Ниже приведены примеры аутентификации по протоколу Radius, при входе в систему и по протоколу РРР (наиболее часто используемый способ, чтобы объяснить методы и именованные списки. Во всех примерах протокол TACACS+ может быть заменен Radius или локальной аутентификацией.

Программное обеспечение Cisco IOS использует для аутентификации пользователей первый метод. Если этот метод не отвечает (о чем сообщает слово ERROR), программное обеспечение Cisco IOS выбирает следующий метод аутентификации из списка методов. Этот процесс продолжается до тех пор, пока посредством указанного в списке метода не будет установлено соединение или пока не будет осуществлена попытка подключения всеми указанными способами.

Важно отметить, что программное обеспечение Cisco IOS пытается выполнить аутентификацию с помощью следующего метода из списка, только если предыдущий метод не дал результатов. Если произошел сбой аутентификации на любом этапе цикла, то есть, сервер ААА или локальная база данных имен пользователей отказывается предоставить доступ пользователю (на что указывает слово FAIL), процесс аутентификации останавливается и другие методы не применяются.

Для выполнения аутентификации пользователей необходимо настроить имя пользователя и пароль в сервере ААА.

Аутентификация при входе в систему

При помощи команды aaa authentication login можно выполнить аутентификацию пользователей, которым требуется доступ к серверу доступа с правами выполнения (TTY, VTY, консоль и AUX).

Пример 1: Доступ с правами выполнения с использованием протокола Radius, затем локального метода

В приведенной выше команде:

именованный список — это список по умолчанию (default).

существуют два метода аутентификации (групповой RADIUS и локальный).

Все пользователи проходят аутентификацию на сервере Radius (первый метод). Если сервер Radius не отвечает, то используется локальная база данных маршрутизатора (второй метод). Для локальной аутентификации определите имя пользователя и пароль:

Так как используется список по умолчанию в команде aaa authentication login, аутентификация при входе в систему будет автоматически выполнена для всех соединений при входе в систему (таких как TTY, VTY, консоль и AUX).

Примечание.Сервер (Radius или TACACS+) не отвечает на запрос aaa authentication, отправленный сервером доступа, если отсутствует IP-соединение, если сервер доступа неправильно определен на сервере ААА либо если сервер ААА неправильно определен на сервере доступа.

Примечание.Если использовать пример, приведенный выше, не включая ключевое слово «local», то получится следующее:

Примечание.Если сервер AAA не отвечает на запрос проверки подлинности, аутентификация закончится неудачно (поскольку маршрутизатор не имеет альтернативного способа).

Примечание.Ключевое слово group позволяет группировать имеющиеся серверные хосты. Данная возможность позволяет выбирать подмножество настроенных серверных хостов и использовать их для той или иной службы. Дополнительные сведения по этой функции см. в документе Группа серверов AAA.

Пример 2: Доступ к консоли с использованием пароля линии

Давайте Давайте Давайте Расширим конфигурацию, использовавшуюся в примере 1, так чтобы при входе на консоль выполнялась только аутентификация по паролю, заданному для линии консоли 0.

Список CONSOLE определен и применяется к линии консоли 0.

В приведенной выше команде:

именованный список – это CONSOLE.

существует только один способ аутентификации (линейный).

После того, как создан именованный список (в данном случае CONSOLE), чтобы он вступил в силу, его необходимо применить к линии или интерфейсу. Для этого используется команда login authentication имя_списка:

Список CONSOLE переопределяет список методов по умолчанию для линии консоли 0. Чтобы получить доступ к консоли, введите пароль «cisco» (настроен для линии консоли 0). Список по умолчанию по-прежнему используется для соединений TTY, VTY и AUX.

Примечание.Для аутентификации доступа к консоли по локальному имени пользователя и паролю используйте следующую команду:

Примечание.В этом случае в локальной базе данных маршрутизатора должны быть настроены имя пользователя и пароль. Список необходимо также применить к линии или интерфейсу.

Примечание.Чтобы аутентификация отсутствовала, используйте команду

Примечание.В данном случае аутентификация при доступе к консоли отсутствует. Список необходимо также применить к линии или интерфейсу.

Пример 3: Переход в привилегированный режим (enable) с использованием внешнего сервера AAA

Чтобы перейти в режим enable, введите команды аутентификации (привилегии уровня 15).

Если сервер Radius не отвечает, нужно ввести разрешающий пароль, локально настроенный на маршрутизаторе.

Аутентификация по протоколу PPP

Для аутентификации соединения РРР используется команда aaa authentication ppp. Обычно проводится аутентификация удаленных пользователей, подключенных через сеть ISDN или аналоговую сеть, которым нужен доступ к Интернету или к сети центрального офиса через сервер доступа.

Пример 1: Единый метод аутентификации по протоколу РРР для всех пользователей

Сервер доступа имеет интерфейс ISDN, настроенный на прием вызовов от внешних клиентов РРР. Используется команда dialer rotary-group 0, но настройку можно выполнить на главном интерфейсе или интерфейсе профиля номеронабирателя.

Эта команда обеспечивает аутентификацию всех пользователей PPP, использующих Radius. Если сервер Radius не отвечает, используется локальная база данных.

Пример 2: Аутентификация по протоколу PPP с помощью определенного списка

Чтобы использовать именованный список вместо списка по умолчанию, введите следующие команды:

В этом примере списком является ISDN_USER, а методом — Radius.

Пример 3: Запуск протокола РРР в сеансе в символьном режиме

Сервер доступа имеет внутреннюю плату модема (Mica, Microcom или Next Port). Давайте Давайте Давайте Предположим, что обе команды — aaa authentication login и aaa authentication ppp — настроены.

Если пользователь модема сначала получает доступ к маршрутизатору через сеанс выполнения в символьном режиме (например, с помощью окна терминала после набора), аутентификация пользователя выполняется на линии TTY. Чтобы инициировать сеанс в пакетном режиме, пользователям следует ввести команду ppp default или ppp. Поскольку аутентификация по протоколу PPP настроена явно (с использованием команды aaa authentication ppp), аутентификация пользователя снова выполняется на уровне PPP.

Чтобы избежать этой повторной аутентификации, можно использовать ключевое слово if-needed.

Примечание.Если клиент начинает сеанс PPP напрямую, аутентификация по протоколу PPP осуществляется сразу, так как для входа на сервер доступа не требуется регистрации.

Настройка авторизации

Авторизация — это процесс, который позволяет контролировать, что пользователь может и не может делать.

Правила авторизации AAA идентичны правилам аутентификации:

Сначала определите именованный список способов авторизации.

Далее примените данный список к одному или нескольким интерфейсам (за исключением списка методов по умолчанию).

Используется первый метод в списке; в случае сбоя используется второй метод и т. д.

Списки методов зависят от запрошенного типа авторизации. В данном документе рассматриваются авторизация выполнения и авторизация сети.

Авторизация выполнения

Команда aaa authorization exec определяет, обладает ли пользователь правами на запуск оболочки EXEC. Это средство должно вернуть информацию о профиле пользователя, такую как данные автокоманд, время ожидания простоя, таймаут сеанса, список доступа, привилегии и другие факторы, индивидуальные для каждого пользователя.

Авторизация выполнения выполняется только по линиям VTY и TTY.

В следующем примере используется Radius.

Пример 1: Одинаковые методы аутентификации выполнения для всех пользователей

Сначала используется команда аутентификации:

Все пользователи, которые хотят войти на сервер доступа, должны авторизоваться, используя Radius (первый метод) или локальную базу данных (второй метод).

Примечание.На сервере AAA необходимо выбрать Service-Type=1 (login).

Примечание.В этом примере, если не указано ключевое слово local и сервер AAA не отвечает, то авторизация никогда не будет возможной и произойдет сбой соединения.

Примечание.В приведенных ниже примерах 2 и 3 добавлять какие-либо команды на маршрутизаторе не требуется, а нужно только настроить профиль на сервере доступа.

Пример 2: Назначение уровней привилегий выполнения с сервера AAA

Руководствуясь примером 1, если пользователю, выполняющему вход на сервер доступа, разрешено непосредственно входить в привилегированный режим enable, настройте следующую AV-пару Cisco на сервере ААА:

Это означает, что пользователь перейдет непосредственно в режим enable.

Примечание.Если для первого метода ответ не получен, то используется локальная база данных. Однако пользователь не войдет непосредственно в режим enable, ему придется ввести команду enable и указать разрешающий пароль (enable).

Пример 3: Назначение времени ожидания простоя от сервера ААА

Для настройки времени ожидания простоя (так, чтобы в случае отсутствия трафика по истечении этого времени сеанс прекращался) используйте атрибут RADIUS IETF 28: Idle-Timeout для профиля пользователя.

Авторизация сети

Команда aaa authorization network выполняет авторизацию для всех запросов сетевых сервисов, например PPP, SLIP и ARAP. В этом разделе рассматривается протокол РРР, который наиболее часто используется.

Сервер ААА проверяет, разрешен ли сеанс PPP для клиента. Более того, клиент может запросить параметры PPP: обратный вызов, сжатие, IP-адрес и т.п. Данные параметры необходимо настраивать в профиле пользователя на сервере AAA. Для определенного клиента профиль AAA может содержать время ожидания простоя, список доступа и другие атрибуты пользователя, которые будут загружены программным обеспечением Cisco IOS и применены к данному клиенту.

Следующий пример демонстрирует авторизацию с использованием Radius:

Пример 1: Одинаковые методы авторизации сети для всех пользователей

Сервер доступа используется для приема удаленных соединений PPP.

Во-первых, пользователи проходят аутентификацию (как было настроено ранее) с помощью команды:

затем они должны быть авторизованы с помощью команды:

Примечание.На сервере AAA выполните следующую настройку:

Пример 2: Применение пользовательских атрибутов

Можно использовать сервер ААА для назначения атрибутов каждого пользователя, таких как IP-адрес, номер обратного вызова, значение времени ожидания простоя номеронабирателя или список доступа и т. д.. В этом случае сетевое устройство хранения данных будет загружать соответствующие атрибуты из профиля пользователя с сервера AAA.

Пример 3: Авторизация по протоколу РРР с использованием определенного списка

Подобно аутентификации, можно настроить имя списка, а не использовать список по умолчанию:

Затем к интерфейсу применяется этот список:

Настройка учета

Функция учета AAA позволяет отслеживать сервисы, к которым пользователи получают доступ, а также потребляемый объем сетевых ресурсов.

Правила учета AAA идентичны правилам аутентификации и авторизации:

Сначала следует определить именованный список методов учета.

Далее примените данный список к одному или нескольким интерфейсам (за исключением стандартного списка методов).

Используется первый метод в списке; в случае сбоя используется второй метод и т. д.

Используется первый метод в списке; в случае сбоя используется второй метод и т. д.

Учет ресурсов сети служит для предоставления данных всем сеансам PPP, SLIP и ARAP (AppleTalk Remote Access Protocol): количество пакетов, количество октетов, время сеанса, время начала и окончания.

Учет выполнения предоставляет данные о пользовательских сеансах терминала выполнения (например, о сеансе Telnet) для сервера доступа к сети: время сеанса, время начала и окончания.

Нижеприведенные примеры показывают, как можно отправлять данные на сервер AAA.

Примеры настройки учета

Пример 1: Создание записей учета начала и окончания сеанса

Для каждого удаленного сеанса PPP учетные данные передаются на сервер AAA после аутентификации клиента и после отключения с использованием ключевого слова start-stop.

Пример 2: Создание только записей учета окончания сеанса

Если учетные данные нужно послать только после отключения клиента, используйте ключевое слово stop и введите следующую строку:

Пример 3: Создание записей учета ресурсов для ошибок согласования и аутентификации

До этого момента учет ААА поддерживал записи начала и окончания сеанса для вызовов, прошедших пользовательскую аутентификацию.

В случае ошибок аутентификации или согласования РРР запись аутентификации отсутствует.

В качестве решения можно использовать учет окончания сеанса для ошибок ресурса AAA:

На сервер AAA посылается запись об окончании сеанса.

Пример 4: Включение полного учета ресурсов

Для включения функции полного учета ресурсов, которая формирует запись начала сеанса при установлении вызова и запись окончания сеанса при завершении вызова, настройте следующие параметры:

Эта команда была введена в программное обеспечение Cisco IOS версии 12.1(3)T.

С помощью этой команды запись учета начала и окончания сеанса при установлении и завершении вызова позволяет отслеживать подключение ресурсов к устройству. Отдельная запись учета начала и окончания сеанса при аутентификации пользователя отслеживает процесс управления пользователями. Эти два набора записей учета связаны посредством уникального идентификатора сеанса для вызова.