cisco что такое acl

Cisco ACL

Материал из Xgu.ru

|

| Данная страница находится в разработке. Эта страница ещё не закончена. Информация, представленная здесь, может оказаться неполной или неверной. |

Если вы считаете, что её стоило бы доработать как можно быстрее, пожалуйста, скажите об этом.

Содержание

[править] Стандартные и расширенные ACL

Именованные ACL могут быть стандартные и расширенные. У них немного отличается синтаксис с нумерованными:

В конце любого ACL есть невидимое правило deny ip any any.

[править] Стандартные ACL

Стандартный ACL позволяет указывать только IP-адрес отправителя:

Применение ACL на интерфейсе:

[править] Пример настройки стандартного ACL

Пример стандартного нумерованного ACL, который запрещает хосту 10.0.3.2 доступ в сегмент сервера, но разрешает всем остальным:

Применение ACL на интерфейсе (если применить ACL на интерфейсе fa0/0 в направлении in, то он заблокирует и доступ хоста 10.0.3.2 в интернет):

Тот же пример только с именованным ACL:

Применение ACL на интерфейсе:

[править] Применение ACL к vty

К vty ACL применяется другой командой:

Для ограничения доступа к маршрутизатору, по протоколам telnet или SSH, можно использовать стандартный ACL и применить его к vty.

Данный пример ACL разрешает подключаться к маршрутизатору только с адреса 4.4.4.4:

[править] Расширенные ACL

Расширенный ACL, при указании протоколов IP, ICMP и др., позволяет указывать IP-адреса отправителя и получателя:

Расширенный ACL, при указании протоколов TCP или UDP, позволяет указывать и порты отправителя и/или получателя:

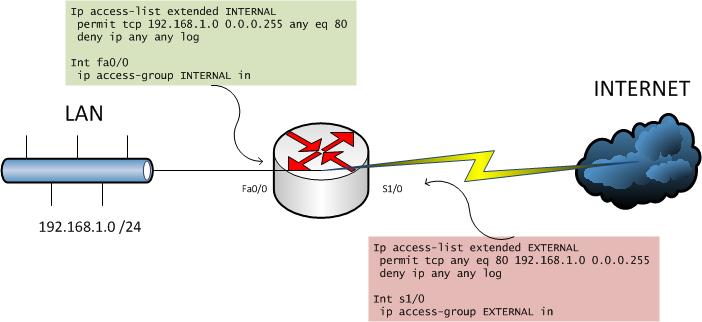

[править] Пример настройки расширенного ACL

Задание для расширенного ACL:

Пример расширенного нумерованного ACL:

Применение ACL на интерфейсе:

Расширенный именованный ACL:

Применение ACL на интерфейсе:

[править] Команды просмотра

[править] Другие виды ACL

[править] Динамические ACL

[править] Пример настройки динамических ACL

Создание обычного ACL (в нём разрешён telnet для того чтобы пользователи могли пройти аутентификацию):

Создание динамического ACL:

Если необходимо чтобы параметр any при применении ACL был заменен на IP-адрес инициатора telnet-соединения, то в команде access-enable host необходимо указать параметр host.

Дополнительно можно настроить временной интервал, после которого динамическая запись будет удалена независимо от активности пользователя:

Применение ACL на интерфейсе:

Настройка доступа telnet:

Команда access-enable host активирует динамический ACL:

[править] Проверка работы

Проверка связи до активирования динамического ACL:

Просмотр информации на dyn1 до активирования динамического ACL:

После активирования динамического ACL (qua7 пингуется, а интерфейс dyn1 по-прежнему нет):

Просмотр информации на dyn1 после активирования динамического ACL:

Если команда access-enable указана без параметра timeout, то запись будет оставаться постоянно. Удалить её можно с помощью команды clear ip access-template. Например, очистить запись в динамическом ACL:

[править] Пример конфигурации маршрутизатора

[править] Reflexive ACL

Reflexive ACl могут быть настроены только с расширенными именованными ACL. Сами RACL не применяются к интерфейсу, они применяются к ACL.

[править] Настройка RACL

Схема сети такая же как и для динамических ACL.

Создание ACL для исходящего трафика:

Создание ACL для входящего трафика:

[править] Настройка таймеров

Значение глобального таймера по умолчанию 300 секунд:

Изменение значения глобального таймера:

Можно для каждой записи указать своё значение таймера, например:

Если настроены и глобальный и специфический таймер для записи, то приоритет у более специфического таймера.

[править] Пример конфигурации

[править] Временные интервалы для ACL

Применение временных интервалов к правилам ACL может быть полезно, например, в таких случаях:

Первый вариант может быть, например, когда в компании запрещен доступ к определенным ресурсам в рабочее время, но разрешен час до начала рабочего времени, и час после окончания рабочего времени.

Второй вариант может возникнуть, например, когда в компании периодически необходимо предоставлять сотрудникам временный доступ к ресурсам. Например, в компании неделю работает подрядчик и ему нужен доступ к каким-то из серверов компании. Если создать правило сразу с временным интервалом, то оно перестанет работать (станет неактивным) в строго определенное время и можно не бояться забыть его удалить. К сожалению, ACL со временем, как правило, сильно разрастаются и в них остаются «мертвые» правила. Такой подход с временными интервалами хотя бы немного позволит упростить поддержание ACL в актуальном виде.

[править] Настройка параметров временного интервала

Пример настройки временного интервала для рабочих дней:

Пример настройки временного интервала для выходных дней:

Просмотр информации о настроенных временных интервалах (второй интервал неактивен, так как сейчас рабочий день):

ACL: списки контроля доступа в Cisco IOS

Сегодня я расскажу вам о том, как отфильтровать трафик в сети с помощью списков контроля доступа. Рассмотрим как они работают соответственно, что собой представляют, для чего предназначены. Позже я покажу как они настраиваются в Cisco IOS и выложу архив с лабораторными работами для закрепления ваших знаний.

Введение

ACL (Access Control List) — это набор текстовых выражений, которые что-то разрешают, либо что-то запрещают. Обычно ACL разрешает или запрещает IP-пакеты, но помимо всего прочего он может заглядывать внутрь IP-пакета, просматривать тип пакета, TCP и UDP порты. Также ACL существует для различных сетевых протоколов (IP, IPX, AppleTalk и так далее). В основном применение списков доступа рассматривают с точки зрения пакетной фильтрации, то есть пакетная фильтрация необходима в тех ситуациях, когда у вас стоит оборудование на границе Интернет и вашей частной сети и нужно отфильтровать ненужный трафик.

Вы размещаете ACL на входящем направлении и блокируете избыточные виды трафика.

Теория

Сам же ACL представляет собой набор текстовых выражений, в которых написано permit (разрешить) либо deny (запретить), и обработка ведется строго в том порядке в котором заданы выражения. Соответственно когда пакет попадает на интерфейс он проверяется на первое условие, если первое условие совпадает с пакетом, дальнейшая его обработка прекращается. Пакет либо перейдет дальше, либо уничтожится.

Ещё раз, если пакет совпал с условием, дальше он не обрабатывается. Если первое условие не совпало, идет обработка второго условия, если оно совпало, обработка прекращается, если нет, идет обработка третьего условия и так дальше пока не проверятся все условия, если никакое из условий не совпадает, пакет просто уничтожается. Помните, в каждом конце списка стоит неявный deny any (запретить весь трафик). Будьте очень внимательны с этими правилами, которые я выделил, потому что очень часто происходят ошибки при конфигурации.

Виды ACL

Динамический (Dynamic ACL)

Позволяет сделать следующее, например у вас есть маршрутизатор, который подключен к какому-то серверу и нам нужно закрыть доступ к нему из внешнего мира, но в тоже время есть несколько человек, которые могут подключаться к серверу.

Мы настраиваем динамический список доступа, прикрепляем его на входящем направлении, а дальше людям, которым нужно подключиться, подключаться через Telnet к данному устройству, в результате динамический ACL открывает проход к серверу, и уже человек может зайти скажем через HTTP попасть на сервер. По умолчанию через 10 минут этот проход закрывается и пользователь вынужден ещё раз выполнить Telnet чтобы подключиться к устройству.

Рефлексивный (Reflexive ACL)

Здесь ситуация немножко отличается, когда узел в локальной сети отправляет TCP запрос в Интернет, у нас должен быть открытый проход, чтобы пришел TCP ответ для установки соединения. Если прохода не будет — мы не сможем установить соединение, и вот этим проходом могут воспользоваться злоумышленники, например проникнуть в сеть. Рефлексивные ACL работают таким образом, блокируется полностью доступ (deny any) но формируется ещё один специальный ACL, который может читать параметры пользовательских сессий, которые сгенерированны из локальной сети и для них открывать проход в deny any, в результате получается что из Интернета не смогут установить соединение. А на сессии сгенерированны из локальной сети будут приходить ответы.

Ограничение по времени (Time-based ACL)

Обычный ACL, но с ограничением по времени, вы можете ввести специальное расписание, которое активирует ту или иную запись списка доступа. И сделать такой фокус, например пишем список доступа, в котором запрещаем HTTP-доступ в течении рабочего дня и вешаем его на интерфейс маршрутизатора, то есть, сотрудники предприятия пришли на работу, им закрывается HTTP-доступ, рабочий день закончился, HTTP-доступ открывается,

пожалуйста, если хотите — сидите в Интернете.

Настройка

Стандартный список доступа

Расширенный список доступа

Прикрепляем к интерфейсу

Именованные списки доступа

Ограничение доступа к маршрутизатору

R(config)#line vty 0 4 — переходим в режим настройки виртуальных линий.

R(config-line)#password

R(config-line)#login

R(config-line)#access-class 21 in — настраиваем логин и пароль, а также закрепляем список доступа с разрешенными IP-адресами.

Динамические списки доступа

R3(config)#username Student password 0 cisco — создаем пользователей для подключения через Telnet.

R3(config)#access-list 101 permit tcp any host 10.2.2.2 eq telnet

R3(config)#access-list 101 dynamic testlist timeout 15 permit ip 192.168.10.0 0.0.0.255 192.168.30.0 0.0.0.255 — разрешаем подключаться к серверу по Telnet всем узлам.

R3(config)#interface serial 0/0/1

R3(config-if)#ip access-group 101 in — закрепляем 101 ACL за интерфейсом в входящем направлении.

R3(config)#line vty 0 4

R3(config-line)#login local

R3(config-line)#autocommand access-enable host timeout 5 — как только пользователь аутентифицируеться, сеть 192.168.30.0 будет доступна, через 5 минут бездействия сеанс закроется.

Рефлексивные списки доступа

R2(config)#ip access-list extended OUTBOUNDFILTERS

R2(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any reflect TCPTRAFFIC

R2(config-ext-nacl)#permit icmp 192.168.0.0 0.0.255.255 any reflect ICMPTRAFFIC — заставляем маршрутизатор отслеживать трафик, который инициировался изнутри.

R2(config)#ip access-list extended INBOUNDFILTERS

R2(config-ext-nacl)#evaluate TCPTRAFFIC

R2(config-ext-nacl)#evaluate ICMPTRAFFIC — создаем входящую политику, которая требует, чтобы маршрутизатор проверял входящий трафик, чтобы видеть инициировался ли изнутри и связываем TCPTRAFFIC к INBOUNDFILTERS.

R2(config)#interface serial 0/1/0

R2(config-if)#ip access-group INBOUNDFILTERS in

R2(config-if)#ip access-group OUTBOUNDFILTERS out — применяем входящий и исходящий ACL на интерфейс.

Ограничение по времени

R1(config)#time-range EVERYOTHERDAY

R1(config-time-range)#periodic Monday Wednesday Friday 8:00 to 17:00 — создаем список времени, в котором добавляем дни недели и время.

R1(config)#access-list 101 permit tcp 192.168.10.0 0.0.0.255 any eq telnet time-range EVERYOTHERDAY — применяем time-range к ACL.

R1(config)#interface s0/0/0

R1(config-if)#ip access-group 101 out — закрепляем ACL за интерфейсом.

Поиск проблем

R#show access-lists

R#show access-lists — смотрим все списки доступа на маршрутизаторе.

Пример

Router#show access-lists

Extended IP access list nick

permit ip host 172.168.1.1 host 10.0.0.5

deny ip any any (16 match(es))

Standard IP access list nick5

permit 172.16.0.0 0.0.255.255

Мы видим что у нас есть два ACL (стандартный и расширенный) под названиями nick и nick5. Первый список разрешает хосту 172.16.1.1 обращаться по IP (это значит что разрешены все протоколы работающие поверх IP) к хосту 10.0.0.5. Весь остальной трафик запрещен показывает команда deny ip any any. Рядом с этим условием в нашем примере пишет (16 match(es)). Это показывает что 16 пакетов попали под это условие.

Второй ACL разрешает проходить трафик от любого источника в сети 172.16.0.0/16.

Практика

Я собрал лабораторные работы для Packet Tracer с 5 главы курса CCNA 4 по теме ACL. Если у вас есть желание закрепить знания на практике, пожалуйста — ссылка, зеркало — FTP. Размер — 865.14 KB.

Cisco IOS ACLs

В этой статье я бы хотел поговорить про возможности Cisco IOS Access Control Lists (ACLs). Тема многим из вас должна быть знакомой, поэтому мне хочется обобщить информацию по разным типам ACLs. Я кратко пробегусь по основам, а затем поговорим про специальные типы ACLs: time-based (на основе времени), reflexive (отражающие), dynamic (динамические). Итак, начнем…

Основы: Вспомнить все…

Быстренько пробежимся по основным понятиям, синтаксису, чтобы потом проще можно было перейти к более интересным вещам. ACL’ы на роутерах Cisco позволяют решать две группы задач:

ACL’ы можно отнести к брандмауэрам пакетной фильтрации (packet filtering firewall). Т.е. они позволяют выполнять фильтрацию пакетов по пяти параметрам:

ACL состоит из набора правил. В каждом правиле вы определяете параметры фильтрации (адреса, порты и т.д.) и действие, выполняемое над пакетом, если он соответствует всем критериям правила. Действий два: разрешить (permit) и запретить (deny). При разрешении пакет обрабатывается дальше, при запрете – сбрасывается. Правила проверяются последовательно, пока не будет найдено то, которому соответствует пакет. Над пакетом выполняется действие (permit/deny) и дальнейшая проверка правил прекращается. В конце любого ACL неявно находится правило, запрещающее весь трафик. Т.е. используется ограничивающий (restrictive) контроль доступа: запрещено все, что явно не разрешено.

Синтаксис

Два способа создания ACL:

Приведу несколько примеров стандартных ACL:

Первый ACL (1) разрешает трафик из сети 192.168.1.0/24. Второй (2) ACL разрешает весь трафик. Третий (3) разрешает трафик от хоста 10.1.1.1. И последний четвертый, в первой строке разрешает трафик от хостов 10.1.1.0 – 10.1.1.15, во второй строке разрешает трафик из сетей 192.168.0.0 – 192.168.31.0. Обращаю внимание, что здесь приведены примеры четырех разных ACL’а, а не 5 правил одного ACL.

И несколько расширенных ACL:

ACL 100 разрешает TCP-трафик из сети 10.1.1.0/24 в любые сети, порт назначения 80. Т.е. разрешаем веб-серфинг из локальной сети. ACL 101 разрешает UDP трафик с хоста 1.1.1.1, порт 500 на хост 2.2.2.2, порт 555. ACL 102 разрешает «пинги» откуда угодно, куда угодно. И, наконец, последний ACL 103 разрешает весь трафик.

Аналогичные стандартные и расширенные ACL’ы, но уже с использованием нового синтаксиса:

Редактирование ACL стало намного удобнее, начиная я IOS 12.3,. Если вы дадите команду:

Вы увидите список ACL’ов и их содержимое:

Обратите внимание, что строки ACL пронумерованы. Для добавления новых строк в определенную позицию, войдите в режим редактирования нужного ACL и перед вводом нового правила укажите номер строки:

Причем не играет роли, как вы создавали ACL – с помощью старого синтаксиса или по-новому, просто вместо имени ACL укажите его номер. Добавление и удаление строк выполняется абсолютно аналогично.

Для удаления строк используется команда no с указанием номера строки:

Вы можете выполнить перенумерацию строк:

В приведенном выше примере, для ACL с именем LIST103 будет выполнена перенумерация и номер первой строки будет 10, а последующие строки нумеруются с шагом 50. Т.е. 10, 60, 110, 160 …

И, наконец, после создания ACL его необходимо будет применить в соответствии с вашими целями и задачами. То что, касается фильтрации, то ACL применяется на интерфейсе. При применении надо будет указать направление фильтрации: in (вход) – трафик приходит с провода на интерфейс роутера, out (выход) – трафик с интерфейса уходит на провод. В примере, ACL применяется для фильтрации входящего трафика:

Все это, я надеюсь, известные вещи. Если есть какие-то вопросы, задавайте, я постараюсь ответить. Если вопросов наберется много, то можно будет сделать отдельный пост. Теперь давайте посмотрим на дополнительные возможности, которыми обладают ACL на роутерах Cisco.

Time-based ACLs

Начнем с ACLs, в которых вы можете использовать время, как дополнительный критерий, по которому будет фильтроваться или классифицироваться трафик. К примеру, в рабочее время веб-серфинг запрещен, а в обеденное время и после работы – пожалуйста. Что требуется для создания time-based ACL? Все очень просто:

В режиме конфигурирования «календаря» вы определяете временные диапазоны. Два типа диапазонов:

Слово active рядом с названием «календаря» говорит о том, что он активен, т.е. время «календаря» соответствует сейчас текущему времени на роутере.

Теперь давайте используем наш «календарь» в правилах ACL:

Как видите, вы можете использовать разные «календари» для разных правил одного ACL’а. «Календари» вы можете использовать только в расширенных ACL.

Reflexive ACL

Отражающие или зеркальные ACL позволяют несколько расширить возможности фильтрации. По сути, они превращают ACL из packet filtering в stateful inspection брандмауэр. Т.е. теперь роутер будет отслеживать состояние сессий, инициированных из внутренней сети компании, и создавать соответствующие возвратные правила.

Поясню на примере типичной ситуации. Есть внутренняя сеть 192.168.1.0/24. Разрешаем доступ из этой сети в интернет (http) – «зеленый» ACL. Т.е. с помощью этого ACL мы определяем политики выхода из внутренней сети во внешнюю сеть. С помощью второго, «красного» ACL мы защищаем внутреннюю сеть от вторжений извне. Но необходимо разрешить ответы на сессии, инициированные из внутренней сети, поэтому разрешаем возвратный трафик. Вроде бы все логично: разрешили запросы туда, разрешили ответы оттуда. Но при такой конфигурации, мы сильно раскрываем внутреннюю сеть. Любой TCP пакет с 80 порта беспрепятственно попадает во внутреннюю сеть. Добро пожаловать, атакам типа SYN Flood и прочим. Данная проблема легко решается с помощью stateful inspection firewall (CBAC или IOS Firewall), но что делать, если ваша редакция IOS не поддерживает этот функционал? На помощь приходят зеркальные ACL.

Идея состоит в том, что теперь из одного ACL (обычно, «зеленый» — внутренний), пакеты прошедшие проверку будет зеркалироваться или отражаться в правила специального временного ACL, который в свою очередь будет проверяться внешним («красным») ACL.

Посмотрите пример. Для определенных правил в «зеленом» ACL мы используем параметр reflect и указываем имя временного ACL (в примере, MIRROR), куда будут отражаться правила. В «красном» ACL мы проверяем временный зеркальный ACL: команда evaluate. Можете рассматривать эту команду, как возможность проверить один ACL внутри другого, т.е. команда будет заменена набором правил из временного ACL.

Пока не открыты сессии из внутренней сети, зеркальный ACL пустой, не содержит никаких правил:

Но как только будут открываться сессии, зеркальный ACL начнет заполняться:

В примере из внутренней сети с адреса 192.168.1.1 был запущен пинг на адрес 2.2.2.2, затем открыто telnet-соединение с внутреннего адреса 192.168.1.1 на внешний адрес 192.168.2.1. На примере telnet-соединения хорошо видна выполненная последовательность действий:

В общем, легким движением руки ACL почти превратился в stateful inspection firewall.

Dynamic (Lock-and-Key) ACLs

Следующая категория ACL – динамические. В основном, эти ACL используются для удаленных подключений к сети компании, но можете и использовать их тогда, когда подключение к различным ресурсам требует предварительной аутентификации. Представьте, что администраторам требуется постоянные подключения к сети компании, но подключаться они будут из разных мест, с разных IP-адресов. Идея динамических ACL, состоит в том, что человек должен сначала пройти аутентификацию и только в случае успеха будет применен ACL, разрешающий доступ к ресурсам сети. Алгоритм следующий:

Что требуется для конфигурации динамических ACL:

Пользователю требуется подключение к серверу 192.168.1.1 на порт 80 во внутренней сети. Адреса, с которых будет происходить подключение, нам не известны. Первым делом, создаем расширенный ACL, разрешающий telnet подключения к роутеру (адрес 1.1.1.1) и содержащий записи динамического ACL, затем применяем его на нужный интерфейс:

Следующим шагом настраиваем аутентификацию. Я буду использовать локальную аутентификацию, поэтому создаю пользователя root и включаю локальную аутентификацию на vty портах:

Команда autocommand access-enable активирует аутентификацию и включает записи динамического ACL. Параметр host является опциональным. При его использовании any в качестве IP-адреса источника в динамическом ACL будут заменены на адрес, с которого пользователь подключается. Параметр timeout определяет период бездействия в минутах для данной сессии, по умолчанию — бесконечен.

Как будет происходить процесс получения доступа в приведенном примере:

Настройка распространённых ACL IP

Параметры загрузки

Содержание

Введение

В данном документе описываются простые конфигурации для распространенных списков управления доступом IP Access Control Lists (ACL), которые фильтруют IP-пакеты в зависимости от следующих данных:

любая комбинация данных пунктов

Для фильтрации сетевого трафика ACL проверяют, пересылаются ли передаваемые пакеты или же блокируются на интерфейсе маршрутизатора. Маршрутизатор проверяет каждый пакет и на основании критериев, указанных в ACL, определяет, что с ним нужно сделать: переслать или сбросить. Критерии ACL включают:

адреса источника трафика

адрес назначения трафика

протокол верхнего уровня

Выполните следующие действия, чтобы создать такой же ACL, как в приведенных в этом документе примерах:

Создайте список управления доступом.

Примените список ACL к интерфейсу.

IP ACL – последовательный набор состояний разрешения и отказа, применяемый к IP-пакету. Маршрутизатор проверяет пакеты на соответствие условиям ACL по одному.

Первое соответствие определяет, что программное обеспечение Cisco IOS® сделает с пакетом: примет или отвергнет его. Поскольку программное обеспечение Cisco IOS останавливает проверку по условиям после первого совпадения, то порядок условий становится критически важен. Если совпадений нет, маршрутизатор отвергает пакет из-за неявного условия deny all.

Вот примеры того, как IP ACL могут быть настроены в программном обеспечении Cisco IOS:

динамические ACL (замок и ключ)

именованные IP-списки ACL

синхронизируемые списки ACL, использующие временные диапазоны

откомментированные записи IP ACL

распределенные синхронизируемые ACL

В этом документе описываются некоторые общеупотребительные стандартные и расширенные списки ACL. Подробнее о различных типах ACL, которые поддерживает программное обеспечение Cisco IOS, и об их настройке и редактировании см. в разделе Настройка списков доступов IP.

Формат синтаксиса команды стандартного ACL выглядит следующим образом: access-list access-list-number

Стандартные ACL ( только для зарегистрированных клиентов ) управляют трафиком, сравнивая адрес источника IP-пакетов с адресами, заданными в списке.

Расширенные ACL ( только для зарегистрированных клиентов ) управляют трафиком, сравнивая адреса источника и назначения IP-пакетов с адресами, заданными в списке. Работу расширенных ACL можно сделать более детализированной: можно использовать фильтрацию трафика по следующим критериям:

состояние бита SYN

Форматы синтаксиса команд расширенных ACL следующие:

Internet Control Message Protocol (ICMP)

Transport Control Protocol (TCP)

User Datagram Protocol (UDP)

Справочник по командам ACL см. в разделе Команды IP-служб.

Предварительные условия

Требования

Прежде чем использовать эту конфигурацию, убедитесь, что выполняются следующие требования:

Имеются основные сведения об IP-адресации

Используемые компоненты

Данный документ не ограничен отдельными версиями программного и аппаратного обеспечения.

Условные обозначения

Дополнительные сведения об условных обозначениях см. в разделе Технические советы Cisco. Условные обозначения.

Примеры конфигурации

Следующие примеры конфигурации используют наиболее распространенные ACL для IP.

Примечание: Для поиска дополнительной информации о командах, упоминаемых в данном документе, используйте средство Command Lookup Tool ( только для зарегистрированных клиентов ).

Разрешение доступа выбранного узла к сети

На данном рисунке показывается, как выбранный узел получает разрешение на доступ в сеть. Весь трафик из узла B, направленный к сети NetA, принимается, в то время как весь другой трафик из NetB, направленный к NetA, отвергается.

Выходные данные в таблице R1 показывают, как сеть выдает узлу право на доступ. Выходные данные таковы:

Эта конфигурация допускает только узел с IP-адресом 192.168.10.1 через интерфейс Ethernet 0 на R1.

У этого узла есть доступ к IP-службам сети NetA.

Никакие другие узлы в NetB не имеют доступа к NetA.

В ACL не настроены никакие инструкции запрета.

По умолчанию в конце каждого ACL есть неявное условие deny all (запретить все). Все, что не разрешается явно, отвергается.

Примечание: ACL фильтрует IP-пакеты от NetB к NetA – кроме пакетов, исходящих из NetB. Пакеты, направляющиеся в узел B из NetA, разрешаются.

Примечание: другой способ настроить то же самое правило – ACL access-list 1 permit 192.168.10.1 0.0.0.0.

Запрет доступа выбранного узла к сети

На данном рисунке показано, как весь трафик из узла B, направленный к NetA, отвергается, в то время как весь другой трафик из NetB, направленный к NetA, разрешается.

Следующая конфигурация запрещает получение всех пакетов от узла 192.168.10.1/32 через Ethernet 0 или R1 и разрешает получение всех остальных пакетов. Для того чтобы явно разрешить все остальные пакеты, следует использовать команду access list 1 permit any, поскольку в каждом ACL есть неявное условие deny all.

Примечание: Порядок условий критичен для функционирования списка ACL. Если расположить записи в обратном порядке, как показано в данной команде, первая строка соответствует адресу любого источника пакета, поэтому ACL не сможет блокировать доступ узла 192.168.10.1/32 к NetA.

Разрешение доступа к диапазону смежных IP-адресов

На данном рисунке показано, как всем узлам NetB с сетевым адресом 192.168.10.0/24 разрешается доступ к сети 192.168.200.0/24 в NetA.

Эта конфигурация позволяет IP-пакетам, IP-заголовки которых содержат адрес источника в сети 192.168.10.0/24 и адрес назначения в сети 192.168.200.0/24, получить доступ к NetA. Неявное условие deny all в конце ACL запрещает прохождение всего трафика, не удовлетворяющего разрешающим условиям, через входящий Ethernet 0 на R1.

Примечание: В команде access-list 101 permit ip 192.168.10.0 0.0.0.255 192.168.200.0 0.0.0.255 параметр 0.0.0.255 – это обратная маска сети 192.168.10.0 с маской 255.255.255.0. ACL используют обратную маску, чтобы знать, сколько битов в адресе сети требуют сопоставления. В таблице ACL разрешает все узлы с адресами источника в сети 192.168.10.0/24 и адресами назначения в сети 192.168.200.0/24.

Подробнее о маске сетевого адреса и о том, как вычислить обратную маску, необходимую для ACL, см. раздел Маски в документе Настройка списков доступа IP.

Запрет трафика Telnet (TCP, порт 23)

Для соответствия более высоким требованиям безопасности может быть необходимым отключение доступа Telnet к частной сети из публичной. Данный рисунок показывает, как трафик Telnet из сети NetB (публичной), направленный в сеть NetA (частную), отвергается, что позволяет NetA инициировать и установить сеанс Telnet с NetB, при этом разрешая весь другой IP-трафик.

Telnet использует TCP, порт 23. Следующая конфигурация показывает, что весь TCP-трафик, направленный в NetA для порта 23, заблокирован, а остальной IP-трафик разрешен.

Разрешение инициировать сеансы TCP только внутренним сетям

На данном рисунке показано, как весь TCP-трафик из NetA, направленный к NetВ, разрешается, в то время как TCP-трафик из NetB, направленный к NetA, отвергается.

Назначением ACL в данном примере является следующее:

разрешить узлам в NetA инициировать и устанавливать сеанс TCP к узлам в NetB;

запретить узлам в NetB инициировать и устанавливать сеанс TCP к узлам в NetA.

Эта конфигурация разрешает датаграмме проходить через внутренний интерфейс Ethernet 0 на R1, если у нее есть:

подтвержденный (ACK) или сброшенный (RST) набор данных (указывающий на установленный сеанс TCP);

значение конечного порта больше 1023.

Поскольку большинство портов IP-служб используют значения ниже 1023, все датаграммы с портом назначения, предшествующим 1023, и незаданным битом ACK/RST отклоняются списком ACL 102, поэтому, когда хост из сети NetB инициирует соединение TCP, отправив первый пакет TCP (без установленного бита синхронизации/начального пакета (SYN/RST)) в порт, номер которого меньше 1023, этот пакет будет отвергнут, и сеанс TCP не установится. Сеансы TCP, инициированные NetA к NetB, разрешаются, поскольку у них есть набор битов ACK/RST для возврата пакетов и они используют значения портов ниже 1023.

Полный список портов см. в документе RFC 1700

Запрет трафика FTP (TCP, порт 21)

На следующем рисунке показано, что трафик FTP (TCP, порт 21) и данных FTP (порт 20), пересылаемый из NetB в NetA, отвергается, а весь остальной IP-трафик разрешается.

FTP использует порты 21 и 20. Трафик TCP, предназначенный для порта 21 и порта 20, отвергается, а все остальное явным образом разрешается.

Разрешение трафика FTP (активного FTP)

FTP может работать в двух различных режимах: активном и пассивном. Общие сведения о работе активного и пассивного FTP см. в разделе Функционирование FTP.

Когда FTP работает в активном режиме, сервер FTP использует порт 21 для управления и порт 20 для данных. Сервер FTP (192.168.1.100) расположен в сети NetA. В следующем примере показано, что трафик FTP (TCP, порт 21) и данных FTP (порт 20), пересылаемый из NetB на сервер FTP (192.168.1.100), разрешается, а весь остальной IP-трафик отвергается.

Разрешение трафика FTP (пассивного FTP)

FTP может работать в двух различных режимах: активном и пассивном. Общие сведения о работе активного и пассивного FTP см. в разделе Функционирование FTP.

Когда FTP работает в пассивном режиме, сервер FTP использует порт 21 для управления и динамические порты, начиная с 1024 и выше, для данных. Сервер FTP (192.168.1.100) расположен в сети NetA. В следующем примере показано, что трафик FTP (TCP, порт 21) и данных FTP (порты, начиная с 1024 и выше), пересылаемый из NetB на сервер FTP (192.168.1.100), разрешается, а весь остальной IP-трафик отвергается.

Разрешение эхо-тестирования (ICMP)

На следующем рисунке показано, что трафик ICMP, пересылаемый из NetA в NetB, разрешается, а эхо-тесты из NetB в NetA отвергаются.

Эта конфигурация разрешает проходить по интерфейсу Ethernet 0 из NetB в NetA только пакетам эхо-ответа (отклика эхо-теста). Конфигурация блокирует все пакеты эхо-запроса ICMP, когда эхо-тесты исходят из NetB и направляются в NetA. Таким образом, узлы в сети NetA могут выполнять эхо-тестирование узлов в сети NetB, но узлы в сети NetB не могут выполнять эхо-тестирование узлов в сети NetA.

Разрешение HTTP, Telnet, Mail, POP3, FTP

На следующем рисунке показывается ситуация, в которой разрешен только трафик по протоколам HTTP, Telnet, SMTP, POP3 и FTP, и запрещен весь остальной трафик, идущий из NetB в NetA.

Эта конфигурация разрешает трафик TCP со значениями порта назначения, которые соответствуют WWW (порт 80), Telnet (порт 23), SMTP (порт 25), POP3 (порт 110), FTP (порт 21) или данным FTP (порт 20). Следует помнить, что неявное условие deny all в конце ACL запрещает весь трафик, не удовлетворяющий разрешающим условиям.

Разрешение DNS

На следующем рисунке показывается ситуация, в которой разрешен только трафик Domain Name System (DNS), и запрещен весь остальной трафик, идущий из NetB в NetA.

Эта конфигурация разрешает TCP-трафик со значением порта назначения 53. Неявное условие deny all в конце ACL запрещает весь трафик, не удовлетворяющий разрешающим условиям.

Разрешение обновлений маршрутизации

При применении внутреннего ACL к интерфейсу убедитесь, что обновления маршрутизации не отфильтрованы. Используйте необходимые ACL из этого списка, чтобы разрешить пакеты протокола маршрутизации:

Выполните эту команду, чтобы разрешить использование протокола RIP:

Выполните эту команду, чтобы разрешить использование протокола IGRP:

Выполните эту команду, чтобы разрешить использование протокола EIGRP:

Выполните эту команду, чтобы разрешить использование OSPF:

Выполните эту команду, чтобы разрешить использование протокола BGP:

Отладка трафика с помощью ACL

Использование команд debug требует выделения системных ресурсов, например ресурсов памяти и процессора, и в экстремальных ситуациях может привести к зависанию сильно загруженной системы. Используйте команды debug с осторожностью. Воспользуйтесь ACL, чтобы отобрать трафик, который следует проверить, и снизить таким образом воздействие команд debug. В такой конфигурации фильтрация пакетов не выполняется.

Эта конфигурация включает команду debug ip packet только для пакетов между хостами 10.1.1.1 и 172.16.1.1.

Подробнее о воздействии команд отладки см. в разделе Важные сведения о командах отладки.

Проверка

Для этой конфигурации отсутствует процедура проверки.

Поиск и устранение неисправностей

Для этой конфигурации отсутствуют данные о поиске и устранении неисправностей.