digicert assured id root ca что такое

DigiCert отзывает 23 тысячи SSL-сертификатов: в чем причина

1 марта клиенты реселлера SSL-сертификатов Trustico узнали, что 23 тыс. сертификатов будут аннулированы в течение суток. Отзыв инициировал центр сертификации DigiCert — это было сделано потому, что в распоряжении Trustico оказались закрытые SSL-ключи клиентов.

Подробнее о том, что случилось, расскажем далее.

Действующие лица

Trustico продает сертификаты Symantec, GeoTrust, Thawte и RapidSSL. Ранее всеми этими сертификатами управлял Symantec, однако с 1 декабря 2017 года за работу с ними отвечает CA DigiCert. В прошлом году Google запустили процедуру прекращения доверия к сертификатам, выданным с использованием старой инфраструктуры Symantec, из-за того, что в компании не смогли обеспечить должный контроль за соблюдением стандартов обслуживания.

В результате Symantec решили продать сертификационный бизнес компании DigiCert, чтобы «восстановить доверие» и соблюсти требования Google, — об этом мы рассказывали ранее.

Ситуация с Trustico

28 февраля Trustico потребовал у DigiCert аннулировать сертификаты Symantec из-за их компрометации. Когда в DigiCert попросили предоставить подробности, представители Trustico просто выслали им по электронной почте 23 тыс. закрытых ключей сертификатов клиентов.

В результате у DigiCert не осталось выбора — центр запустил процесс отзыва сертификатов, отправив уведомление каждому владельцу сертификата, секретные ключи которых фигурировали в письме Trustico. При этом в DigiCert отмечают, что процедура аннулирования сертификатов никак не связана с прекращением доверия Google и Mozilla, которая должна начаться 15 марта.

Откуда взялись SSL-ключи

Начало истории было положено еще в первой половине февраля. Тогда Trustico попросили DigiCert отозвать сразу 50 тыс. Сертификатов, якобы они были скомпрометированы. Центр сертификации не стал этого делать — у реселлера не было подтверждающих аргументов.

Немного позже на сайте Trustico появилась информация об отказе от SSL-сертификатов Symantec, GeoTrust, Thawte и RapidSSL. Тогда глава Trustico Зейн Лукас (Zane Lucas) и отправил вице-президенту DigiCert Джереми Роули (Jeremy Rowley) копии секретных ключей по электронной почте в качестве подтверждения компрометации. По словам Роули, сперва в Trustico не раскрыли, откуда взялись эти секретные ключи. Однако позже Зейн сделал заявление, из которого стало понятно, что ключи держатся у Trustico в «холодном хранилище».

В Trustico автоматизировали выдачу сертификатов с помощью CSR (Certificate Signing Request) — благодаря этому реселлер мог сохранять и оставлять у себя копии приватных ключей. При этом пользователи Trustico не знали о том, что их ключи доступны кому-то еще, в том числе генеральному директору компании.

/ Flickr / Jeremy Segrott / CC

Реакция сообщества и последствия

Подобное поведение Trustico породило мнение, что в компании специально скомпрометировали ключи, чтобы запустить процедуру отзыва SSL/TLS-сертификатов Symantec и начать заниматься другими продуктами. Подтверждает это и тот факт, что до инцидента Trustico начали продавать сертификаты конкурента DigiCert — Comodo.

Также беспокойство сообщества вызвал сам факт пересылки ключей по электронной почте. Так как неизвестно, был ли канал, по которым передавались сообщения, защищенным. Поэтому не удивительно, что на инфраструктуру реселлера обратили внимание специалисты по информационной безопасности.

И проблемы в работе сервиса были найдены. Один из пользователей Twitter опубликовал информацию о критической уязвимости Trustico. Правда, это привело к тому, что сайт реселлера на какое-то время был выведен из строя.

На сайте компании имелся инструмент, который позволял владельцам сайтов проверять корректность установки сертификатов. И он содержал ошибку. Благодаря ей в форму проверки можно было внедрить свои команды и выполнить на серверах Trustico вредоносный код с root-правами. При этом, как утверждает сам исследователь, проблема была известна довольно давно, так как всю информацию он нашел в открытых источниках в интернете.

Сейчас Trustico грозят проблемы юридического характера. Пользователи Twitter отмечают, что Trustico обслуживает ряд крупных клиентов, в том числе одно из основных кредитных бюро в США Equifax. А репутационные проблемы из-за всех вопросов к этой ситуации и неоднозначных действий руководства могут стоить реселлеру крупных заказов.

What is Code Signing?

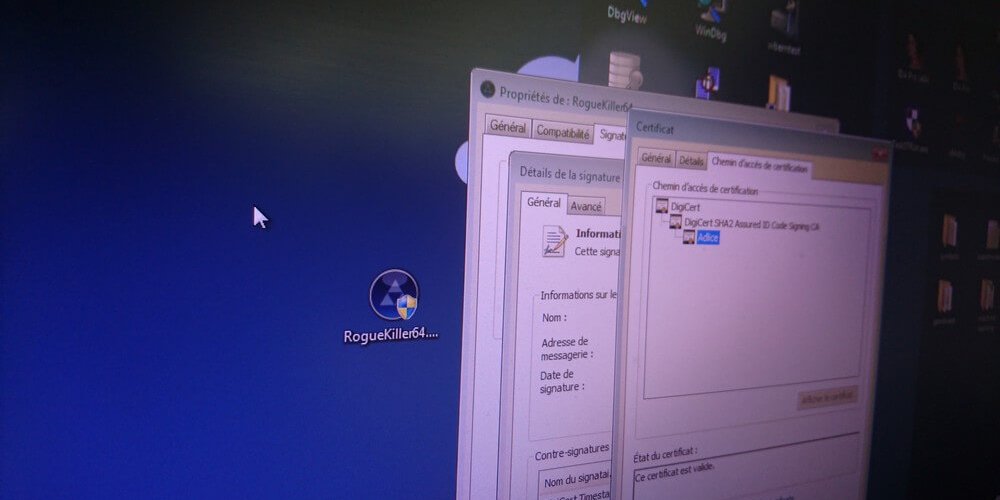

When executing software downloaded from Internet, everyone was at least once confronted with such security warnings:

These binaries are not digitally signed and as such, Windows issues a warning about potential security issues of running these. But what does that really mean?

Code Signing and Digital Signature

Such file will include a digital certificate which contains information about the software publisher, the date when the signing process took place, the time of validity and much more.

A code signing certificate can be obtained from a reliable Certificate Authority (CA) such as Verisign for about two hundred dollars a year. From the point of view of the CA, granting a certificate means that it trusts the software publisher and thus, the files signed with the certificate can be trusted as well (chain of trust).

On the other hand, unsigned binaries are not necessarily malicious but the absence of a digital signature means that the file integrity cannot be guaranteed and it may have been altered in a malicious way, or distributed by an untrusted publisher.

As we saw above, trust is the core of Code Signing. Certification Authorities have to make sure not to issue signing certificates to malware writers. For this purpose, they make a background check of the requester to check its legitimacy.

Code signing certificates exist in two different classes: Standard and Extended Validation (EV). EV signing certificates have a much higher level of credibility and require an extensive background check to be issued. They are also much more expensive and cannot be shared among computers.

Example

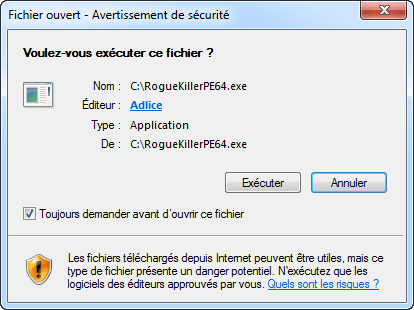

Let’s examine a software containing a digital signature. For this example, we will focus on Adlice PEViewer Portable x64 (RogueKillerPE64.exe). At launch, the warning is different:

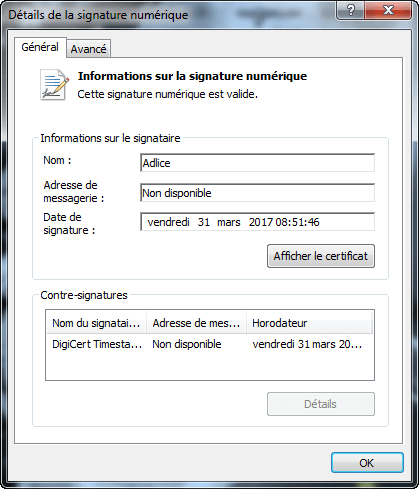

The Software Publisher is recognized as “Adlice” and, if you click on the link, the digital certificate with the confirmation of its validity is displayed.

Using Microsoft SignTool utility, we can obtain more information about the chain of trust:

Reading bottom to top, we can state that the Software Publisher (as shown above) is “Adlice” and that that the certificate was issued by DigiCert CA using the “DigiCert SHA2 Assured ID Code Signing CA” certificate which was itself generated using the “DigiCert Assured ID Root CA” certificate, making a three entities long chain of trust.

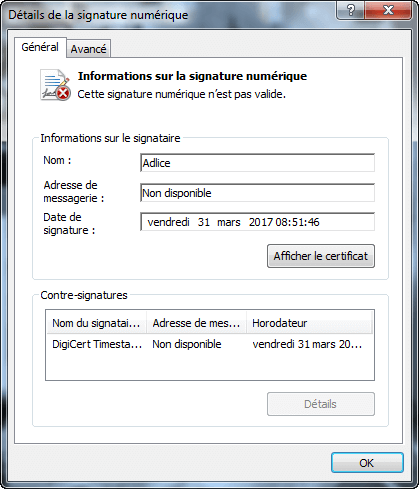

The digital certificate also contains the checksum of the file (SHA1 hash). The content of this field is used to check the file for unauthorized modifications (integrity check) by comparison with the live file checksum. If both hashes are not equal, the system detects that the file has been altered, invalidating the signature and issuing a warning.

Malware and Code Signing

Since several years, Microsoft has strongly encouraged developers to digitally sign theirs products. With release of Windows Vista and spreading of Windows rootkits, kernel-mode drivers cannot be loaded if not signed.

So, can digitally signed files be blindly trusted? The answer is no. There are malware in the wild that are digitally signed. For example, this sample of Razy Ransomware is signed by a certificate issued by Comodo Certification Authority.

Certification Authorities can be abused with sophisticated crafted requests to pass background check but, most of the time, digitally-signed malware are using signing certificated that are stolen from developers and organisations.

Stolen certificates are detrimental to users who may be infected trusting an executable that should not be, but also to the organisation that was stolen, because of administrative cost and bad reputation.

Signing certificates must be password-protected and kept in a safe place.

Code Signing Policy changes

Code Signing Policy changes in Windows 10 Anniversary Edition (1607) and the implication on Adlice Tools. With the release of Windows 10 version 1607, Microsoft now requires kernel-mode drivers to be signed using EV certificates.

As we saw above, EV certificates are more secure because they need higher levels of requirement to be obtained and because the probability to be stolen is virtually null since they are tied to hardware devices (HSM). However, their high cost is an impediment to independent developers and small companies. We, at Adlice Software, are in this case.

Since 2014, RogueKiller makes use of kernel-mode code to effectively detect rootkits. Because we don’t use an EV signing certificate, RogueKiller kernel-mode driver may fail to load on Windows 10 version 1607 and higher. The tool will still run, but its capabilities will be weakened.

If you face this situation and want the driver to load, disabling Secure Boot is required.

Conclusion

Code signing is an invaluable approach to better protect users from malicious contents, to authenticate the publisher of an executable and to protect a file from unwanted modifications.

For the time being, a digital signature in a file does not mean it’s safe. In the future, if EV certificates become cheaper and more straightforward to obtain, we can make the assumption it could become true.

What is DigiCert Global Root CA? Here’s What You Need to Know

DigiCert global root CA is a bit different than you think…

What is DigiCert Global Root CA? Do I need to install DigiCert Global Root CA on my server? If you’re here for either of these questions, then you’re at the right place. Essentially, DigiCert Global Root CA is a root certificate provided by DigiCert. DigiCert is one of the most trusted certificate authorities (CA) in market today. Now you might be wondering what a root certificate is. Let’s start with understanding root certificates.

What is a Root Certificate?

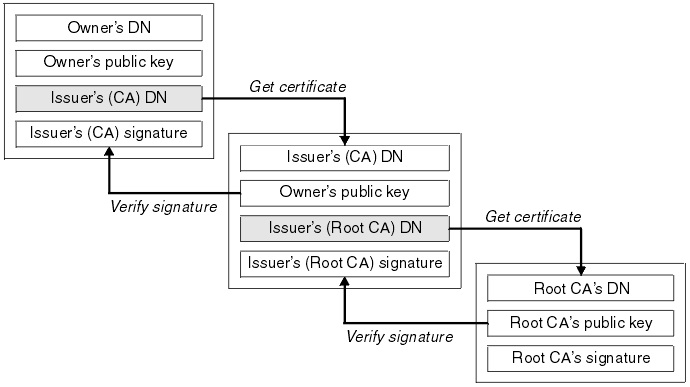

SSL certificates work on a structure regarded as the “chain of trust.” It’s a chain of certificates starting from the certificate authority (CA). This chain of certificates consists of root certificates, intermediate certificates, and leaf (server) certificates. Here’s how it looks:

When you purchase an SSL certificate, you might think that you’re only getting the tail of this certificate chain, but you’re actually getting two other certificates that are needed to secure your website. These certificates are intermediate and root certificates.

Intermediate certificates are the inter-linking certificates that link root certificates with the end-user certificate. These certificates eliminate the security risks by separating the root certificates and end-user SSL certificates. That’s because it can prove to be quite dangerous to issue a certificate straight from the root if the root gets compromised.

Get DigiCert SSL Certificates and Save Up to 25%

Buy DigiCert SSL Certificates for as low as prices. It comes with the highest validation, DigiCert secure trust seal, post quantum encryption, and extra security features.

Root CA certificates are self-signed by their respective CA. Every SSL certificate that you install on your server links to a particular root certificate. These root certificates are stored in the browsers, and they’re used to verify the legitimacy of the SSL certificates. Every browser has its list of trusted root certificates in its root store. If a website has a certificate that doesn’t have its linking root certificate in the browser, a security warning is shown to the user.

DigiCert Global Root CA: Root Certificate by DigiCert

DigiCert Global Root CA is a root certificate of DigiCert, the most trusted commercial SSL certificate authority in the world. DigiCert’s root certificates are trusted all around the globe — including educational and financial institutions as well as government entities.

Do you Need to Install DigiCert Global Root CA on Your Server?

Well, you don’t need to. As you have installed an SSL certificate and its intermediate certificate on your web server, your server is already carrying the authenticity of DigiCert. Moreover, the browsers have in-built root stores in them that are used to verify your SSL certificates.

digicert global root ca

If your browser loads this page without warning, it trusts the DigiCert Global Root CA.

For more information about this root, visit the DigiCert Global Root CA details page.

For information about DigiCert’s other roots, please visit the DigiCert Root Certificate Information page.

Для личного домена сети доставки содержимого Azure (CDN) в конечной точке Azure CDN уровня «Стандартный» от Майкрософт, когда вы включите функцию HTTPS, используя свой собственный сертификат, нужно создать SSL-сертификат с помощью разрешенного центра сертификации (ЦС). For an Azure Content Delivery Network (CDN) custom domain on an Azure CDN Standard from Microsoft endpoint, when you enable the HTTPS feature by using your own certificate, you must use an allowed certificate authority (CA) to create your SSL certificate. В противном случае при использовании недопустимого ЦС или самозаверяющего сертификата ваш запрос будет отклонен. Otherwise, if you use a non-allowed CA or a self-signed certificate, your request will be rejected.

Возможность использования собственного сертификата для включения пользовательского HTTPS доступна только с профилем Azure CDN уровня «Стандартный» от Майкрософт. The option of using your own certificate to enable custom HTTPS is available only with Azure CDN Standard from Microsoft profiles.

При создании собственного сертификата разрешены следующие ЦС: The following CAs are allowed when you create your own certificate:

1 марта клиенты реселлера SSL-сертификатов Trustico узнали, что 23 тыс. сертификатов будут аннулированы в течение суток. Отзыв инициировал центр сертификации DigiCert — это было сделано потому, что в распоряжении Trustico оказались закрытые SSL-ключи клиентов.

Подробнее о том, что случилось, расскажем далее.

/ Pexels / Skitterphoto / CC

Действующие лица

Trustico продает сертификаты Symantec, GeoTrust, Thawte и RapidSSL. Ранее всеми этими сертификатами управлял Symantec, однако с 1 декабря 2017 года за работу с ними отвечает CA DigiCert. В прошлом году Google запустили процедуру прекращения доверия к сертификатам, выданным с использованием старой инфраструктуры Symantec, из-за того, что в компании не смогли обеспечить должный контроль за соблюдением стандартов обслуживания.

В результате Symantec решили продать сертификационный бизнес компании DigiCert, чтобы «восстановить доверие» и соблюсти требования Google, — об этом мы рассказывали ранее.

Ситуация с Trustico

28 февраля Trustico потребовал у DigiCert аннулировать сертификаты Symantec из-за их компрометации. Когда в DigiCert попросили предоставить подробности, представители Trustico просто выслали им по электронной почте 23 тыс. закрытых ключей сертификатов клиентов.

В результате у DigiCert не осталось выбора — центр запустил процесс отзыва сертификатов, отправив уведомление каждому владельцу сертификата, секретные ключи которых фигурировали в письме Trustico. При этом в DigiCert отмечают, что процедура аннулирования сертификатов никак не связана с прекращением доверия Google и Mozilla, которая должна начаться 15 марта.

Откуда взялись SSL-ключи

Начало истории было положено еще в первой половине февраля. Тогда Trustico попросили DigiCert отозвать сразу 50 тыс. Сертификатов, якобы они были скомпрометированы. Центр сертификации не стал этого делать — у реселлера не было подтверждающих аргументов.

Немного позже на сайте Trustico появилась информация об отказе от SSL-сертификатов Symantec, GeoTrust, Thawte и RapidSSL. Тогда глава Trustico Зейн Лукас (Zane Lucas) и отправил вице-президенту DigiCert Джереми Роули (Jeremy Rowley) копии секретных ключей по электронной почте в качестве подтверждения компрометации. По словам Роули, сперва в Trustico не раскрыли, откуда взялись эти секретные ключи. Однако позже Зейн сделал заявление, из которого стало понятно, что ключи держатся у Trustico в «холодном хранилище».

В Trustico автоматизировали выдачу сертификатов с помощью CSR (Certificate Signing Request) — благодаря этому реселлер мог сохранять и оставлять у себя копии приватных ключей. При этом пользователи Trustico не знали о том, что их ключи доступны кому-то еще, в том числе генеральному директору компании.

/ Flickr / Jeremy Segrott / CC

Реакция сообщества и последствия

Подобное поведение Trustico породило мнение, что в компании специально скомпрометировали ключи, чтобы запустить процедуру отзыва SSL/TLS-сертификатов Symantec и начать заниматься другими продуктами. Подтверждает это и тот факт, что до инцидента Trustico начали продавать сертификаты конкурента DigiCert — Comodo.

Также беспокойство сообщества вызвал сам факт пересылки ключей по электронной почте. Так как неизвестно, был ли канал, по которым передавались сообщения, защищенным. Поэтому не удивительно, что на инфраструктуру реселлера обратили внимание специалисты по информационной безопасности.

И проблемы в работе сервиса были найдены. Один из пользователей Twitter опубликовал информацию о критической уязвимости Trustico. Правда, это привело к тому, что сайт реселлера на какое-то время был выведен из строя.

На сайте компании имелся инструмент, который позволял владельцам сайтов проверять корректность установки сертификатов. И он содержал ошибку. Благодаря ей в форму проверки можно было внедрить свои команды и выполнить на серверах Trustico вредоносный код с root-правами. При этом, как утверждает сам исследователь, проблема была известна довольно давно, так как всю информацию он нашел в открытых источниках в интернете.

Сейчас Trustico грозят проблемы юридического характера. Пользователи Twitter отмечают, что Trustico обслуживает ряд крупных клиентов, в том числе одно из основных кредитных бюро в США Equifax. А репутационные проблемы из-за всех вопросов к этой ситуации и неоднозначных действий руководства могут стоить реселлеру крупных заказов.

Digicert assured id root ca что такое

В теме нет куратора. По вопросам наполнения шапки обращайтесь к модераторам раздела через кнопку

Оно и до этого могло запускаться с флэшки, если за пределами России или СНГ, это я про LG. В магазине приложений других стран его нет, я кое как где то нарыл в инете предидущую версию. С загрузкой своих листов у меня почему то какая то лажа, то есть полный ноль. Каналов в два раза меньше чем для Самсунга (тоже стало отстойным, убрали почти все основные каналы). Оно у меня так, для коллекции, практически не использую.

Добавлено 23.06.2015, 05:19:

Инструкция по запуску XSMART на LG Smart TV

Запуск через смену DNS

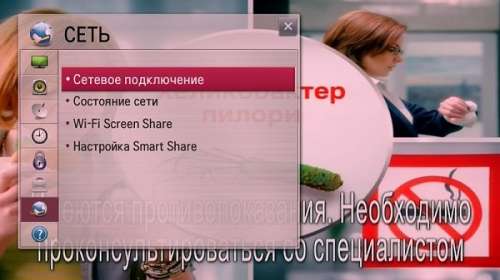

XSMART для LG SMART TV на платформе NetCast и webOS можно запускать без флешки, для этого необходимо ввести IP адрес DNS сервера (IP адрес DNS сервера и инструкция как его сменить на LG SMART TV дальше в статье).

Доброго времени суток. Помогите пожалуйста разобраться.

Купил телевизор LG42LB671V. Всё нравится, телек отличный, НО:

2) Вдоволь натра***шись с жёстким озаботился поиском облачного хранилища. Сразу же опробовал LD Cloud и он мне очень понравился ибо умеет воспроизводить ранее запущенные видео файлы с того-же места где был закончен просмотр. К тому же есть возможность смотреть 3D видео непосредственно из облака. Однако размер облачного хранилища всего лишь 5Гб. При поиске информации в гугле выяснилось что якобы можно получить 50Гб, если регистрируешься непосредственно с телевизора. Однако после отказа от сервиса и новой регистрации с телека размер моего облака так и остался 5Гб. Возможности оплатить и расширить облако я так-же не нашёл. Собственно, можно ли получить 50Гб в своё распоряжение и как это сделать? Если нет, посоветуйте более подходящее облачное хранилище.