site to site vpn что такое

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Настройка Site-To-Site IPSec VPN на Cisco

Защищенный туннель между офисами

Привет! Сегодня мы расскажем про то как настроить Site-To-Site IPSec VPN туннель между роутерами Cisco. Такие VPN туннели используются обеспечения безопасной передачи данных, голоса и видео между двумя площадками (например, офисами или филиалами). Туннель VPN создается через общедоступную сеть интернет и шифруется с использованием ряда продвинутых алгоритмов шифрования, чтобы обеспечить конфиденциальность данных, передаваемых между двумя площадками.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Во время фазы 1 создается первый туннель, который защищает последующие сообщения согласования ISAKMP. Во время фазы 2 создается туннель, который защищает данные. Затем в игру вступает IPSec для шифрования данных с использованием алгоритмов шифрования и предоставляющий аутентификацию, шифрование и защиту от повторного воспроизведения.

Требования к IPSec VPN

Чтобы упростить понимание настройки разделим его на две части:

Делать будем на примере, который показан на схеме – два филиала, оба маршрутизатора филиалов подключаются к Интернету и имеют статический IP-адрес, назначенный их провайдером. Площадка №1 имеет внутреннею подсеть 10.10.10.0/24, а площадка №2 имеет подсеть 20.20.20.0/24. Цель состоит в том, чтобы безопасно соединить обе сети LAN и обеспечить полную связь между ними без каких-либо ограничений.

IKE нужен только для установления SA (Security Association) для IPsec. Прежде чем он сможет это сделать, IKE должен согласовать отношение SA (ISAKMP SA) с одноранговым узлом (peer).

Начнем с настройки маршрутизатора R1 первой площадки. Первым шагом является настройка политики ISAKMP Phase 1:

Приведенные выше команды означают следующее:

Мы должны отметить, что политика ISAKMP Phase 1 определяется глобально. Это означает, что если у нас есть пять разных удаленных площадок и настроено пять разных политик ISAKMP Phase 1 (по одной для каждого удаленного маршрутизатора), то, когда наш маршрутизатор пытается согласовать VPN-туннель с каждой площадкой, он отправит все пять политик и будет использовать первое совпадение, которое принято обоими сторонами.

Далее мы собираемся определить Pre-Shared ключ для аутентификации с нашим партнером (маршрутизатором R2) с помощью следующей команды:

Настройка IPSec – 4 простых шага

Для настройки IPSec нам нужно сделать следующее:

Давайте рассмотрим каждый из вышеперечисленных шагов.

Шаг 1: Создаем расширенный ACL

Нам нужно создать расширенный access-list (про настройку Extended ACL можно прочесть в этой статье) и в нем определить какой траффик мы хотим пропускать через VPN-туннель. В этом примере это будет трафик из одной сети в другую с 10.10.10.0/24 по 20.20.20.0/24. Иногда такие списки называют crypto access-list или interesting traffic access-list.

Шаг 2: Создаем IPSec Transform

Следующим шагом является создание набора преобразования (Transform Set), используемого для защиты наших данных. Мы назвали его TS.

Приведенная выше команда определяет следующее:

Шаг 3: Создаем Crypto Map

Crypto Map является последнем этапом нашей настройки и объединяет ранее заданные конфигурации ISAKMP и IPSec:

Мы назвали нашу криптографическую карту CMAP. Тег ipsec-isakmp сообщает маршрутизатору, что эта криптографическая карта является криптографической картой IPsec. Хотя в этой карте (1.1.1.2) объявлен только один пир, существует возможность иметь несколько пиров.

Шаг 4: Применяем криптографическую карту к общедоступному интерфейсу

Обратите внимание, что интерфейсу можно назначить только одну криптокарту.

Как только мы применим криптографическую карту к интерфейсу, мы получаем сообщение от маршрутизатора, подтверждающее, что isakmp включен: “ISAKMP is ON”.

На этом этапе мы завершили настройку IPSec VPN на маршрутизаторе Площадки 1.

Теперь перейдем к маршрутизатору Площадки 2 для завершения настройки VPN. Настройки для R2 идентичны, с отличиями лишь в IP-адресах пиров и ACL.

Трансляция сетевых адресов (NAT) и VPN-туннели IPSec

В реальной схеме трансляция сетевых адресов (NAT), скорее всего, будет настроена для предоставления доступа в интернет внутренним хостам. При настройке VPN-туннеля типа «Site-To-Site» обязательно нужно указать маршрутизатору не выполнять NAT (deny NAT) для пакетов, предназначенных для удаленной сети VPN.

Это легко сделать, вставив оператор deny в начало списков доступа NAT, как показано ниже:

Для первого маршрутизатора:

Для второго маршрутизатора:

Инициализация и проверка VPN-туннеля IPSec

К этому моменту мы завершили нашу настройку, и VPN-туннель готов к запуску. Чтобы инициировать VPN-туннель, нам нужно заставить один пакет пройти через VPN, и этого можно достичь, отправив эхо-запрос от одного маршрутизатора к другому:

Первое эхо-сообщение icmp (ping) получило тайм-аут, но остальные получили ответ, как и ожидалось. Время, необходимое для запуска VPN-туннеля, иногда превышает 2 секунды, что приводит к истечению времени ожидания первого пинга.

Чтобы проверить VPN-туннель, используйте команду show crypto session:

Готово! Мы только что успешно подняли Site-To-Site IPSEC VPN туннель между двумя маршрутизаторами Cisco!

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Поддержка

Категория: Сеть

Описание

GRE

Два маршрутизатора подключены к интернету через статические белые адреса.

На каждом из них заведены приватные сети.

Разумеется, эти сети не маршрутизируются в Интернете. Наша задача прокинуть туннель.

Для компьютеров в офисах в разных городах не существует никакого интернета. Они считают, что находятся в локальной сети.

Пусть на роутерах настроено 2 интерфейса, один смотрит в интернет, другой в локальную сеть.

Первый роутер

Второй роутер

Создаем туннельный интерфейс, указываем, что обработка пакетов для адресата будет осуществляться с адресом, присвоенному на интерфейс, смотрящий в интернет.

Далее настройки идентичны для обоих интерфейсов.

Адрес destination – публичный адрес удалённой стороны:

Первый роутер

Второй роутер

Первый роутер

Второй роутер

После этого туннели должны перейти в состояние up.

Чтобы поднялась маршрутизация прописываем статический роутинг.

Первый роутер

Второй роутер

После этого мы можем пинговать локальные сети обоих офисов.

Однако данные, инкапсулированные в GRE, передаются тем не менее в открытом виде.

Эту проблему может решить шифрование.

IPsec

Фаза первая: участники аутентифицируют друг друга и договариваются о параметрах установки специального соединения (тоже защищенного), предназначенного только для обмена информацией о желаемых/поддерживаемых алгоритмах шифрования и прочих деталях будущего IPSec-туннеля. Параметры этого мини-туннеля (правильно он называется ISAKMP Tunnel) определяются политикой ISAKMP, в режим редактирования которой мы можем попасть из конфигурационного режима командой crypto isakmp policy номер_политики. Если стороны пришли к соглашению, устанавливается ISAKMP туннель (его наличие можно посмотреть командой show crypto isakmp sa), по которому уже проходит вторая фаза IKE.

Фаза вторая: уже доверяющие друг другу участники договариваются о том, как строить основной туннель для данных. Они по очереди предлагают друг другу варианты, указанные в команде crypto ipsec transform-set, и если приходят к согласию, поднимают основной туннель. Нужно сказать, что, после его установления, вспомогательный ISAKMP туннель никуда не пропадает – он используется для обновления SA основного. Дело в том, что ключи, выбираемые для шифрования информации в IPSec-туннеле, имеют некоторое “время жизни” (может выражаться как в количестве байт, так и в секундах – что первое достигнет порогового значения), по истечении которого должны быть заменены. Это как пароль, который вы меняете раз в час (по умолчанию lifetime IPSec SA составляет 4608000 килобайт/3600 секунд).

Участники получили шифрованный туннель с параметрами, которые их всех устраивают, и направляют туда потоки данных, подлежащие шифрованию, т.е. попадающие под указанный в crypto map аксесс-лист.

Периодически, в соответствии с настроенным lifetime, обновляются ключи шифрования для основного туннеля: участники вновь связываются по ISAKMP-туннелю, проходят вторую фазу и устанавливают новые SA.

Настройка политики ISAKMP

Первый роутер

Второй роутер

Далее мы указываем параметры для обработки трафика transform-set. На обоих маршрутизаторах они должны совпадать.

Настраиваем ipsec профайл, который будет применяться к туннельному интерфейсу.

привязываем профайл к туннельному интерфейсу на обоих роутерах.

MTU

MTU – Maximum Transmission Unit. Это максимальный размер блока данных, который может быть передан через интерфейс.

Типичный размер MTU для интерфейса 1500. IP-пакет размером 1500 байт будет обработан, а 1501 – отброшен или фрагментирован.

Если фрагментация пакетов запрещена, большие пакеты отбрасываются.

При использовании туннелирования стандартный размер пакета увеличивается за счет заголовков IPsec и GRE.

Сам туннельный интерфейс имеет стандартный MTU 1514 и пропускает такие пакеты, но пути следования пакета, например на роутере провайдера,

он столкнется со стандартным значением в 1500 и будет отброшен. Поэтому рекомендуется уменьшать значение MTU на туннельном интерфейсе.

Описание

Защищенный туннель VPN по типу site-to-site позволяет устанавливать безопасные соединения между несколькими частными сетями удалённых филиалов или отделов. На базе решений FortiGate можно настроить IPsec VPN между вашей инфраструктурой в дата-центрах Selectel и облаком или офисом, где расположена другая инфраструктура и рабочие места сотрудников. О преимуществах аппаратного решения читайте на сайте.

Подробнее о том, как заказать и начать использовать Fortinet читайте в инструкции.

В данном подразделе будет рассмотрена настройка IPsec VPN между двумя межсетевыми экранами FortiGate.

Глоссарий

| Термин | Определение |

|---|---|

| VPN типа Site-to-site | VPN-соединение, известное как соединение типа “point-to-point”. При межсетевом взаимодействии два одноранговых узла общаются напрямую. VPN типа Site-to-site обеспечивает прозрачную связь между двумя сетями, расположенными в разных офисах |

| IPsec | Набор протоколов, который используется для аутентификации и шифрования трафика между двумя одноранговыми узлами. Три наиболее часто используемых протокола в наборе: Internet Key Exchange (IKE) — выполняет “рукопожатие”, обслуживание туннеля и отключение; Encapsulation Security Payload (ESP) — обеспечивает целостность данных и шифрование; Authentication Header (AH) — предлагает только целостность данных, но не шифрование. |

FortiGate использует только ESP для передачи полезной нагрузки пакета. AH не используется FortiGate

Для того, чтобы протоколы в составе IPsec могли выполнять свою работу по защите передаваемых данных, протокол IKE устанавливает между двумя конечными точками логическое соединение — безопасную ассоциацию (Security Association, SA).

SA определяет аутентификацию, ключи и настройки, которые будут использоваться для шифрования и расшифрования пакетов

* IKE определяет две фазы (Phase 1 и Phase 2):

Таким образом, участники получили шифрованный туннель с установленными параметрами, которые их всех устраивают, и направляют туда потоки данных, которые необходимо шифровать.

Периодически обновляются ключи шифрования для основного туннеля: участники вновь связываются туннелю, установленному в Phase 1, затем проходят Phase 2 и заново устанавливают SA.

Каждая Phase 1 может иметь несколько Phase 2, например, если требуется использовать разные ключи шифрования для каждой подсети, трафик которой пересекает туннель.

По окончании Phase 2 устанавливается VPN-подключение.

Преимущества и риски VPN-соединения между сайтами (site-to-site)

Преимущества и риски VPN-соединения между сайтами (site-to-site)

Использование VPN типа » site-to-site» может иметь много преимуществ по сравнению с традиционным клиентом VPN, но все зависит от потребностей организации и количества сотрудников.

Основная цель – это безопасное соединение двух точек с помощью аппаратного шлюза. Часто используются в глобальных сетях для подключения локальных сетей отдельных филиалов или офисов без необходимости индивидуального программного обеспечения на каждом устройстве.

Однако для небольших организаций с небольшим количеством сотрудников, которым требуется доступ к локальной сети компании, традиционные VPN-клиенты будут более экономичным вариантом.

4 преимущества VPN типа «site-to-site»

Безопасность VPN типа «site-to-site» обеспечивают шифрование всего трафика при передаче через VPN-туннель. То есть пропускает трафик только от одного конца к другому, блокируя любые попытки перехвата трафика извне. Весь трафик должен быть подписан цифровым сертификатом, а для проверки подлинности должна быть развернута инфраструктура открытого ключа (PKI).

По сравнению с VPN «client-to-site», главным преимуществом VPN «site-to-site» является ее масштабируемость. Для этого потребуется только шлюз VPN в каждом месте. Это упрощает добавление в сеть нового сайта или другого филиала офиса или перемещение удаленного офиса.

Если организации требуется повышенная производительность, сеть VPN «site-to-site» можно настроить для уменьшения задержки с помощью MPLS для маршрутизации трафика через инфраструктуру поставщика VPN. Также это приведет к уменьшению загруженности ИТ-отдела.

VPN типа «site-to-site» может быть запущена как полностью управляемая услуга. Это подойдет для небольших компаний, у которых нет бюджета и большого ИТ-отдела. Потенциальной альтернативой MPLS по более низкой цене является WAN.

Риски VPN типа «site-to-site»

Перед развертыванием VPN «site-to-site» следует учесть некоторые риски, а также следить за параметрами и конфигурациями, особенно при работе с PKI.

Организации должны знать об уязвимостях в аппаратном и программном обеспечении. Например, межсетевые экраны Cisco имеют уязвимости для удаленных атак, которые могут поставить под угрозу трафик VPN.

И поскольку все больше сотрудников работают из дома, VPN «site-to-site» крайне выгоден для сетевой безопасности. Компаниям нужно внимательно отслеживать устройства VPN как на использование ЦП и памяти, так и на изменения конфигурации.

Вы также можете оставить заявку на обратный звонок для консультации:

VPN: L2TP site-to-site (объединение офисов через ВПН на Mikrotik)

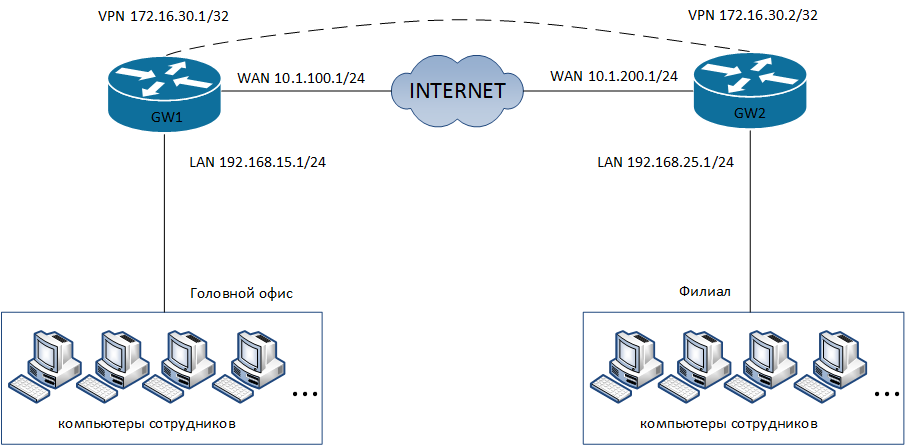

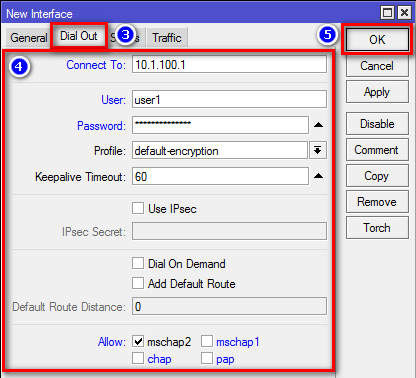

В головном офисе установлен маршрутизатор GW1. Он же будет настроен в качестве VPN-сервера. В филиале установлен маршрутизатор GW2, который будет настроен как VPN-клиент.

Головной офис

IP-адрес внешней сети головного офиса: 10.1.100.0/24

IP-адрес внешнего интерфейса маршрутизатора GW1: 10.1.100.1/24

IP-адрес внутренней сети головного офиса: 192.168.15.0/24

IP-адрес внутреннего интерфейса маршрутизатора GW2: 192.168.15.1/24

Филиал

IP-адрес внешней сети головного офиса: 10.1.200.0/24

IP-адрес внешнего интерфейса маршрутизатора GW1: 10.1.200.1/24

IP-адрес внутренней сети головного офиса: 192.168.25.0/24

IP-адрес внутреннего интерфейса маршрутизатора GW2: 192.168.25.1/24

VPN-канал

IP-адрес VPN-интерфейса маршрутизатора GW1: 172.16.30.1/32

IP-адрес VPN-интерфейса маршрутизатора GW2: 172.16.30.2/32

Настройка

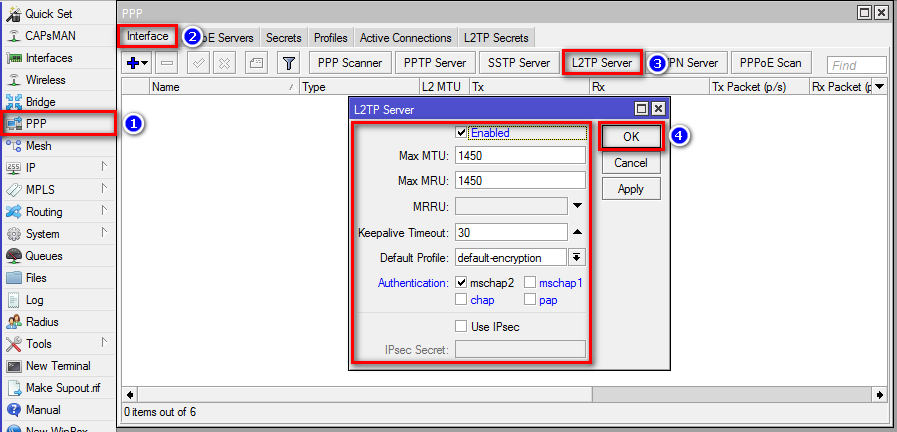

Настройка первого маршрутизатора

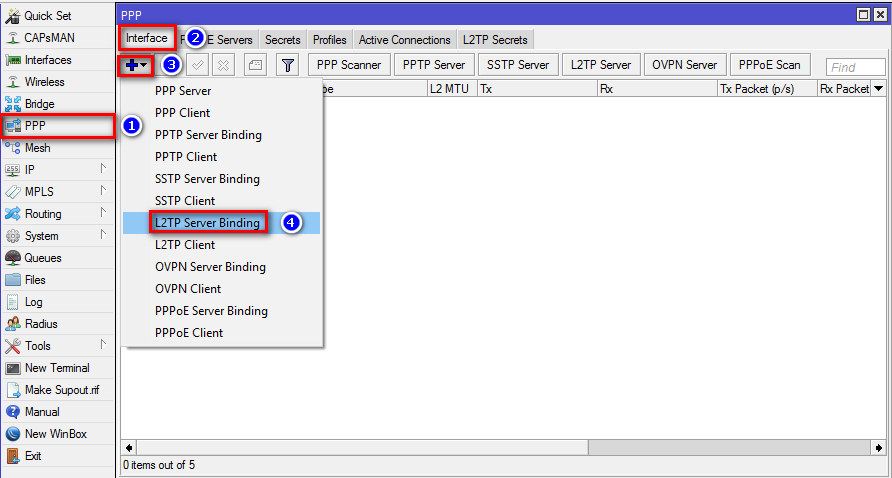

Через графический интерфейс

Включить L2TP-сервер. Не смотря на то, что L2TP не несет в себе нормального шифрования, лучше оставить только аутентификацию «mschap2» как наиболее надежную.

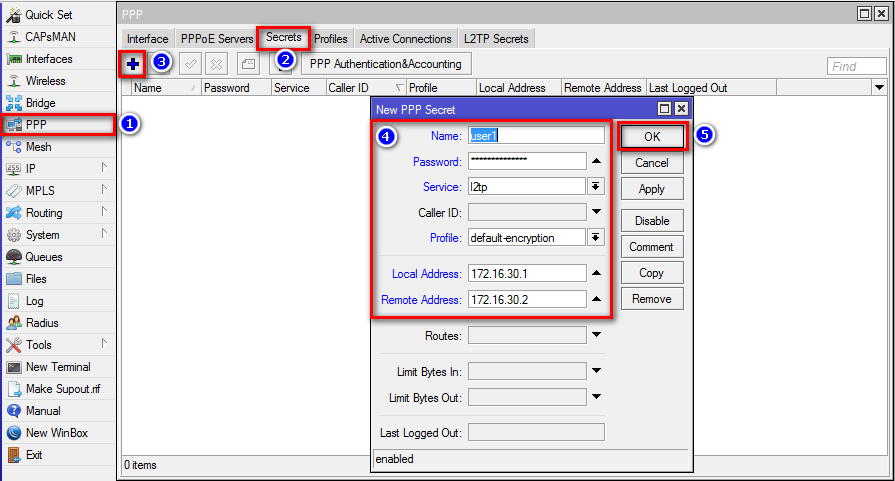

Создать новый аккаунт. Для дальнейшего удобства лучше задавать имена так, что бы сразу можно было определить к кому или чему они относятся. Т. е. имена типа user1, user2, user3 и т. д. не желательны в виду того, что в случае увеличения их количества будет тяжело сопоставить реальных пользователей аккаунтов и сами аккаунты.

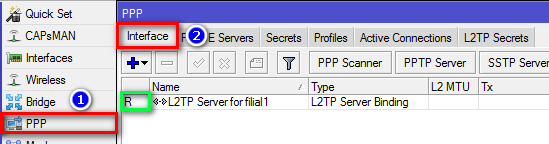

Создать статическую запись L2TP сервера. Это действие не обязательно, т. к. если запись не создать вручную, то при каждом подключении она будет создаваться динамически. Но при этом наличие этой записи облегчает дальнейшую настройку и диагностику.

Через консоль

Настройка второго маршрутизатора

Через графический интерфейс

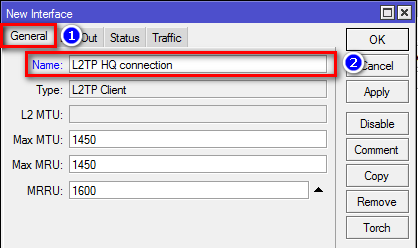

Создать интерфейс для подключения к первому маршрутизатору. Здесь так же оставляем только аутентификацию «mschap2«.

Через консоль

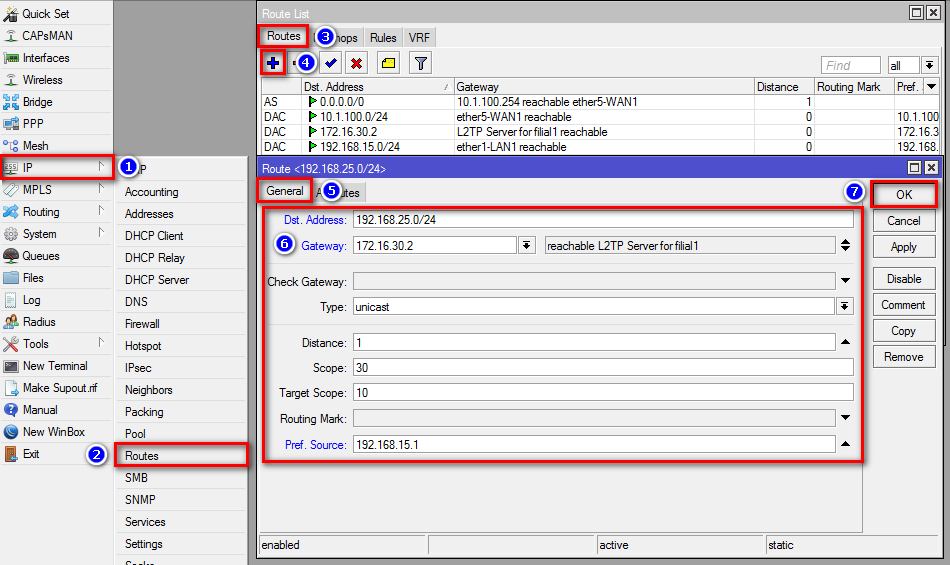

Настройка маршрутизации

Если на предыдущих шагах все было сделано верно, то VPN-соединение между двумя офисами было установлено, но для того, что бы обе сети могли обмениваться информацией друг с другом они должны знать друг о друге, т. е. между ними должна быть настроена маршрутизация. Для этого надо выполнить следующие шаги:

На первом маршрутизаторе

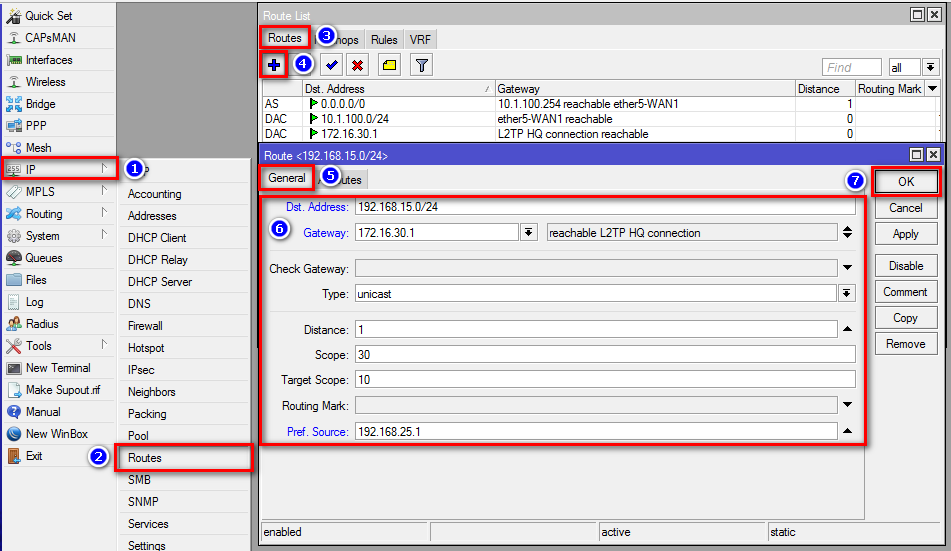

Через графический интерфейс

Выполнить следующие настройки:

Dst. Address: 192.168.25.0/24 (адрес сети к которой указываем маршрут)

Gateway: 172.16.30.2 (интерфейс через который можно «добраться» до сети)

Pref. Source: 192.168.15.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

На втором маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:

Dst. Address: 192.168.15.0/24 (адрес сети к которой указываем маршрут)

Gateway: 172.16.30.1 (интерфейс через который можно «добраться» до сети)

Pref. Source: 192.168.25.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

HQ — это аббревиатура от headquarter, что в переводе означает головной офис.

Примечание: Параметр Pref. Source (pref-src) не является обязательным. Он становится нужен, если количество филиалов будет более одного. Без этого параметра не будут проходить ping’и с маршрутизатора одного филиала до хостов и внутреннего интерфейса маршрутизатора другого филиала. Не будут проходить ping’и именно с маршрутизаторов, т. е. между хостами двух филиалов связь будет.

Проверка

Проверка состоит из двух частей:

Через графический интерфейс

Если подключение установлено, то статус подключения должен отображаться с буквой «R«. Что значит running, т. е. запущено.

Через консоль

Выполнить команду

/interface l2tp-server print — на сервере

/interface l2tp-client print — на клиенте

Если соединение установлено успешно, то статус подключения, так же, как и через графический интерфейс, должен отображаться с буквой «R«.